| • |

Korrigieren Sie die Ausrichtung aller Hardware, um sicherzustellen, dass sie ordnungsgemäß funktionieren |

| • |

Korrekter Betrieb gemäß den Spezifikationen der Hardware |

| • |

Stellen Sie sicher, dass das Schloss, wenn es aktiviert oder deaktiviert ist, wie für Notfälle vorgeschrieben funktioniert |

| • |

Testen Sie, ob die fehlerhaften Sperren fehlgeschlagen oder fehlgeschlagen sind |

| • |

Manuelle Übersteuerung funktioniert reibungslos und beseitigt elektrische Fehlfunktionen |

| • |

Stellen Sie sicher, dass alle Sensoren die richtige Antwort auf die Türposition geben |

| • |

Überprüfen Sie die Funktion der Türschließer, um sicherzustellen, dass sie die Tür mit der richtigen Kraft ziehen |

| • |

Push-to-Exit-Tasten sollten für den Betrieb überprüft werden |

| • |

Führen Sie einen Test durch, um zu beweisen, dass Timer eine Alarmaktivierung auslösen, wenn Türen länger als ihre voreingestellte Zeit geöffnet sind |

| • |

Beweisen Sie, dass das Türschloss für die eingestellte Zeit eingeschaltet bleibt |

| • |

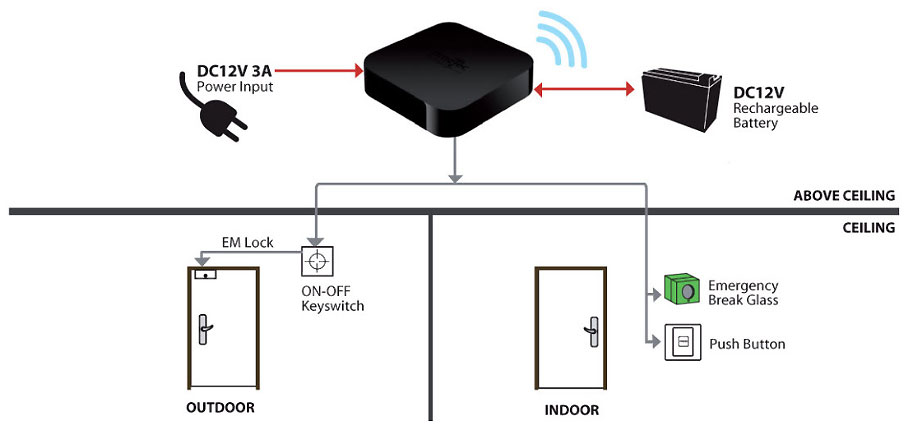

1 Satz 12VDC Schaltnetzteil als Hauptstromquelle für das gesamte Türverriegelungssystem |

| • |

1 Satz des elektronischen Türschlosses (12VDC Art EM-Verschluss, Tropfenbolzen oder kompatible Modelle), max 2 Sätze, wenn es eine zweiflügelige Tür ist |

| • |

1 Satz magnetischer Sensor, der als Türsensor für die Überwachung der Türfunktion dient und dem TimeTec Access Hub eine Statusrückmeldung liefert. Der Türstatus umfasst Normal offen, Kraft geöffnet, Tür links geöffnet, die in TimeTec Access hochgeladen werden, um die Administratoren bei Einbrüchen zu warnen |

| • |

1 Einheit Notbremsglas als Leistungsschalter zur Deaktivierung des elektronischen Türschlosses im Notfall |

| • |

1 Einheit 12VDC wiederaufladbare Backup-Batterie, um das Türschloss-System bei einem Stromausfall in Betrieb zu halten. Hinweis: Fügen Sie mehr Batterien hinzu, um eine längere Standby-Zeit zu gewährleisten |

| • |

Optionale Komponenten: |

| |

› |

Entsperrknopf drücken. Schließen Sie dies aus, wenn Sie nur autorisierten Benutzern den Zugriff auf die Tür erlauben möchten |

| |

› |

Schlüsselschalter zum Übersteuern des gesamten Türverriegelungssystems übersteuern. Installieren Sie den Übersteuerungsschalter als Schutzschalter, um das elektronische Türschloss zu deaktivieren. Stellen Sie sicher, dass Sie den Override-Schlüsselschalter von nicht autorisierten Personen sichern |