تستخدم آلية العمل TimeTec Access تقنية السحاب ، حيث تم تصميم خادم سحابي TimeTec Access لمشرفي النظام لإنشاء حسابات تسجيل دخول المستخدمين باستخدام عناوين بريد إلكتروني صالحة. في خادم السحابة ، يمكن لمسؤول النظام تكوين قائمة أجهزة التحكم في الوصول (TimeTec BLE-5) التي تم تثبيتها بالفعل على الأبواب وكذلك تكوين قواعد الوصول الخاصة بهم حسب الوقت ، ومكافحة التراجع وغير ذلك. أفضل من البرنامج الذي يتم تشغيله على جهاز كمبيوتر يعمل بنظام التشغيل Windows ، لأن:

تحسين قوة الحوسبة

عندما يستخدم مشرف النظام برنامجًا للتحكم في الوصول إلى الكمبيوتر الشخصي ، يجب عليه التحقق من الحد الأدنى لمتطلبات / مواصفات البرنامج قبل أن يتمكن من شراء جهاز كمبيوتر لتثبيته وتشغيله. ويرجع ذلك إلى أن برنامج التحكم في الوصول يتطلب طاقة حوسبة كبيرة للتعامل مع كتلة المستخدمين / البيانات وقواعد الوصول المعقدة وعمليات المراقبة. يقوم جهاز التحكم / التحكم في الوصول بإنشاء الكثير من سجلات وصول المستخدمين. عند استخدام البرامج المستندة إلى مجموعة النظراء ، يحتاج مسؤول النظام إلى جهاز كمبيوتر ومتصفح ويب واتصال بالإنترنت لاستخدام نفس البرنامج في النظام المستند إلى مجموعة النظراء. ويمكنه بعد ذلك الاستمتاع بجميع الميزات كإصدار قائم على الكمبيوتر الشخصي داخل النظام المستند إلى السحاب ولا يحتاج إلى القلق بشأن قوة معالجة الخادم السحابي ، لأن مزود الخوادم السحابي يمكنه توفيره عند الطلب. من ناحية أخرى ، ستدفع الشركة المصنعة لنظام التحكم في الوصول ثمن الاستخدام ، للتأكد من أن مسؤول النظام يشغل برنامج التحكم في الوصول بشكل مثالي.

الوصول من أي مكان في أي وقت

لم يعد مسؤول النظام موجودًا على الكمبيوتر داخل مكتب الإدارة لاستخدام برنامج التحكم في الوصول. يمكن لمشرف النظام تسجيل الدخول إلى حساب خادم السحابة عبر أي كمبيوتر محمول أو جهاز لوحي مع إمكانية الوصول إلى الإنترنت. وهذا يعطي المرونة لمشرف النظام في إكمال مهامه. على سبيل المثال ، تريد الإدارة مراجعة سجلات الوصول للبوابة الرئيسية ؛ وبالتالي ، يمكن لمسؤول النظام توليده من خادم السحابة في ثوانٍ مقسمة. وبالمثل ، يمكن لمشرف النظام أيضًا السماح لمشرف الأمان بتسجيل الدخول إلى خادم السحابة لمراقبة حركة المرور عند البوابة الرئيسية ، ويمكن لمشرف الأمان بدلاً من ذلك استخدام جهاز لوحي لإجراء المراقبة بدلاً من الجلوس أمام الكمبيوتر.

الحماية والأمن تجاه البرمجيات وقاعدة البيانات

عند استخدام برنامج التحكم في الوصول في الكمبيوتر ، يجب على مسؤول النظام التأكد من أن النظام محمي بكلمة مرور ، وخالي من الفيروسات وقاعدة بياناته احتياطيًا. هذا لمنع أي تسجيل دخول غير مصرح به قد يعرض قاعدة البيانات للخطر. النسخ الاحتياطي قاعدة البيانات المتكررة يمكن أن يضمن الحد الأدنى من فقدان البيانات عند تلف قاعدة البيانات / النظام. ومع ذلك ، فإن حفظ ملفات النسخ الاحتياطي لقاعدة البيانات هذه سيثير مشكلة أخرى.

عند حفظ البيانات والمعلومات عبر السحابة ، فإن مصدر القلق الأول هو حماية البيانات والأمان. لذلك ، من المهم أن تختار الشركة المصنعة لنظام التحكم في الوصول مقدم خدمة السحابة الصحيحة. ومع ذلك ، فإن Amazon هي واحدة من أفضل مزودي خدمات خادم السحابة التي يمكن أن توفر حماية وأمنًا ممتازًا للبيانات لعملائها. عندما لا يتم تخزين البيانات داخل جهاز الكمبيوتر في مكتب الإدارة ، لا داعي للقلق المجتمع السكني من فشل الأجهزة أو سرقتها أو تلفها.

سهولة الصيانة والترقية

عندما يتم تثبيت برنامج التحكم في الوصول إلى جهاز كمبيوتر ، يجب إجراء أي صيانة للبرامج وترقيتها في الموقع. في العديد من الحالات ، فشل ترقية البرامج بسبب مواصفات أجهزة الكمبيوتر. في مثل هذه الحالات ، يجب على مسؤول النظام قبول البرنامج دون مزيد من التحديثات ، أو رفع الميزانية لشراء جهاز كمبيوتر جديد.

لن تحدث هذه المشكلة عند تشغيل برنامج التحكم في الوصول في خادم سحابي. عند استضافة نظام التحكم في الوصول على خادم سحابي ، يمكن للشركة المصنعة تحديث النظام في وقت مجدول. وبالتالي ، لا تحتاج المجتمعات السكنية إلى القلق بشأن مواصفات أجهزة الكمبيوتر وتحديثات البرامج عند استخدام البرامج المستندة إلى مجموعة النظراء

نظام عبر الإنترنت مع إمكانية أكثر

يقوم برنامج التحكم في الوصول المستند إلى Windows بتخزين كل شيء داخل قاعدة البيانات ، وهو معزول عن النظام / البرنامج الآخر. للسماح بربط قاعدة البيانات بالبرامج / الأنظمة الأخرى ، يجب أن يتم ذلك عبر الشبكة المحلية. وهذا ما يجعل النظام غير متصل ومعزول وقليلاً للاندماج مع نظام طرف ثالث.

عند استخدام برنامج التحكم في الوصول في خادم السحابة ، تكون قاعدة البيانات على خادم السحابة. لذلك ، يمكن للشركة المصنعة تطوير API أو SDK ، كقنوات اتصال لنظام الطرف الثالث للتكامل مع البرنامج. على سبيل المثال ، يمكن لبرنامج الحضور المرتكز على الحوسبة السحابية الاتصال ببرنامج التحكم في الوصول المستند إلى مجموعة النظراء عبر SDK ، لجمع سجلات الوصول وإنشاء بيانات الحضور. يستطيع مطور تطبيقات الجوال تطوير تطبيق وتوصيله ببرنامج التحكم في الوصول المستند إلى مجموعة النظراء لإنشاء تقارير أو لمراقبة كل الوصول. على هذا النحو ، يؤدي تشغيل برنامج التحكم في الوصول على خادم سحابي إلى تحويله إلى قاعدة بيانات مفتوحة يمكن دمجها مع نظام جهة خارجية.

يُعد البرنامج المستند إلى مجموعة النظراء من الأنظمة الأساسية لمشرف النظام لتكوين برنامج التحكم في الوصول وإدارته. ومع ذلك ، يجب ألا يقوم خادم السحابة بأي عمليات تحقق ، على الرغم من وجود مطورين قاموا بتصميم خادم السحابة لإجراء هذا التحقق.

ومع ذلك ، عادةً ما يحدث هذا التحقق في خادم سحابي. سوف يقوم جهاز مثبت على الباب بمسح بيانات المستخدم الذي يقوم بتوجيه البطاقة إليه وتحليلها. ثم يرسل الجهاز البيانات إلى خادم السحابة عبر الإنترنت ، ويقوم خادم السحابة بالتحقق من البيانات من خلال تخزينها. إذا كانت بيانات البطاقة صالحة ، فسيستمر خادم السحابة في التحقق من إذن الوصول للباب. عندما يؤكد خادم السحابة على كل شيء ، فإنه يعيد البيانات إلى الجهاز وسيقوم الجهاز بدوره بمنح حق الوصول إلى حامل البطاقة.

هذه العملية على الرغم من أنها آمنة ، لكنها تولد عبء عمل مفرط على خادم السحابة. للتعامل مع عمليات التحقق ، سيُطلب من الشركة المصنعة دفع المزيد لمزود خدمة خادم السحابة وشراء المزيد من قوة الحوسبة. في نهاية اليوم ، ستعود التكلفة إلى المجتمع السكني. ينبغي أن تكون سرعة المعالجة هي الشاغل الثاني لأن عملية الإرسال والعودة تكون مكتملة عبر الإنترنت ، وهي تعتمد بشكل كبير على المواقع ومقدمي الخدمات. القلق الثالث هو توافر اتصال الإنترنت. بالنسبة للمكاتب أو المباني الجديدة ، يكون أداء اتصال الإنترنت أقل من المعدل.

لذلك ، لاستخدام برنامج التحكم في الوصول على خادم سحابي ، يجب على المكتب أو صاحب المبنى النظر في الحوسبة على الحواف كحل ثانوي. سنناقش المزيد من التفاصيل في وقت لاحق.

ولكن ، يرجى أن تضع في اعتبارك أنه عندما تستخدم متصفح ويب لتشغيل أحد البرامج ، لا يعني ذلك بالضرورة أنك تستخدم برنامجًا مستندًا إلى السحاب نظرًا لأن البرنامج قد يكون نظامًا يستند إلى الويب بدلاً من ذلك. هناك الشركات المصنعة لنظام التحكم في الوصول التي تعيد بناء برنامج التحكم في الوصول إلى Windows إلى برنامج على شبكة الإنترنت. برنامج على شبكة الإنترنت هو أفضل بالمقارنة مع البرامج المستندة إلى Windows. ولكن حتى الآن ، هو في مكان قريب من البرمجيات القائمة على السحابة. لا يزال النظام يحتاج إلى كمبيوتر مزود بمواصفات أفضل للتركيب ، ويتطلب اتصالاً بشبكة المنطقة المحلية في المجتمع السكني ، وفي الغالب مكتب الإدارة. وبشكل عام ، فإنها توفر الشعور "السحابية" بها ولكنها لا يمكن أن تخدم غرض الحوسبة السحابية. سيظل مسؤول النظام على الجانب الآخر بحاجة إلى القلق بشأن ما يلي:

| • |

مواصفات الكمبيوتر لتثبيت البرنامج. |

| • |

حماية وأمن البرنامج وقاعدة البيانات |

| • |

النظام غير متصل |

تم تصميم Edge Computing لخفض عبء عمل خادم السحابة ، وحسم وقت الاستجابة وتحسين أداء النظام. الهاتف الذكي هو الأداة الأكثر ملاءمة للقيام بذلك. نحمل ونستخدم تطبيق الهاتف الذكي للهواتف الذكية طوال الوقت تقريبًا في حياتنا اليومية ، ويمتلك الجميع تقريبًا واحدًا (قد يكون لدى بعضهم تطبيقان أو أكثر).

في نظام TimeTec Access IoT Access Control ، يقدم تطبيق الهاتف الذكي للهواتف الذكية 3 أغراض:

باعتبارها شهادة التحكم في الوصول

ينشئ المشرف اسم مستخدم لتسجيل الدخول وكلمة مرور من عناوين البريد الإلكتروني للمستخدمين للسماح لهم بتسجيل الدخول إلى تطبيق TimeTec Access للجوّال. في السوق الحالي ، إذا كنت من مستخدمي iPhone ، وكان لديك حساب iCloud الخاص بك ؛ بالنسبة لمستخدمي Android ، يمكن استخدام حساب Google والحسابين للتسجيل في خادم سحابي TimeTec Access. ومع ذلك ، يمكن لمسؤول النظام استخدام رسائل البريد الإلكتروني الخاصة بالعمل للمستخدمين لتسجيل الحساب أيضًا. يقوم التطبيق المحمول TimeTec Access بتنزيل قواعد الوصول الفردية والأذونات التي يحددها مسؤول النظام في خادم سحابي TimeTec Access في مخزنه. لذلك ، عندما يقوم المستخدم بتسجيل الدخول إلى تطبيق TimeTec Access المحمول ، فإنه يسترد قواعد أو أذونات الوصول للمستخدم وهو الاعتماد على المستخدم الفردي.

لتنفيذ حساب قواعد أو أذونات الوصول

نحن نعلم أن جهاز التحكم في الوصول / القارئ يتحكم بالمعالج الدقيق والبرامج الثابتة ، مع حساب / صيغة التحكم في الوصول داخل البرنامج الثابت. يقوم قارئ / وحدة تحكم التحكم في الوصول بعد ذلك بالتحقق من صحة بيانات اعتماد المستخدم أولاً ، قبل إجراء عملية حسابية للسماح للمستخدمين بالوصول إليها. بفضل قوة الحوسبة الرائعة في الهاتف الذكي ، يمكن ترحيل عمليات التحقق والحساب إلى تطبيق TimeTec للجوّال. وبالتالي ، يصبح التطبيق المحمول TimeTec Access وحدة تحكم الوصول لكل مستخدم. بخلاف أجهزة التحكم / التحكم في الوصول التقليدية ، والتي تخزن آلاف المستخدمين وبيانات الاعتماد ؛ بالنسبة لتطبيقات TimeTec Access المحمولة ، فإنها لا تخدم سوى المقيم الذي قام بتسجيل الدخول.

لإرسال أمر إلغاء إلى جهاز IoT

جهاز التحكم / التحكم في الوصول هو المسؤول عن آلية قفل القفل من حيث الحاجز والباب والدوامة. تم تصميم التطبيق المحمول TimeTec Access لإرسال أمر إلغاء القفل إلى TimeTec BLE-5 ، وإخراج TimeTec BLE-5 لإشارته لفتح الحاجز والباب والدوامة. يمكن لتطبيق Mobile TimeTec Access أيضًا إرسال أمر إلغاء القفل عبر البلوتوث نظرًا لأنه أكثر طرق الاتصال شيوعًا لمعظم الهواتف الذكية.

الآن ، أصبح الهاتف الذكي والتطبيق المحمول TimeTec Access بيانات اعتماد التحكم في الوصول والتحكم بالإضافة إلى كونه فريدًا لكل مستخدم. يوفر تصميم النظام الجديد مرونة أكثر من نظام التحكم في الوصول الحالي ، حيث يمكن للمشرف إدارة إمكانية وصول المستخدم لكل حاجز أو باب أو بوابة عبر بوابة ويب.

يمكن لمشرف النظام أيضًا إنشاء ممر مؤقت للسماح بالوصول إلى الزائر في تاريخ ووقت محددين. من خلال هذه الطريقة ، يُطلب من الزائر تسجيل الدخول إلى تطبيق Mobile TimeTec Access من أجل الحصول على حقوق الوصول. على سبيل المثال ، يمكن لمالك المنزل أن يسمح لزوجته / ابنة أخته بزيارته / منزلها خلال الأسبوع ، كل يوم من الساعة 10:00 حتى 2:00 مساءً أثناء رحلته للعمل في الخارج. بعد ذلك سيتعين على مالك المنزل إبلاغ مسؤول النظام لإنشاء حساب زائر في خادم السحابة ، وإرسال بطاقة مرور مؤقتة إلى ابنة أخيه عبر التطبيق.

عندما يتعلق الأمر بالتحكم في الوصول ، فإن الأمان يأتي أولاً. هناك 4 طبقات من الحماية يتم تطبيقها على تطبيق Mobile TimeTec Access و TimeTec BLE-5 لضمان أمانها:

تسجيل الدخول

بما أن تطبيق Mobile TimeTec Access يعمل كوحدة تحكم رئيسية للنظام بأكمله ، حيث يمكن للأفراد إضافة أو إدارة المستخدمين وأذونات الوصول ؛ وبالتالي فإن تطبيق TimeTec Access للهاتف المحمول يتطلب من المستخدمين تسجيل الدخول عن طريق إدخال اسم المستخدم الخاص بهم (عنوان بريد إلكتروني صالح) وكلمة المرور قبل استخدامه. بالإضافة إلى ذلك ، يتم تخزين بيانات اعتماد تسجيل الدخول والتحقق منها على الخادم السحابي لزيادة جانب الأمان.

التشفير على القيادة التطبيق المحمول

من أجل تأمين جميع المتاجرات بين TimeTec BLE-5 والهاتف الذكي ، نقوم بتطبيق التشفير لتأمين جميع الأوامر التي يرسلها الهاتف الذكي إلى TimeTec BLE-5. التشفير المستخدم هو 256-بت AES لمنع أي متسلل من اقتحام النظام.

اتصال Bluetooth آمن

بالإضافة إلى تشفير البيانات ، قمنا أيضًا بتعديل نطاق Bluetooth أو هوائي Bluetooth الخاص بـ TimeTec BLE-5 لمنع الأفراد غير المصرح لهم من Bluesnarfing على TimeTec BLE-5. على سبيل المثال ، إذا كان الهاتف الذكي متصلاً بـ TimeTec BLE-5 ، فيجب أن يكون المستخدمون على بعد 1-2 متر من TimeTec BLE-5 من أجل منع المتطفلين من التنصت على اتصال Bluetooth. ومع ذلك ، فمن المهم أن يفهم كل مستخدم التكنولوجيا والمخاطر التي ينطوي عليها أثناء استخدامه لتحسين تجربة المستخدم.

معرف الجوال (معرف الجوال)

المستوى الثاني من الحماية هو Mobile ID. بشكل أساسي ، عندما يسجل المستخدمون الدخول لأول مرة إلى تطبيق TimeTec Access للجوّال ، فإن تطبيق الجوّال يلتقط لاحقًا ويكوّن معرّفًا فريدًا يُعرف باسم معرّف الجوال (Mobile ID) الذي يتطابق مع حساب المستخدم. وبالتالي ، إذا سجل المستخدمون الدخول إلى هاتف ذكي آخر باستخدام بيانات تسجيل الدخول نفسها ، فسيعمل خادم السحابة بدوره على حظر عملية تسجيل الدخول حيث يكتشف تغييرًا في معرّف الجوال. لذلك ، سيحتاج المستخدمون إلى إدخال رمز اقتران تم إرساله بواسطة خادم السحابة في حساب البريد الإلكتروني المسجل ، إذا كانوا يرغبون في تسجيل الدخول عبر هاتف ذكي جديد.

بخلاف ذلك ، يمكن للمستخدمين تسجيل الدخول فقط على حساب واحد في أي وقت من خلال تطبيق الجوال TimeTec Access. لا يمكن الوصول إلى حساب واحد من خلال اثنين من الهواتف الذكية. في حالة تسجيل دخول المستخدم إلى هاتف ذكي جديد ، سيطلب تطبيق Mobile TimeTec Access من المستخدم إدخال رمز تأكيد. سيرسل الخادم السحابي بعد ذلك رمز التأكيد إلى عنوان البريد الإلكتروني المسجل للمستخدم للتأكيد والأمان.

كما تمت مناقشته ، سيقوم تطبيق المحمول TimeTec Access بتنزيل كافة قواعد الوصول والإذن بعد تسجيل المقيمين فيه. يمكن لتطبيقات TimeTec Access للجوال تحديد المكان الذي يمكن للمستخدم الوصول إليه دون مراجعة خادم السحابة. يعد هذا أمرًا مهمًا للغاية عندما يكون المستخدم في موقف سيارات في الطابق السفلي أو في ردهة الرواق حيث لا يزال بإمكانه استخدام تطبيق Mobile TimeTec Access حتى إذا كانت شبكة بيانات الجوال ضعيفة. ومع ذلك ، فإن وضع عدم الاتصال يجلب بعض العوائق للنظام. في حالة قيام مسؤول النظام بحظر مستخدم من الوصول إلى مساحة ، وقام المستخدم بتشغيل وضع الطائرة لهاتفه الذكي ، فلن يتمكن خادم TimeTec Access السحابي من تحديث "إذن الحظر" في حساب المستخدم. ومع ذلك ، هناك إعداد لـ "Allow Offline Duration" في خادم TimeTec Access السحابي ، والذي يقوم بتكوين تطبيق TimeTec Access المحمول للتحقق من محتواه وتحديثه وفقًا للفاصل الزمني. على سبيل المثال ، يقوم مسؤول النظام بتكوين مدة غير متصلة مدتها 30 دقيقة ، وسيقوم كل تطبيق Mobile TimeTec Access الخاص بالمستخدمين بتحديث محتوياته تلقائيًا كل 30 دقيقة.

على الرغم من وجود منتجات مماثلة في السوق ، إلا أن هناك اختلافات يجب علينا إبرازها. قد يكون المظهر مشابهًا ولكن إذا كان القفل يتطلب جهاز تحكم في جهاز / باب لتأمين الأبواب ، فهذا يعني أن خوارزميات المطابقة وقواعد الوصول مازالت مخزنة داخل جهاز التحكم في الجهاز / الباب. وبالتالي ، عندما يقوم المستخدمون بتسجيل الدخول إلى تطبيق جوال ، فإنه يقوم بتحويل الهاتف الذكي إلى بطاقة وصول ، مما يسمح للمستخدمين بإرسال معرف البطاقة إلى جهاز التحكم في الجهاز / الباب للتحقق من خلال هواتفهم الذكية. بالنسبة لهذا النوع من التصميم ، يوفر لك المصنّع ببساطة بيانات اعتماد جديدة بدلاً من تزويدك بحل جديد.

هناك جهات تصنيع تقوم بتطوير تطبيق الجوال لإرسال معلومات المستخدم والهاتف الذكي (على سبيل المثال اسم المستخدم ومعرف IMEI) إلى خادم السحابة ، ويقوم خادم السحابة بتوثيق المعلومات مع قاعدة البيانات الخاصة به. إذا تم السماح للمقيم بالوصول ، فسيقوم خادم السحابة بإرسال أمر إلغاء القفل إلى وحدة التحكم / التحكم في الوصول. آلية العمل هذه آمنة ولكن يجب على السكان الانتظار قبل منح الوصول. وتعتمد السرعة على بيانات الهاتف الذكي للهاتف المحمول والاتصال بالإنترنت. وبالتالي ، يجب على المبرمجين أن يبرروا أن شبكة بيانات الهاتف الذكي للهاتف الذكي قوية قبل أن يتمكنوا من تثبيت النظام في موقع ما ، وإلا لن يتمكن المستخدمون من فتح الباب. هناك أنظمة تستخدم اتصال WiFi في قناة الاتصال بين الهاتف الذكي ووحدة التحكم في الوصول. يعد اتصال WiFi اتصالًا مشتركًا في الهاتف الذكي ، إلا أنه لا يمكنه أداء أفضل من البلوتوث. على هذا النحو ، يجب على المستخدمين تهيئة الهاتف الذكي للاتصال بـ WiFi access control في كل مرة يريدون الوصول إليها. وبالمثل ، فإن معظم تغطية WiFi بعيدة المدى ، وهذا يوفر فرصًا للقراصنة لاعتراض الأمر.

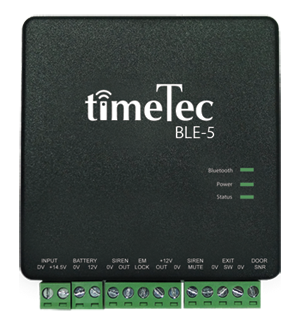

تم تطوير TimeTec BLE-5 للتحكم في آلية قفل القفل في الحواجز والأبواب والأبواب الدوارة. إن جهاز TimeTec BLE-5 هو جهاز أقل قوة لأنه لا يقوم بتخزين أي معلومات للمستخدم ، كما أنه لا يحتفظ بأي قواعد وصول. بدلاً من ذلك ، فإنه يعمل فقط على تأمين قفل الباب الإلكتروني أو الحواجز أو الأبواب الدوارة للحفاظ على نقطة الوصول مغلقة طوال الوقت. بالإضافة إلى ذلك ، فإنه يتصل أيضاً بالمجس المغناطيسي أو مستشعر الباب ، لمراقبة حالة الباب. في حالة عدم إغلاق الباب أو فتحه ، يقوم تطبيق TimeTec BLE-5 بالتقاط وتسجيل البيانات في ذاكرته.

TimeTec BLE-5 لديه وحدة واي فاي من أجل أن تكون متصلة باستمرار إلى خادم AWS تقنيات عمليات. بعد إكمال مسؤول النظام للتهيئة في خادم سحابي TimeTec Access ، سيقوم بإرسال قواعد الوصول إلى TimeTec BLE-5. من الجانب الآخر ، سيقوم TimeTec BLE-5 بتحديث الحالة إلى خادم السحابة عبر الإنترنت.

علاوة على ذلك ، يقلل المكون TimeTec BLE-5 من تكلفة الأجهزة بشكل كبير ويجعل التثبيت بسيطًا. وهو يتألف من وحدة الساعة في الوقت الحقيقي وخوارزمية مطابقة جديدة تعمل على التحقق من أمر إلغاء القفل قبل أن يفتح القفل الكهرومغناطيسي وإغلاق الترباس والباب الدوار وبوابة الحاجز. تم تصميم آلية فحص الوقت هذه في TimeTec BLE-5 أيضًا للتحقق من تاريخ ووقت الهاتف الذكي للمستخدم. علاوة على ذلك ، يمكن لهذه الميزة أن تمنع المستخدمين من تغيير بيانات الهاتف الذكي ووقته لأنه نظرًا لأن الهاتف الذكي يرسل أمر الأمر / القفل في باب الفتح ، فسيتم أيضًا إرسال تاريخ ووقت الهاتف الذكي أيضًا. وبالتالي ، يمكن لـ TimeTec BLE-5 رفض الطلب إذا كان التاريخ والوقت الفعليين مختلفين عن تاريخ ووقت الهاتف الذكي.

يعمل TimeTec BLE-5 فقط مع الهواتف الذكية التي تحتوي على تطبيق Mobile TimeTec Access. في جوهرها ، يتواصلون عبر تقنية Bluetooth ، اتصال MESH تقنياً يشبه آلية عمل Bluetooth Beacon ويذيع نفسه طوال الوقت. على هذا النحو ، عندما يستخدم أحد المستخدمين تطبيق TimeTec Access المحمول ، سوف "يستمع إلى بث TimeTec BLE-5" ويحدد هويته (الحاجز أو الباب أو الباب الدوار). عندما يقوم المستخدم بالضغط على زر في تطبيق TimeTec Access المحمول ، يقوم الهاتف الذكي بدوره بتبادل الأوامر المشفرة عبر البلوتوث ، حيث يقوم فقط TimeTec BLE-5 المعني بفهم الأمر بتنفيذ الإجراء ، على سبيل المثال فتح الحاجز أو الباب.

يتصل TimeTec BLE-5 بملقم السحابة TimeTec طوال الوقت ، ويتم استخدام WiFi كقناة اتصال خاصة به لأن WiFi هي قناة الاتصال الأكثر استقرارًا واستقرارًا.

سيناريو التنفيذ

المثال الأول لتثبيت TimeTec BLE-5 هو عند بوابة الحواجز. من خلال القيام بذلك ، يجب على مسؤول النظام تعيين إذن الوصول للسماح للمستخدمين بالقيادة داخل المجمع. ومع ذلك ، يجب أن يكون الإذن محدودًا بسبب مساحة موقف السيارات ؛ وبالتالي ، في ظل هذا السيناريو ، يمكن فقط 200 مستخدم استخدام التطبيق المحمول TimeTec Access لفتح الحاجز. بالنسبة لبقية المستخدمين ، فإنهم بالتالي غير قادرين على فتح الحاجز عبر تطبيقهم المحمول TimeTec Access.

السائق مع الهاتف الذكي هو داخل السيارة

السائق مع الهاتف الذكي هو داخل السيارة

تقوم IoT بتركيب التثبيتات داخل العوامة

تقوم IoT بتركيب التثبيتات داخل العوامة

السائق مع الهاتف الذكي هو داخل السيارة

السائق مع الهاتف الذكي هو داخل السيارة

الشكل 36: سيناريو وصول المركبة

المثال الثاني هو البوابات الدوارة. عادة ، يتم تركيب البوابات لمنع الأفراد غير المصرح لهم من الوصول إلى المنطقة. عندما يتم تثبيت TimeTec BLE-5 في الباب الدوار ؛ بدلاً من البطاقات / البصمة / كلمة المرور ، يمكن لجميع المستخدمين الآن استخدام تطبيق الجوّال للوصول إلى الباب الدوار.

تثبيت TimeTec BLE-5 داخل الباب الدوار ووحدة التحكم الخاصة به

الشكل 37: سيناريو الوصول للزائر

عند تطبيق TimeTec BLE-5 على الأبواب ، يتم التحكم في نظام القفل بواسطة TimeTec BLE-5 كما هو موضح في الرسم البياني أدناه:

الشكل 39: مخطط التثبيت TimeTec BLE-5

الشكل 39: مخطط التثبيت TimeTec BLE-5

لم يعد المستخدمون يستخدمون بصمة الإصبع أو البطاقة أو كلمة المرور لفتح الأبواب ، ولكن بدلاً من ذلك سيستخدمون تطبيق TimeTec Access المحمول الخاص بهم. هذا TimeTec BLE-5 مناسب ليتم تطبيقه لتقييد وصول المستخدمين إلى منطقة آمنة ، والتي تتطلب الإذن.

نظام التحكم في الوصول إلى إنترنت الأشياء وإدارة البيانات

عندما يجلس النظام على خادم سحابة TimeTec Access ، يمكن لمسؤول النظام إدارة النظام من أي مكان وفي أي وقت عبر أي جهاز كمبيوتر أو حتى لوحي ، طالما أن الكمبيوتر أو الجهاز اللوحي متصل بالإنترنت. تتيح هذه المرونة لمسؤول النظام العمل بفعالية ، وتعيين مشرف المستوى الفرعي لتسجيل الدخول إلى النظام وإدارته أيضًا.

تصبح عملية إدارة بيانات دخول المستخدمين سهلة لأنه لم تعد مرتبطة بأي بيانات اعتماد فعلية أو بيانات اعتماد بيومترية. وهذا يقلل من التكلفة أو العبء على الإدارة والمقيمين بالإضافة إلى حجز أو حجز المرافق ، مما يجعل عملية الدخول والخروج للزوار مريحة.

تصبح آلية تدفق البيانات موحدة ، حيث يتم تثبيت TimeTec BLE-5 في جميع نقاط الوصول والإبلاغ دائمًا عن الحالة (تشغيل وإيقاف وفتح وإغلاق وما إلى ذلك) إلى خادم سحابي TimeTec Access. يمكن لمشرف النظام بعد ذلك تكوين قواعد المراقبة ، على سبيل المثال عندما لا يتم إغلاق باب المرفق ، يجب على النظام إرسال إشعار إلى مسؤول المنشأة. وبالتالي ، إزالة الحاجة إلى تعيين حارس أمن للرصد المستمر.

يتم تحميل جميع المستخدمين في السجلات وخارجها من جميع نقاط الوصول إلى خادم سحابي TimeTec Access بينما يتم الاحتفاظ بالسجلات في قاعدة بيانات خادم السحابة ، وتكون جاهزة للمراجعة والتصدير في أي وقت. والأهم من ذلك ، أن قاعدة بيانات خادم السحابة أكثر أمانًا من أي قاعدة بيانات كمبيوتر.