TimeTecアクセス作業メカニズムは、システム管理者が有効な電子メールアドレスを使用してユーザーのログインアカウントを作成できるように設計された、クラウドテクノロジを利用しています。クラウドサーバでは、システム管理者は、ドアにすでにインストールされているアクセス制御デバイス(TimeTec BLE-5)のリストを設定するだけでなく、時間、アンチパスバックなどによってアクセスルールを設定することもできます。クラウドベースのソフトウェアWindowsベースのコンピュータで実行されているソフトウェアより優れています。理由は次のとおりです。

コンピューティングパワーの最適化

システム管理者がPCベースのアクセス制御ソフトウェアを使用している場合、ソフトウェアをインストールして実行する前にソフトウェアの最小要件/仕様をチェックする必要があります。これは、アクセス制御ソフトウェアが、大量のユーザー/データ、複雑なアクセス規則、およびプロセスを処理するために大きな計算能力を必要とするためです。アクセス制御リーダ/コントローラは、多数のユーザのアクセス記録を生成する。クラウドベースのソフトウェアを使用する場合、システム管理者はクラウドベースのシステムで同じソフトウェアを使用するには、コンピュータ、Webブラウザ、およびインターネット接続が必要です。クラウドベースのシステム内でPCベースのバージョンとしてすべての機能を楽しむことができ、クラウドサーバーの処理能力を心配する必要はありません。これは、クラウドサーバーのプロバイダがオンデマンドで提供できるためです。一方、システム管理者がアクセス制御ソフトウェアを完全に動作させるためには、アクセス制御システムの製造業者が使用料を支払うことになる。

いつでもどこからでもアクセスできます

システム管理者は、アクセスコントロールソフトウェアを使用するために管理オフィス内のコンピュータに存在する必要はなくなりました。システム管理者は、インターネットにアクセスできるラップトップまたはタブレットからクラウドサーバーのアカウントにログインできます。これにより、システム管理者はタスクを完了する際に柔軟性が得られます。たとえば、経営陣はメインゲートのアクセス記録を見直したいと思う。したがって、システム管理者はクラウドサーバからスプリット秒単位でそれを生成できます。同様に、システム管理者は、セキュリティ管理者がクラウドサーバにログインして、メインゲートで人間のトラフィックを監視できるようにすることもできます。セキュリティ管理者は代わりに、コンピュータの前に座るのではなく、監視を行うタブレットを使用できます。

ソフトウェアとデータベースに対する保護とセキュリティ

コンピュータでアクセス制御ソフトウェアを使用する場合、システム管理者は、システムがパスワードで保護され、ウイルスに感染しておらず、データベースがバックアップされていることを確認する必要があります。これは、データベースを危険にさらす可能性のある不正なログインを防止するためです。システム/データベースが壊れた場合、データベースのバックアップを頻繁に行うことで、データ損失を最小限に抑えることができます。しかし、これらのデータベースバックアップファイルの保管は別の問題を提起するでしょう。

クラウド上にデータと情報を保存する場合、最初の懸念事項はデータ保護とセキュリティです。したがって、アクセス制御システムの製造元にとって、適切なクラウドサーバプロバイダを選択することが重要です。つまり、Amazonは、優れたデータ保護とセキュリティを顧客に提供できる最高のクラウドサーバサービスプロバイダの1つです。データが管理事務所のコンピュータ内に保存されなくなった場合、居住コミュニティはハードウェアの故障、盗難、破損を心配する必要はありません。

簡単なメンテナンスとアップグレード

アクセス制御ソフトウェアがコンピュータにインストールされている場合は、ソフトウェアのメンテナンスとアップグレードをサイトで実行する必要があります。多くの場合、コンピュータのハードウェア仕様のためにソフトウェアのアップグレードが失敗します。このような場合、システム管理者は、ソフトウェアをそれ以上アップデートすることなく承認するか、新しいコンピュータを購入するための予算を上回らなければなりません。

この問題は、アクセス制御ソフトウェアがクラウドサーバーで実行されている場合には発生しません。アクセス制御システムがクラウドサーバー上でホストされている場合、製造元はスケジュールされた時間にシステムを更新できます。したがって、居住コミュニティは、クラウドベースのソフトウェアを使用する場合、コンピュータのハードウェア仕様とソフトウェアの更新について心配する必要はありません

可能性の高いオンラインシステム

Windowsベースのアクセス制御ソフトウェアは、他のシステム/ソフトウェアから隔離されたデータベース内のすべてを格納します。データベースと他のソフトウェア/システムとのリンクを許可するには、ローカルエリアネットワーク経由で行う必要があります。これにより、システムがオフラインになり、分離され、第三者のシステムと統合できなくなります。

クラウドサーバーでアクセス制御ソフトウェアを使用する場合、データベースはクラウドサーバー上にあります。したがって、サードパーティシステムがソフトウェアと統合するための通信チャネルとしてAPIまたはSDKを開発することができます。例えば、クラウドベースの出勤ソフトウェアは、アクセス記録を収集し出席データを生成するために、SDKを介してクラウドベースのアクセス制御ソフトウェアに接続することができる。モバイルアプリケーション開発者は、アプリケーションを開発し、クラウドベースのアクセス制御ソフトウェアに接続して、レポートを生成したり、すべてのアクセスを監視することができます。そのため、クラウド・サーバー上でアクセス制御ソフトウェアを実行すると、オープン・データベースになり、サード・パーティー・システムと統合することができます。

クラウドベースのソフトウェアは、システム管理者がアクセス制御ソフトウェアを構成および管理するためのプラットフォームです。ただし、クラウドサーバーは、このような検証を実行するようにクラウドサーバーを設計した開発者がいても、検証操作を実行すべきではありません。

つまり、これは通常、クラウドサーバーで検証がどのように行われるかです。ドアに設置されたデバイスは、カードを手で振ったユーザーのデータをスキャンして分析します。その後、デバイスはインターネットを介してクラウドサーバーにデータを送信し、クラウドサーバーはデータをそのストレージで検証します。カードデータが有効な場合、クラウドサーバーは引き続きドアのアクセス許可をチェックします。クラウドサーバーがすべてを確認すると、データはデバイスに返され、デバイスはカード所有者にアクセスを許可します。

このプロセスは安全ですが、クラウドサーバーで過度の負荷が発生します。検証プロセスに対処するために、メーカーはクラウドサーバーサービスプロバイダーにもっと払い、より多くのコンピューティングパワーを購入する必要があります。その日の終わりに、費用は居住地域のコミュニティに返されます。処理速度は、インターネットを介して送信および返信処理が完了しているため、位置およびサービスプロバイダに非常に依存しているため、第2の関心事でなければなりません。 3番目の懸念事項は、インターネット接続の可用性です。新しいオフィスや建物では、インターネット接続のパフォーマンスは通常は下回ります。

したがって、クラウドサーバー上でアクセス制御ソフトウェアを使用するには、オフィスまたは建物の所有者は、Edgeコンピューティングを第2のソリューションとみなす必要があります。後ほど詳しく説明します。

ただし、Webブラウザを使用してソフトウェアを実行している場合、必ずしもクラウドベースのソフトウェアを使用しているとは限りません。代わりにWebベースのシステムとなる可能性があります。 Webベースのソフトウェアにアクセス制御Windowsベースのソフトウェアを再構築するアクセス制御システムの製造元があります。 Webベースのソフトウェアは、Windowsベースのソフトウェアに比べて優れています。しかし、それはクラウドベースのソフトウェアのどこにもありません。システムには、インストールに必要なハードウェアの仕様がより良いコンピュータが必要であり、主に管理オフィスの住宅コミュニティのローカルエリアネットワークに接続する必要があります。全体として、それは "クラウド"の感触を提供しますが、クラウドコンピューティングの目的には役立ちません。一方、システム管理者は、まだ心配する必要があります:

| • |

ソフトウェアをインストールするコンピュータの仕様。 |

| • |

ソフトウェアとデータベースの保護とセキュリティ |

| • |

オフラインシステム |

エッジコンピューティングは、クラウドサーバーの負荷を軽減し、レイテンシを解決し、システムパフォーマンスを向上させるように設計されています。これを行うには、スマートフォンが最も適したガジェットです。私たちは日常生活の中でスマートフォンのモバイルアプリをほとんど常に持ち運び、使用しています。ほとんどの人に1つ(いくつかは2つ以上あるかもしれません)があります。

TimeTec Access IoTアクセスコントロールシステムでは、スマートフォンのモバイルアプリケーションは3つの目的を果たします。

アクセス制御クレデンシャルとして

管理者は、ユーザの電子メールアドレスからログインユーザ名とパスワードを作成し、TimeTec Accessモバイルアプリにログインできるようにします。現在の市場では、あなたがiPhoneユーザーで、iCloudアカウントを持っている場合は、 Androidユーザーの場合はGoogleアカウントで、これらの2つのアカウントを使用してTimeTec Accessクラウドサーバーに登録できます。しかし、システム管理者はアカウントを登録するためにユーザーの作業用電子メールを使用することもできます。 TimeTec Accessモバイルアプリケーションは、TimeTec Accessクラウドサーバのシステム管理者が割り当てた個々のアクセスルールとアクセス権をストレージにダウンロードします。したがって、ユーザーがTimeTec Accessモバイルアプリにサインインすると、ユーザーはそのユーザーのアクセスルールまたはアクセス許可を取得し、個々のユーザーの資格情報となります。

アクセスルールまたはアクセス許可の計算を実行するには

アクセス制御リーダ/コントローラはマイクロプロセッサとファームウェアを持ち、アクセス制御計算/式はファームウェア内にあることがわかっています。次に、アクセス制御リーダ/コントローラは、アクセスのためにユーザに権限を与える計算を実行する前に、ユーザのクレデンシャルをまず検証する。スマートフォンの優れたコンピューティングパワーにより、検証と計算プロセスをTimeTecモバイルアプリに移行することができます。したがって、TimeTec Accessモバイルアプリケーションは、各ユーザーのアクセスコントローラになります。何千ものユーザーと資格情報を保存する従来のアクセス制御リーダ/コントローラとは異なり、 TimeTec Accessモバイルアプリの場合、サインインした居住者のみにサービスが提供されます。

IoTデバイスにアンロックコマンドを送信するには

アクセスコントロールリーダ/コントローラは、バリア、ドア、およびターンスタイルの点でロック/アンロックメカニズムを担当しています。 TimeTec Accessモバイルアプリケーションは、ロック解除コマンドをTimeTec BLE-5に送信するように設計されており、TimeTec BLE-5は、その信号を出力してバリア、ドア、およびターンスタイルを開きます。 TimeTec Accessモバイルアプリは、ほとんどのスマートフォンで最も一般的な接続方法であるため、Bluetooth経由でunlockコマンドを送信することもできます。

今や、スマートフォンとTimeTec Accessモバイルアプリは、アクセスコントロールの資格情報とコントローラーになり、ユーザーごとに一意になりました。この新しいシステム設計は、現行のアクセス制御システムよりも柔軟性が高く、管理者はウェブポータルを介して障壁、ドアまたはゲートごとにユーザーのアクセス可能性を管理できます。

システム管理者は、一時的なパスを作成して、訪問者が特定の日時にアクセスできるようにすることもできます。この方法では、訪問者はアクセス権を受け取るためにTimeTec Accessモバイルアプリにサインインする必要があります。例えば、家主は、出張中の午前10時から午後2時まで毎日、その姪が家に帰ることを許可することができる。家の所有者はシステム管理者にクラウドサーバーに訪問者アカウントを作成し、Appを介して姪に一時的なパスを送信するよう通知する必要があります。

アクセス制御に関しては、常にセキュリティが優先されます。セキュリティを確保するために、TimeTec AccessモバイルアプリとTimeTec BLE-5には4つの保護層が適用されています。

ログイン認証情報

TimeTec Accessモバイルアプリはシステム全体のメインコントローラーとして機能するため、ユーザーはユーザーとアクセス許可を追加または管理できます。 TimeTec Accessモバイルアプリでは、ユーザー名(有効な電子メールアドレス)とパスワードを使用する前に、ユーザーがログインする必要があります。さらに、ログイン資格情報はクラウドサーバーに保存され、検証され、セキュリティの面をさらに向上させます。

モバイルアプリコマンドでの暗号化

TimeTec BLE-5とスマートフォン間のすべてのトラフィックを保護するため、スマートフォンからTimeTec BLE-5に送信されたすべてのコマンドを暗号化して保護します。使用される暗号化は、ハッカーがシステムに侵入するのを防ぐため、256ビットのAESです。

セキュアなBluetooth通信

データの暗号化のほかに、TimeTec BLE-5のBluetooth範囲またはBluetoothアンテナを調整して、不正な個人がTimeTec BLE-5のBluesnarfingを行わないようにしました。たとえば、スマートフォンをTimeTec BLE-5に接続する場合、侵入者がBluetooth接続で盗聴するのを防ぐため、ユーザーはTimeTec BLE-5から1〜2メートル以内になければなりません。つまり、すべてのユーザーにとって、より使いやすいユーザーエクスペリエンスのために、その使用中に発生するテクノロジーとリスクを理解することが重要です。

モバイルID(モバイルID)

第2レベルの保護はモバイルIDです。基本的に、ユーザーが最初にTimeTec Accessモバイルアプリにログインすると、モバイルアプリはその後、ユーザーのアカウントとペアになるモバイルID(モバイルID)と呼ばれる一意のIDを取得して生成します。したがって、ユーザーが同じログイン資格情報を持つ別のスマートフォンにサインインすると、クラウドサーバーはモバイルIDの変更を検出すると、ログインプロセスをブロックします。したがって、新しいスマートフォンでログインする場合は、クラウドサーバーから送信されたペアリングコードを登録済みの電子メールアカウントに挿入する必要があります。

それ以外のユーザーは、TimeTec Accessモバイルアプリを使用して、いつでも1つのアカウントでサインインすることができます。 1つのアカウントに2つのスマートフォンでアクセスすることはできません。ユーザーが新しいスマートフォンにログインすると、TimeTec Accessモバイルアプリはユーザーに確認コードを挿入するよう要求します。クラウドサーバーは、確認とセキュリティのためにユーザーの登録済み電子メールアドレスに確認コードを送信します。

説明したように、TimeTec Accessモバイルアプリは、住民がそれにサインインした後、すべてのアクセスルールと許可をダウンロードします。 TimeTec Accessモバイルアプリは、クラウドサーバーで確認せずにユーザーがアクセスできる場所を特定できます。これは、モバイルデータネットワークが弱い場合でもTimeTec Accessモバイルアプリを使用できるため、ユーザーが地下駐車場またはリフトロビーにいるときに非常に重要です。しかし、オフラインモードはまた、システムにいくつかの欠点をもたらす。システム管理者がユーザーのスペースへのアクセスをブロックし、そのユーザーがスマートフォンの飛行機モードをオンにした場合、TimeTec Accessクラウドサーバーはユーザーのアカウントに「ブロック許可」を更新することができません。ただし、TimeTec Accessクラウドサーバーでは、[Allow Offline Duration]の設定があります。これは、TimeTec Accessモバイルアプリケーションが時間間隔に応じてコンテンツを確認および更新するように構成します。たとえば、システム管理者は30分間のオフライン期間を設定し、すべてのユーザーのTimeTec Accessモバイルアプリは30分ごとにコンテンツを自動的に更新します。

市場に類似の製品があるにもかかわらず、私たちが強調しなければならない違いがあります。外観は類似しているかもしれませんが、ロックがドアを保護するためにパワーデバイス/ドアコントローラを必要とする場合は、マッチングアルゴリズムとアクセスルールがデバイス/ドアコントローラ内にまだ格納されていることを意味します。したがって、ユーザがモバイルアプリケーションにサインインすると、スマートフォンがアクセスカードに変わり、スマートフォンで確認するためにカードIDをデバイス/ドアコントローラに送信できるようになります。この種の設計では、新しいソリューションを提供するのではなく、単に新しいクレデンシャルを提供するだけです。

ユーザーとスマートフォンの情報(例:ユーザー名とIMEI ID)をクラウドサーバーに送信するモバイルアプリケーションを開発し、クラウドサーバーがそのデータベースで情報を認証する製造元があります。居住者がアクセスを許可されている場合、クラウドサーバはアクセス制御リーダ/コントローラにアンロックコマンドを送信します。この作業の仕組みは安全ですが、住民はアクセスが許可されるまで待つ必要があります。速度はスマートフォンのモバイルデータとインターネット接続に依存しています。したがって、インストーラは、スマートフォンのモバイルデータネットワークが強い場所にシステムをインストールする前に、スマートフォンのモバイルデータネットワークが強力であることを正当化する必要があります。そうしないと、ユーザーは決してドアをロック解除できなくなります。スマートフォンとアクセスコントローラの間の通信チャネルでWiFi接続を使用しているシステムがあります。 WiFiはスマートフォンの一般的な接続ですが、Bluetoothよりも優れた性能を発揮できません。そのため、アクセスするたびにアクセス制御WiFiに接続するようにスマートフォンを設定する必要があります。同様に、ほとんどのWiFi範囲は広範囲に及んでおり、これはハッカーがコマンドを傍受する機会を提供します。

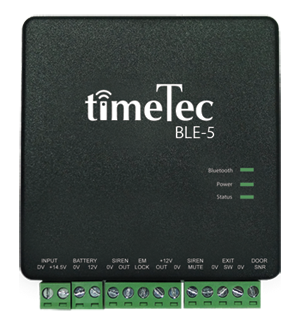

TimeTec BLE-5は、障壁、ドア、回転式のロック・ロック解除機構を制御するために開発されました。 TimeTec BLE-5は、ユーザ情報を保存したり、アクセスルールを保持したりしないため、ハードウェアとしてはあまり強力ではありません。その代わりに、アクセスポイントを常に閉じた状態に保つために、電子ドアロック、障壁または回転式扉の電源を入れるだけです。さらに、ドアの状態を監視するために、磁気センサまたはドアセンサに接続します。ドアが閉じていない場合や力が開いていない場合、TimeTec BLE-5はそのデータをキャプチャしてそのメモリに記録します。

TimeTec BLE-5には、AWS IoTサーバーに常時接続するためのWiFiモジュールがあります。システム管理者がTimeTec Accessクラウドサーバで設定を完了すると、アクセスルールがTimeTec BLE-5に送信されます。もう一方の側から、TimeTec BLE-5はインターネットを介してクラウドサーバーにステータスを更新します。

さらに、TimeTec BLE-5コンポーネントは、ハードウェアコストを大幅に削減し、インストールを簡単にします。リアルタイムクロックモジュールと新しいマッチングアルゴリズムで構成され、電磁ロック、ドロップボルト、ターンスタイルおよびバリアゲートのロックを解除する前にunlockコマンドを検証します。 TimeTec BLE-5のこの時間チェックメカニズムは、ユーザーのスマートフォンの日時をチェックするようにも設計されています。さらに、この機能は、スマートフォンがロック解除ドアコマンド/フロアコマンドを送信するときにスマートフォンの日付と時刻も送信するため、スマートフォンのデータと時間を変更できないようにすることができます。したがって、実際の時計の日付と時刻がスマートフォンの日付と時刻と異なる場合、TimeTec BLE-5は要求を拒否できます。

TimeTec BLE-5は、TimeTec Accessモバイルアプリを含むスマートフォンでのみ動作します。本質的に、彼らはBluetoothを介して通信し、技術的にはMESH通信を行います。これはBluetooth Beaconの動作メカニズムに類似しており、常にブロードキャストしています。そのため、ユーザーがTimeTec Accessモバイルアプリを使用すると、「TimeTec BLE-5ブロードキャストを聞き取り、そのID(障壁、ドアまたはターンスタイル)を決定します。ユーザーがTimeTec Accessモバイルアプリ内のボタンを押すと、スマートフォンはBluetoothを介して暗号化されたコマンドをブロードキャストし、コマンドを理解している関連するTimeTec BLE-5だけがアクションを実行します。

TimeTec BLE-5は常にTimeTecクラウドサーバーに接続し、WiFiは最も安定した共通の通信チャネルであるため、通信チャネルとしてWiFiが使用されます。

実装シナリオ

TimeTec BLE-5をインストールする最初の例は、バリアゲートです。そうすることで、システム管理者はユーザーが化合物を運転できるようにアクセス許可を割り当てる必要があります。それは、駐車スペースのために許可が制限されていなければならないということです。したがって、このシナリオでは、TimeTec Accessモバイルアプリを使用して200人のユーザーしかバリアを開くことはできません。残りのユーザーにとって、彼らはTimeTec Accessモバイルアプリを介してバリアをロック解除できません。

スマートフォンを持つドライバーは車の中にあります

スマートフォンを持つドライバーは車の中にあります

グースネックの中にIoT devide installs

グースネックの中にIoT devide installs

スマートフォンを持つドライバーは車の中にあります

スマートフォンを持つドライバーは車の中にあります

図36:車両のアクセスシナリオ

2番目の例は回廊です。通常、自動販売機は、許可されていない個人がその地域にアクセスするのを防ぐために設置されています。 TimeTec BLE-5がターンスタイルに設置されると、カード/指紋/パスワードの代わりに、すべてのユーザーはモバイルアプリを使用して自動販売機にアクセスできます。

TimeTec BLE-5は回転式扉とそのコントローラの内部に設置されます

図37:ビジターアクセスのシナリオ

TimeTec BLE-5をドアに実装する場合、ロックシステムはTimeTec BLE-5によって以下の図に示すように制御されます。

図39:TimeTec BLE-5の設置図

図39:TimeTec BLE-5の設置図

ユーザーはドアのロックを解除するために指紋、カード、またはパスワードを使用することはもうなく、代わりにTimeTec Accessモバイルアプリを使用します。このTimeTec BLE-5は、許可が必要な安全な領域へのユーザーアクセスを制限するために適用するのに適しています。

IoTアクセスコントロールシステムとデータ管理

システムがTimeTec Accessクラウドサーバに座っている場合、システム管理者は、コンピュータまたはタブレットがインターネットに接続されている限り、いつでもどこのコンピュータからでもタブレットからシステムを管理できます。この柔軟性により、システム管理者は効率的に作業でき、サブレベルの管理者にもシステムにログインして管理することができます。

ユーザーのアクセス資格情報の管理は、物理的な資格情報やバイオメトリックの資格情報に縛られることがなくなり、容易になります。これにより、施設の予約や予約、訪問者のチェックイン/アウトのプロセスが便利になり、経営者や住民のコストや負担が軽減されます。

データフローのメカニズムが統合され、TimeTec BLE-5がすべてのアクセスポイントにインストールされ、TimeTec Accessクラウドサーバに常にステータス(オン、オフ、オープン、クローズなど)が報告されます。その後、システム管理者は、例えば、施設ドアが閉じられていないときはいつでも、システムが設備管理者に通知を送信しなければならないなど、監視ルールを設定することができる。したがって、常時監視のためにセキュリティガードを割り当てる必要性を排除します。

レコードがクラウドサーバデータベースに保存されている間は、すべてのアクセスポイントからのすべてのユーザのすべてのアクセスポイントからのレコードがTimeTec Accessクラウドサーバにアップロードされ、いつでもレビューとエクスポートの準備ができます。最も重要なことは、クラウドサーバーデータベースは、どのコンピュータデータベースよりも安全性が高いことです。

TimeTec BLE-5

TimeTec BLE-5