مکانیسم کار TimeTec Access از فناوری ابر استفاده می کند، به این ترتیب سرور CloudTec Access برای مدیران سیستم برای ایجاد حساب کاربری ورود کاربران با استفاده از آدرس های ایمیل معتبر طراحی شده است. در سرور ابر، مدیر سیستم می تواند لیستی از دستگاه های کنترل دسترسی (TimeTec BLE-5) را که قبلا در درون نصب شده اند، پیکربندی کرده و قوانین دسترسی آنها را با زمان، ضد دفع و غیره تنظیم کند. یک نرم افزار مبتنی بر ابر بهتر از نرم افزار در حال اجرا بر روی کامپیوتر مبتنی بر ویندوز است، چرا که:

بهینه سازی محاسبات قدرت

هنگامی که مدیر سیستم از نرم افزار کنترل دسترسی مبتنی بر کامپیوتر استفاده می کند، قبل از اینکه بتواند کامپیوتر را برای نصب و اجرای آن، بر روی حداقل الزامات / مشخصات نرم افزار، بررسی کند. این به این دلیل است که نرم افزار کنترل دسترسی نیاز به قدرت محاسباتی عالی برای رسیدگی به توده کاربران / داده ها، قوانین پیچیده دسترسی و فرایندهای نظارت دارد. خواننده / کنترل کننده کنترل دسترسی، تعداد زیادی سوابق دسترسی کاربران را تولید می کند. هنگام استفاده از نرم افزار مبتنی بر ابر، مدیر سیستم تنها نیاز به یک کامپیوتر، مرورگر وب و اتصال به اینترنت برای استفاده از یک نرم افزار مشابه در سیستم مبتنی بر ابر است. پس از آن او می تواند تمام ویژگی های به عنوان نسخه مبتنی بر PC در سیستم مبتنی بر ابر لذت ببرد و نیازی به نگرانی در مورد پردازش قدرت ابر سرور، به دلیل ارائه دهنده سرور ابر ارائه می دهد آن را در صورت تقاضا. از سوی دیگر، تولید کننده سیستم کنترل دسترسی برای استفاده از این هزینه، برای اطمینان از اینکه مدیر سیستم، نرم افزار کنترل دسترسی را کاملا به کار می گیرد، پرداخت می شود.

دسترسی از هر نقطه در هر زمان

مدیر سیستم دیگر نباید در رایانه در داخل دفتر مدیریت حضور داشته باشد تا از نرم افزار کنترل دسترسی استفاده کند. مدیر سیستم می تواند از طریق هر لپ تاپ یا رایانه لوحی با دسترسی به اینترنت به حساب سرور Cloud وارد شود. این به انعطاف پذیری در مدیریت سیستم در تکمیل وظایف خود می دهد. به عنوان مثال، مدیریت می خواهد پرونده های دسترسی برای دروازه اصلی را بررسی کند؛ از این رو، مدیر سیستم می تواند آن را از سرور ابر در ثانیه تقسیم تولید کند. به همین ترتیب، مدیر سیستم همچنین می تواند مدیر امنیت را برای ورود به سرور ابر برای نظارت بر ترافیک انسانی در دروازه اصلی اجازه دهد و مدیر امنیت می تواند به جای استفاده از یک رایانه لوحی برای انجام نظارت، به جای نشستن در مقابل کامپیوتر.

حفاظت و امنیت نسبت به نرم افزار و پایگاه داده

هنگام استفاده از نرم افزار کنترل دسترسی در یک کامپیوتر، مدیر سیستم باید اطمینان حاصل کند که سیستم محافظت شده با رمز عبور، بدون ویروس و پایگاه داده آن پشتیبانی شده است. این برای جلوگیری از ورود هرگونه غیر مجاز است که می تواند پایگاه داده را به مخاطره اندازد. تهیه پشتیبان پایگاه داده مکرر می تواند حداقل زمانی که سیستم / پایگاه داده خراب می شود را از بین ببرد. با این وجود، نگهداری این فایلهای پشتیبان پایگاه داده، مسئله دیگری را افزایش خواهد داد.

در هنگام ذخیره اطلاعات و اطلاعات بیش از ابر، نگرانی اول حفاظت از داده ها و امنیت است. بنابراین، برای تولید کننده سیستم کنترل دسترسی مهم است که ارائه دهندگان ارائه دهنده صحیح ابر را انتخاب کنید. گفته می شود آمازون یکی از بهترین ارائه دهندگان خدمات ابر سرور است که می تواند محافظت از داده ها و امنیت اطلاعات را برای مشتریان خود فراهم کند. هنگامی که داده ها دیگر در داخل یک کامپیوتر در دفتر مدیریت ذخیره نمی شوند، جامعه مسکونی مجبور نیست نگران نارضایتی سخت افزار، سرقت یا آسیب شود.

تعمیر و نگهداری آسان و ارتقاء

هنگامی که نرم افزار کنترل دسترسی به یک رایانه نصب می شود، هر تعمیر و نگهداری و ارتقاء نرم افزار باید در سایت انجام شود. در بسیاری از موارد، ارتقاء نرم افزار به دلیل مشخصات سخت افزاری کامپیوتر انجام نمی شود. در مواردی مانند این، مدیر سیستم باید بدون به روز رسانی بیشتر نرم افزار را قبول کند یا برای خرید یک کامپیوتر جدید بودجه را اضافه کند.

این مسئله زمانی رخ نخواهد داد که نرم افزار کنترل دسترسی در یک سرور ابر اجرا شود. هنگامی که سیستم کنترل دسترسی در یک سرور ابر میزبانی می شود، سازنده می تواند سیستم را در زمان برنامه ریزی به روز کند. بنابراین، هنگام استفاده از نرم افزار مبتنی بر ابر، جوامع مسکونی نیازی به نگرانی در مورد مشخصات سخت افزاری کامپیوتر و به روز رسانی نرم افزار نداشته باشند

یک سیستم آنلاین با امکان بیشتر

نرم افزار کنترل دسترسی مبتنی بر ویندوز همه چیز را در پایگاه داده ذخیره می کند که از سیستم / نرم افزار دیگر جدا شده است. برای اجازه اتصال پایگاه داده با نرم افزار / سیستم دیگر، باید از طریق شبکه محلی انجام شود. این باعث می شود که سیستم آفلاین، جدا شده و عدم ادغام با سیستم 3rd party باشد.

هنگام استفاده از نرم افزار کنترل دسترسی در یک سرور ابر، پایگاه داده در یک سرور ابر است. بنابراین سازنده می تواند API یا SDK را به عنوان کانال های ارتباطی برای سیستم 3rd party برای ادغام با نرم افزار توسعه دهد. به عنوان مثال، یک نرم افزار حضور به موقع مبتنی بر ابر می تواند به نرم افزار کنترل دسترسی مبتنی بر ابر از طریق یک SDK متصل شود، برای جمع آوری سوابق دسترسی و ایجاد اطلاعات حضور و غیاب. توسعهدهنده موبایل برنامه میتواند یک برنامه را توسعه دهد و آن را به نرم افزار کنترل دسترسی مبتنی بر ابر بسپارد تا گزارشها را تولید کند یا برای نظارت بر تمام دسترسیها. به همین ترتیب، اجرای یک نرم افزار کنترل دسترسی در یک سرویس ابر، آن را تبدیل به یک پایگاه داده باز است که می تواند با یک سیستم 3 طرفه یکپارچه شود.

نرم افزار مبتنی بر ابر یک پلت فرم برای مدیر سیستم برای پیکربندی و مدیریت نرم افزار کنترل دسترسی است. با این حال، سرور ابری نباید عملیات تأیید را انجام دهد، حتی اگر توسعه دهندگان وجود داشته باشند که سرور ابر را برای انجام چنین تأیید طراحی کرده اند.

به این ترتیب، این به طور معمول چگونه یک تأیید در یک سرور ابر اتفاق می افتد. دستگاهی که در یک درایو نصب می شود، داده های کاربری را که کارت آن را می پوشاند، تجزیه و تحلیل می کند. دستگاه سپس داده ها را از طریق اینترنت به سرور ابر می فرستد و سرور Cloud را با ذخیره سازی آن تایید می کند. اگر اطلاعات کارت معتبر باشد، سرور ابر همچنان به بررسی مجوز دسترسی برای درب ادامه خواهد داد. هنگامی که سرور ابر همه چیز را تأیید می کند، داده ها را به دستگاه بازگردانده و دستگاه به نوبه خود دسترسی به دارنده کارت را فراهم می کند.

این فرایند هرچند امن است، اما موجب ایجاد بار اضافی در سرور ابر می شود. برای مقابله با فرایندهای تأیید، سازنده مجبور خواهد بود که بیشتر به ارائهدهنده سرویس دهنده ابر سرور پرداخت و از قدرت محاسباتی بیشتری برخوردار باشد. در پایان روز، هزینه بازگشت به جامعه مسکونی خواهد بود. سرعت پردازش باید نگرانی دوم باشد، زیرا فرایند ارسال و بازگشت از طریق اینترنت به پایان رسیده است، که بسیار وابسته به مکان و ارائه دهندگان خدمات است. نگرانی سوم در دسترس بودن اتصال به اینترنت است. برای یک دفعه یا ساختمان جدید، عملکرد اتصال اینترنت معمولا زیر پارس است.

بنابراین، برای استفاده از نرم افزار کنترل دسترسی در یک سرور ابر، صاحب اداره یا ساختمان باید محاسبات لبه را به عنوان راه حل دوم حل کند. بعدا جزئیات بیشتری خواهیم داشت.

اما لطفا توجه داشته باشید که هنگام استفاده از یک مرورگر وب برای اجرای نرم افزار، لزوما به این معنی نیست که شما از یک نرم افزار مبتنی بر ابر استفاده می کنید زیرا این نرم افزار می تواند به جای یک سیستم مبتنی بر وب باشد. تولیدکنندگان سیستم کنترل دسترسی وجود دارند که کنترل دسترسی کنترل نرم افزار مبتنی بر ویندوز را به یک نرم افزار مبتنی بر وب بازسازی می کنند. نرم افزار مبتنی بر وب در مقایسه با نرم افزار مبتنی بر ویندوز بهتر است. اما هنوز هم نزدیک به نرم افزار مبتنی بر ابر نیست. این سیستم هنوز نیاز به یک کامپیوتر با مشخصات سخت افزاری بهتر برای نصب دارد و نیاز به اتصال به شبکه محلی در جامعه مسکونی، عمدتا دفتر مدیریت است. در کل، آن را "ابر" احساس به آن، اما نمی تواند به هدف از ابر رایانه خدمت می کنند. از سوی دیگر مدیر سیستم، هنوز باید نگرانی در مورد:

| • |

مشخصات کامپیوتر برای نصب نرم افزار. |

| • |

حفاظت و امنیت نرم افزار و پایگاه داده |

| • |

سیستم آفلاین |

Edge Computing طراحی شده است تا حجم بار سرور ابر را کاهش دهد، تاخیر را حل کند و عملکرد سیستم را بهبود بخشد. گوشی هوشمند مناسب ترین ابزار برای انجام این کار است. ما حمل و استفاده از تلفن همراه تلفن هوشمند تقریبا تمام وقت در زندگی روزانه ما است و تقریبا همه آنها یک (برخی ممکن است دو یا بیشتر).

در سیستم کنترل دسترسی TimeTec Access IoT، یک گوشی هوشمند Mobile App در سه هدف کاربرد دارد:

به عنوان یک اعتبار کنترل دسترسی

یک مدیر یک نام کاربری و یک رمز عبور از آدرس های ایمیل کاربران را ایجاد می کند تا اجازه دهد آنها را به برنامه تلفن همراه TimeTec Access وارد شوید. در بازار فعلی، اگر شما یک کاربر آیفون هستید، شما حساب iCloud خود را دارید؛ برای کاربران اندرویدی، یک حساب Google و این 2 حساب را می توان برای ثبت نام در سرور CloudTec Access cloud استفاده کرد. با این وجود مدیر سیستم میتواند از ایمیلهای کارکنان برای ثبت نام حساب نیز استفاده کند. برنامه Mobile TimeTec Access به منظور دستیابی به قوانین دسترسی شخصی و مجوزهای تعیین شده توسط مدیر سیستم در سرور CloudTec Access به ذخیره سازی آن منتقل می شود. بنابراین، هر زمان که کاربر به برنامه تلفن همراه TimeTec Access وارد می شود، قوانین دسترسی کاربر را مجددا بازیابی می کند و معتبر برای کاربر فرد است.

برای انجام محاسبه قوانین دسترسی یا مجوزها

ما می دانیم که کنترل خواننده کنترل دسترسی ریزپردازنده و سیستم عامل را با محاسبه / فرمول کنترل دسترسی در داخل سیستم عامل حمل می کند. خواننده / کنترل کننده کنترل دسترسی ابتدا قبل از انجام یک محاسبه برای تأیید دسترسی کاربران برای اعتبارسنجی کاربر، معتبر است. با قدرت محاسباتی عالی در تلفن هوشمند، فرآیندهای اعتبارسنجی و محاسبه می توانند به برنامه تلفن همراه TimeTec منتقل شوند. از این رو، برنامه تلفن همراه TimeTec Access به کنترل کننده دسترسی برای هر کاربر تبدیل می شود. بر خلاف کنترل خواننده / کنترل کنترل دسترسی، که هزاران کاربر و اعتبار را ذخیره می کند؛ برای برنامه TimeTec Access برنامه تلفن همراه، تنها به ساکنین که در سیستم وارد شده است خدمت می کند.

برای ارسال فرمان باز کردن به دستگاه IoT

خواننده / کنترل کننده کنترل دسترسی مسئولیت مکانیزم بازشدن قفل بر حسب مانع، درب و گردان است. برنامه تلفن همراه TimeTec Access برای ارسال یک فرمان باز به TimeTec BLE-5 طراحی شده و TimeTec BLE-5 خروجی سیگنال آن را برای باز کردن مانع، درب و گرداننده طراحی می کند. برنامه تلفن همراه TimeTec Access همچنین می تواند فرمان بازکردن را از طریق بلوتوث ارسال کند؛ زیرا این روش رایج ترین روش اتصال برای اکثر گوشی های هوشمند است.

در حال حاضر، گوشی های هوشمند و برنامه تلفن همراه TimeTec دسترسی به کنترل دسترسی و کنترل دسترسی و همچنین برای هر کاربر منحصر به فرد تبدیل شده است. این طراحی سیستم جدید، انعطاف پذیری بیشتری نسبت به سیستم کنترل دسترسی فعلی فراهم می کند، جایی که مدیر می تواند دسترسی کاربران به هر مانع، درب یا دروازه را از طریق یک پورتال وب مدیریت کند.

مدیر سیستم همچنین می تواند یک گذر موقت ایجاد کند تا اجازه بازدید کننده را در تاریخ و زمان خاصی ایجاد کند. از طریق این روش، بازدید کننده نیاز به ثبت نام در برنامه تلفن همراه TimeTec Access برای دریافت حقوق دسترسی دارد. به عنوان مثال، صاحب خانه می تواند به خواهرش اجازه دهد تا در طول هفته، هر روز از ساعت 10 صبح تا 2:00 بعدازظهر در سفر تجاری خود در خارج از کشور، وی را در خانه خود ببیند. سپس صاحب خانه باید به مدیر سیستم اطلاع دهد تا حساب کاربری بازدید کننده ای را در سرور ابر ایجاد کند و از طریق برنامه یک گذرواژه موقت را به خواهرزاده ارسال کند.

هنگامی که برای دسترسی به کنترل می آید، امنیت همیشه اولین بار است. 4 لایه محافظتی برای Application TimeTec Access و TimeTec BLE-5 در تضمین امنیت آن اعمال می شود:

اعتبار ورود

از آنجا که برنامه تلفن همراه TimeTec Access به عنوان یک کنترل اصلی برای کل سیستم عمل می کند، به موجب آن افراد می توانند کاربر را اضافه یا مدیریت و اجازه دسترسی را داشته باشند؛ برنامه MobileTimeTec Access به این ترتیب کاربران را با وارد کردن نام کاربری (آدرس ایمیل معتبر) و رمز عبور قبل از استفاده از آن وارد می کند. علاوه بر این، اعتبار ورود به سیستم ذخیره می شود و در سرور ابر تأیید می شود تا جنبه امنیت بیشتری را افزایش دهد.

رمزگذاری در فرمان برنامه موبایل

به منظور حفاظت از تمام ترافیک بین TimeTec BLE-5 و گوشی های هوشمند، ما برای استفاده از TimeTec BLE-5 به تمامی دستورات فرستاده شده توسط گوشی هوشمند اعمال می کنیم. رمزگذاری مورد استفاده AES 256 بیتی است تا مانع از ورود هکرها به سیستم شود.

ارتباط بلوتوث امن

علاوه بر رمزگذاری داده، محدوده بلوتوث یا آنتن بلوتوث TimeTec BLE-5 را برای جلوگیری از افراد غیر مجاز از Bluesnarfing در TimeTec BLE-5 تنظیم کردیم. به عنوان مثال، اگر یک گوشی هوشمند برای TimeTec BLE-5 متصل شود، کاربران باید در فاصله 1-2 متر از TimeTec BLE-5 برای جلوگیری از سرقت از اتصال بلوتوث استفاده کنند. به این ترتیب، برای هر کاربر مهم است که فناوری و خطرات مربوط به استفاده از آن برای تجربه بهتر کاربران را درک کند.

شناسه موبایل (شناسه تلفن همراه)

سطح دوم حفاظت، شناسه موبایل است. اساسا زمانی که کاربران برای اولین بار به برنامه تلفن همراه TimeTec Access وارد می شوند، برنامه تلفن همراه پس از آن ضبط و تولید یک شناسه منحصر به فرد به نام شناسه تلفن همراه (شناسه تلفن همراه) که با حساب کاربر جفت می شود را تولید می کند. از این رو، اگر کاربران به یک اسمارتفون دیگر با همان اعتبار ورودی وارد شوند، سرور ابر به طور مساوی فرایند ورود را مسدود می کند، در حالی که یک تغییر در شناسه تلفن همراه را تشخیص می دهد. بنابراین، کاربران باید وارد یک کد پیوست شده ارسال شده توسط سرور ابر به حساب ایمیل خود ثبت شده، اگر آنها می خواهند از طریق یک گوشی هوشمند جدید وارد سیستم شوید.

به غیر از این، کاربران تنها می توانند با استفاده از برنامه تلفن همراه TimeTec Access هر یک بار یک حساب واحد را وارد کنند. یک حساب واحد از طریق دو گوشی هوشمند قابل دسترسی نیست. در صورتی که یک کاربر به یک گوشی هوشمند جدید وارد شود، برنامه Mobile TimeTec Access از کاربر درخواست می کند تا یک کد تأیید را وارد کند. سپس سرور ابر برای تایید و امنیت کد تأیید را به آدرس ایمیل ثبت شده کاربر ارسال می کند.

همانطور که مورد بحث قرار گرفت، برنامه تلفن همراه TimeTec Access تمام قوانین دسترسی و اجازه دسترسی را پس از اینکه ساکنان به آن وارد شدند، بارگیری کنند. برنامه Mobile TimeTec Access می تواند پس از تعیین محل دسترسی کاربر بدون بررسی با سرور ابر تعیین کند. این بسیار مهم است زمانی که کاربر در یک پارک زیرزمین یا لابی بالابر قرار دارد چون هنوز هم می تواند برنامه تلفن همراه TimeTec Access را حتی اگر شبکه داده تلفن همراه ضعیف باشد استفاده کند. با این حال، حالت آفلاین نیز به سیستم آسیب می رساند. در صورتی که مدیر سیستم کاربر را از دسترسی به یک فضای خالی بگذراند و کاربر برای حالت هوشمند خود حالت هواپیما را فعال کند، سرور CloudTec Access Cloud قادر به بروزرسانی مجوز بلوک به حساب کاربر نیست. با این حال، یک تنظیم برای "اجازه طول مدت آفلاین" در سرور CloudTec Access Cloud وجود دارد که برنامه تلفن همراه TimeTec Access را برای بررسی و به روز رسانی محتوای آن بسته به فاصله زمانی تنظیم می کند. به عنوان مثال، مدیر سیستم یک 30 دقیقه زمانبندی آفلاین را تنظیم می کند و تمام برنامه های TimeTec Access برنامه های کاربردی موبایل به طور خودکار هر 30 دقیقه فاصله را به روز رسانی می کنند.

با وجود اینکه محصولات مشابهی در بازار وجود دارد، تفاوت هایی وجود دارد که ما باید برجسته کنیم. این نگاه ممکن است شبیه باشد، اما اگر قفل نیاز به یک کنترل کننده قدرت / درب برای محافظت از درها، بدان معنی است که الگوریتم های تطبیق و قوانین دسترسی هنوز در داخل کنترل کننده دستگاه / درب ذخیره می شوند. از این رو، هنگامی که کاربران وارد برنامه موبایل می شوند، گوشی هوشمند را به یک کارت دسترسی تبدیل می کند، در نتیجه کاربران اجازه می دهند شناسه کارت را به کنترل کننده دستگاه / درب برای تایید از طریق گوشی هوشمند خود ارسال کنند. برای این نوع طراحی، سازنده به سادگی شما را با یک اعتبار جدید به جای ارائه راه حل جدید به شما ارائه می کند.

تولید کنندگان هستند که برنامه موبایل را توسعه می دهند تا اطلاعات کاربر و گوشی هوشمند (به عنوان مثال نام کاربری و IMEI ID) را به یک سرور ابری ارسال کنند، و سرور ابر اطلاعات را با پایگاه داده آن تأیید می کند. اگر ساکن مجاز به دسترسی باشد، سرور ابر یک فرمان باز را برای کنترل خواننده / کنترل کنترل دسترسی ارسال می کند. این مکانیزم کاری امن است اما ساکنان باید قبل از دسترسی به آن صبر کنند. و سرعت به اطلاعات تلفن همراه گوشی هوشمند و اتصال اینترنت متکی است. بنابراین، نصب کنندگان باید توجیه کنند که شبکه داده تلفن همراه تلفن هوشمند قبل از اینکه بتواند سیستم را در یک مکان نصب کند، قوی است و یا دیگر، کاربران هرگز قادر به باز کردن درب نخواهند بود. سیستم هایی هستند که با استفاده از اتصال WiFi در کانال ارتباطی میان گوشی های هوشمند و کنترل دسترسی استفاده می کنند. فای یک اتصال معمول در گوشی هوشمند است اما نمیتواند بهتر از بلوتوث انجام شود. به همین ترتیب، کاربران باید گوشی هوشمند خود را برای اتصال به کنترل دسترسی فای هر زمان که میخواهند دسترسی داشته باشند، پیکربندی کنید. به همین ترتیب، بیشتر پوشش های فای بسیار وسیع است و این فرصت را برای هکرها برای فرار از دست می دهد.

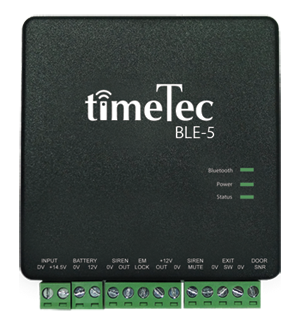

TimeTec BLE-5 برای کنترل مکانیزم بازشدن قفل در موانع، درها و تورنومنتها طراحی شده است. TimeTec BLE-5 یک سخت افزار کمتر قدرتمند است؛ چراکه هیچکدام اطلاعات کاربر را ذخیره نمیکند و هیچگونه قوانین دسترسی را حفظ نمیکند. در عوض، قفل درب الکترونیکی، موانع یا تورنومت ها را فقط برای جلوگیری از دسترسی به نقطه تمام وقت، روشن می کند. علاوه بر این، آن را به حسگر مغناطیسی یا سنسور درب متصل می شود تا وضعیت درب را کنترل کند. در صورتی که درب نزدیک و یا مجبور نیست باز، TimeTec BLE-5 داده ها را در حافظه خود ضبط و ضبط خواهد کرد.

TimeTec BLE-5 دارای ماژول فای است تا بتواند به طور دائمی به سرور IOT AWS متصل شود. پس از اینکه مدیر سیستم پیکربندی را در سرور CloudTec Access تکمیل می کند، سپس قوانین دسترسی را به TimeTec BLE-5 ارسال می کند. از طرف دیگر، TimeTec BLE-5 وضعیت را به سرور ابر از طریق اینترنت به روز می کند.

علاوه بر این Component TimeTec BLE-5 هزینه های سخت افزاری را به میزان قابل توجهی کاهش می دهد و باعث نصب ساده می شود. این شامل یک ماژول ساعت در زمان واقعی و یک الگوریتم تطبیق جدید است که برای تأیید دستور فرمان باز کردن قبل از قفل کردن الکترومغناطیسی، رانش کشیدن، باز گردان و دروازه مانع قفل می کند. این زمان مکانیزم چک کردن در TimeTec BLE-5 نیز برای بررسی تاریخ و ساعت گوشی هوشمند کاربر طراحی شده است. علاوه بر این، این ویژگی می تواند کاربران را از تغییر در داده ها و زمان گوشی هوشمند جلوگیری کند، زیرا به عنوان گوشی هوشمند، فرمان فرمان / کف را باز می کند، همچنین تاریخ و ساعت گوشی هوشمند را نیز ارسال می کند. TimeTec BLE-5 می تواند درخواست را رد کند، اگر تاریخ و زمان ساعت واقعی متفاوت از تاریخ و زمان گوشی های هوشمند باشد.

TimeTec BLE-5 فقط با گوشی های هوشمند که دارای برنامه Mobile TimeTec Access هستند کار می کند. در اصل، آنها از طریق بلوتوث، ارتباطات فنی MESH که شبیه مکانیسم کار بلوتوث Beacon هستند و همیشه خود را پخش می کنند ارتباط برقرار می کنند. به همین ترتیب، هنگامی که یک کاربر از برنامه TimeTec Access برنامه تلفن همراه استفاده می کند، سپس "به پخش TimeTec BLE-5 گوش می دهد" و شناسه آن (مانع، درب یا گردان) را مشخص می کند. هنگامی که کاربر یک دکمه را در برنامه تلفن همراه TimeTec Access فشار می دهد، گوشی هوشمند به نوبه خود یک فرمان رمزگذاری شده از طریق بلوتوث را پخش می کند که در آن تنها TimeTec BLE-5 مربوطه که فرمان را درک می کند عمل را انجام می دهد، به عنوان مثال باز کردن مانع یا درب.

TimeTec BLE-5 همیشه به سرور CloudTec Cloud متصل می شود و WiFi به عنوان کانال ارتباطی آن استفاده می شود زیرا WiFi پایدارترین و معمول ترین کانال ارتباطی است.

سناریوی پیاده سازی

اولین مثال برای نصب TimeTec BLE-5 در دروازه مانع است. با انجام این کار، مدیر سیستم باید مجوز دسترسی را مجاز کند تا کاربران بتوانند به این ترکیب وارد شوند. به گفته این، مجوز باید با توجه به فضای پارکینگ محدود شود؛ از این رو، تحت این سناریو، فقط 200 کاربر می توانند برنامه تلفن همراه TimeTec Access را برای باز کردن مانع استفاده کنند. برای بقیه کاربران، بنابراین قادر به باز کردن قفل از طریق برنامه تلفن همراه TimeTec Access خود نیست.

راننده با یک گوشی هوشمند در داخل ماشین است

راننده با یک گوشی هوشمند در داخل ماشین است

IoT devide در داخل گوزنک نصب می شود

IoT devide در داخل گوزنک نصب می شود

راننده با یک گوشی هوشمند در داخل ماشین است

راننده با یک گوشی هوشمند در داخل ماشین است

شکل 36: سناریوی دسترسی به خودرو

مثال دوم، توربین است به طور معمول، تورنیکت ها برای جلوگیری از دسترسی افراد غیر مجاز به منطقه نصب می شوند. هنگامی که TimeTec BLE-5 به چرخ دنده نصب شده است؛ به جای کارت / اثر انگشت / رمز عبور، تمام کاربران می توانند از برنامه موبایل خود برای دسترسی به چرخش استفاده کنند.

TimeTec BLE-5 در داخل گرداننده و کنترل کننده آن نصب می شود

شکل 37: سناریو دسترسی بازدید کننده

هنگام اجرای TimeTec BLE-5 به درب، سیستم قفل توسط TimeTec BLE-5 کنترل می شود که در نمودار زیر نشان داده شده است:

شکل 39: نمودار نصب TimeTec BLE-5

شکل 39: نمودار نصب TimeTec BLE-5

کاربران دیگر نمی توانند از اثر انگشت، کارت یا رمز عبور برای باز کردن قفل درها استفاده کنند، بلکه از برنامه TimeTec Access خود استفاده می کنند. این TimeTec BLE-5 مناسب برای محدود کردن دسترسی کاربران به ناحیه امن است که نیاز به مجوز دارد.

IoT دسترسی به سیستم کنترل و مدیریت داده ها

هنگامی که سیستم روی سرور CloudTec Access نشسته است، مدیر سیستم می تواند سیستم را از هر کجا، در هر زمان از طریق هر رایانه یا حتی یک تبلت، تا زمانی که رایانه یا رایانه لوحی به اینترنت متصل است، مدیریت کند. این انعطاف پذیری اجازه می دهد تا مدیر سیستم به طور موثر کار کند و مدیر زیر سطح را برای ورود و مدیریت سیستم نیز اختصاص دهد.

مدیریت دسترسی به اعتبارات کاربران آسان می شود، زیرا دیگر به هیچ اعتبار فیزیکی یا اعتبار بیومتریک وابسته نیست. و این هزینه یا بار را به مدیریت و ساکنان و همچنین رزرو یا رزرو امکانات کاهش می دهد، بازدیدکنندگان ورود و خروج از روند را تبدیل راحت می کند.

مکانیزم جریان داده، یکسان سازی می شود، که در آن TimeTec BLE-5 در تمام نقاط دسترسی نصب شده است و همیشه به وضعیت سرور CloudTec Access می گوید (روشن، خاموش، باز، بستن و غیره). مدیر سیستم می تواند پس از آن قوانین نظارت را پیکربندی کند، مثلا هر زمان که درب مسکونی بسته نشود، سیستم باید یک اطلاعیه را به مدیر تسهیلات ارسال کند. از این رو، از بین بردن نیاز به اختصاص یک نگهبان امنیتی برای نظارت ثابت.

تمام کاربران سوابق و خروجی از تمام نقاط دسترسی در سرور CloudTec Access بارگذاری می شوند در حالی که پرونده ها در پایگاه داده سرور ذخیره می شوند و آماده در هر زمان برای بازبینی و صادرات هستند. مهمتر از همه، پایگاه داده سرور ابر بیش از هر پایگاه داده کامپیوتری است.