กลไกการเข้าถึง TimeTec Access ใช้เทคโนโลยีคลาวด์โดยเซิร์ฟเวอร์การเข้าถึง TimeTec Access Cloud Server ได้รับการออกแบบมาสำหรับผู้ดูแลระบบเพื่อสร้างบัญชีผู้ใช้เข้าสู่ระบบโดยใช้ที่อยู่อีเมลที่ถูกต้อง ที่เซิร์ฟเวอร์ระบบคลาวด์ผู้ดูแลระบบสามารถกำหนดค่ารายการอุปกรณ์ควบคุมการเข้าถึง (TimeTec BLE-5) ที่ติดตั้งไว้ที่ประตูและกำหนดค่ากฎการเข้าถึงตามเวลาการป้องกันการตอบกลับและอื่น ๆ ซอฟต์แวร์ระบบคลาวด์ จะดีกว่าซอฟต์แวร์ที่รันบนคอมพิวเตอร์ที่ใช้ Windows เนื่องจาก:

เพิ่มประสิทธิภาพพลังการประมวลผล

เมื่อผู้ดูแลระบบใช้ซอฟต์แวร์ควบคุมการเข้าใช้งานบนพีซีก็จำเป็นต้องตรวจสอบข้อกำหนด / ข้อกำหนดขั้นต่ำของซอฟต์แวร์ก่อนที่จะสามารถซื้อคอมพิวเตอร์เพื่อติดตั้งและเรียกใช้งานได้ เนื่องจากซอฟต์แวร์ควบคุมการเข้าใช้ต้องใช้กำลังประมวลผลที่ยอดเยี่ยมในการจัดการกับผู้ใช้ / ข้อมูลกฎการเข้าถึงที่ซับซ้อนและกระบวนการตรวจสอบ ตัวควบคุม / ชุดควบคุมการควบคุมการเข้าถึงจะสร้างบันทึกการเข้าถึงของผู้ใช้จำนวนมาก เมื่อใช้ซอฟต์แวร์ระบบคลาวด์ผู้ดูแลระบบเพียงต้องการคอมพิวเตอร์เว็บเบราเซอร์และการเชื่อมต่ออินเทอร์เน็ตเพื่อใช้ซอฟต์แวร์เดียวกันในระบบคลาวด์ จากนั้นผู้ใช้จะสามารถใช้งานคุณลักษณะทั้งหมดได้ในรูปแบบ PC-based ภายในระบบ Cloud-Based และไม่จำเป็นต้องกังวลเกี่ยวกับประสิทธิภาพในการประมวลผลของเซิร์ฟเวอร์คลาวด์เนื่องจากผู้ให้บริการระบบคลาวด์สามารถให้บริการได้ตามต้องการ ในทางกลับกันผู้ผลิตระบบควบคุมการเข้าใช้จะต้องเสียค่าใช้จ่ายเพื่อให้มั่นใจว่าผู้ดูแลระบบใช้ซอฟต์แวร์ควบคุมการเข้าใช้งานได้อย่างสมบูรณ์

เข้าถึงได้จากทุกที่ทุกเวลา

ผู้ดูแลระบบไม่จำเป็นต้องมีอยู่ในคอมพิวเตอร์ภายในสำนักงานการจัดการเพื่อใช้ซอฟต์แวร์ควบคุมการเข้า ผู้ดูแลระบบสามารถลงชื่อเข้าใช้บัญชี Cloud Server ผ่านแล็ปท็อปหรือแท็บเล็ตที่มีอินเทอร์เน็ต ทำให้ผู้ดูแลระบบสามารถใช้งานได้อย่างคล่องตัว ตัวอย่างเช่นผู้บริหารต้องการตรวจสอบบันทึกการเข้าถึงสำหรับ Main Gate; ดังนั้นผู้ดูแลระบบสามารถสร้างข้อมูลจากเซิร์ฟเวอร์ระบบคลาวด์ได้ภายในไม่กี่วินาที นอกจากนี้ผู้ดูแลระบบยังสามารถอนุญาตให้ผู้ดูแลระบบการรักษาความปลอดภัยเข้าสู่ระบบเซิร์ฟเวอร์เมฆเพื่อตรวจสอบการรับส่งข้อมูลของมนุษย์ที่ประตูหลักและผู้ดูแลระบบความปลอดภัยสามารถใช้แท็บเล็ตแทนการตรวจสอบแทนที่จะนั่งอยู่หน้าเครื่องคอมพิวเตอร์

การป้องกันและรักษาความปลอดภัยต่อซอฟต์แวร์และฐานข้อมูล

เมื่อใช้ซอฟต์แวร์ควบคุมการเข้าใช้งานในเครื่องคอมพิวเตอร์ผู้ดูแลระบบต้องตรวจสอบให้แน่ใจว่าระบบได้รับการป้องกันด้วยรหัสผ่านไม่มีไวรัสและสำรองฐานข้อมูลไว้ เพื่อป้องกันการเข้าสู่ระบบโดยไม่ได้รับอนุญาตซึ่งอาจเป็นอันตรายต่อฐานข้อมูล การสำรองฐานข้อมูลบ่อยๆสามารถทำให้ข้อมูลสูญหายได้เมื่อระบบ / ฐานข้อมูลเสียหาย อย่างไรก็ตามความปลอดภัยของไฟล์สำรองฐานข้อมูลเหล่านี้จะก่อให้เกิดปัญหาอื่น

เมื่อบันทึกข้อมูลและข้อมูลผ่านระบบคลาวด์ข้อกังวลแรกคือการปกป้องข้อมูลและความปลอดภัย ดังนั้นจึงเป็นเรื่องสำคัญสำหรับผู้ผลิตระบบควบคุมการเข้าใช้เพื่อเลือกผู้ให้บริการระบบคลาวด์ที่ถูกต้อง ที่กล่าวว่า Amazon เป็นหนึ่งในผู้ให้บริการเซิร์ฟเวอร์ระบบคลาวด์ที่ดีที่สุดที่สามารถให้การปกป้องข้อมูลที่ดีเยี่ยมและความปลอดภัยแก่ลูกค้าของพวกเขา เมื่อข้อมูลไม่ได้ถูกจัดเก็บไว้ภายในคอมพิวเตอร์ในสำนักงานบริหารแล้วชุมชนที่อยู่อาศัยจะไม่ต้องกังวลกับความล้มเหลวของฮาร์ดแวร์ที่ถูกขโมยหรือเสียหาย

บำรุงรักษาและอัพเกรดได้ง่าย

เมื่อซอฟต์แวร์ควบคุมการเข้าถึงถูกติดตั้งลงในเครื่องคอมพิวเตอร์การบำรุงรักษาซอฟต์แวร์และการอัพเกรดต้องทำที่เว็บไซต์ ในหลายกรณีการปรับรุ่นซอฟต์แวร์ล้มเหลวเนื่องจากข้อกำหนดเกี่ยวกับฮาร์ดแวร์ของคอมพิวเตอร์ ในกรณีเช่นนี้ผู้ดูแลระบบต้องยอมรับซอฟต์แวร์โดยไม่มีการปรับปรุงเพิ่มเติมหรือเติมงบประมาณในการซื้อคอมพิวเตอร์เครื่องใหม่

ปัญหานี้จะไม่เกิดขึ้นเมื่อซอฟต์แวร์ควบคุมการเข้าใช้งานอยู่ในเซิร์ฟเวอร์คลาวด์ เมื่อระบบควบคุมการเข้าใช้อยู่ในเซิร์ฟเวอร์คลาวด์ผู้ผลิตสามารถอัปเดตระบบตามเวลาที่กำหนด ดังนั้นชุมชนที่อยู่อาศัยไม่จำเป็นต้องกังวลเกี่ยวกับข้อกำหนดฮาร์ดแวร์คอมพิวเตอร์และการปรับปรุงซอฟต์แวร์เมื่อใช้ซอฟต์แวร์ระบบคลาวด์

ระบบออนไลน์ที่มีความเป็นไปได้มากขึ้น

ซอฟต์แวร์ควบคุมการเข้าใช้ Windows จะเก็บข้อมูลต่างๆภายในฐานข้อมูลซึ่งแยกออกจากระบบ / ซอฟต์แวร์อื่น ๆ เพื่อให้สามารถเชื่อมโยงฐานข้อมูลกับซอฟต์แวร์ / ระบบอื่น ๆ ได้ต้องทำผ่านเครือข่ายท้องถิ่น ทำให้ระบบออฟไลน์แยกตัวและขาดการผนวกรวมเข้ากับระบบของบุคคลที่สาม

เมื่อใช้ซอฟต์แวร์ควบคุมการเข้าใช้ในเซิร์ฟเวอร์ระบบคลาวด์ฐานข้อมูลจะอยู่บนเซิร์ฟเวอร์ระบบคลาวด์ ดังนั้นผู้ผลิตสามารถพัฒนา API หรือ SDK เป็นช่องทางการสื่อสารสำหรับระบบของบุคคลที่สามเพื่อรวมเข้ากับซอฟต์แวร์ได้ ตัวอย่างเช่นซอฟต์แวร์การเข้าร่วมประชุมผ่านระบบคลาวด์สามารถเชื่อมต่อกับซอฟต์แวร์ควบคุมการเข้าถึงระบบคลาวด์ผ่านทาง SDK เพื่อรวบรวมบันทึกการเข้าถึงและสร้างข้อมูลการเข้างาน นักพัฒนาแอปพลิเคชันบนมือถือสามารถพัฒนาแอปพลิเคชันและเชื่อมต่อกับซอฟต์แวร์ควบคุมการเข้าใช้ระบบคลาวด์เพื่อสร้างรายงานหรือตรวจสอบการเข้าถึงทั้งหมด ด้วยเหตุนี้การเรียกใช้ซอฟต์แวร์ควบคุมการเข้าถึงบนเซิร์ฟเวอร์ระบบคลาวด์จึงกลายเป็นฐานข้อมูลแบบเปิดที่สามารถทำงานร่วมกับระบบของบุคคลที่ 3 ได้

ซอฟต์แวร์ระบบคลาวด์เป็นแพลตฟอร์มสำหรับผู้ดูแลระบบเพื่อกำหนดค่าและจัดการซอฟต์แวร์ควบคุมการเข้าใช้งาน อย่างไรก็ตามเซิร์ฟเวอร์คลาวด์ไม่ควรดำเนินการยืนยันใด ๆ แม้ว่าจะมีนักพัฒนาซอฟต์แวร์ที่ออกแบบระบบคลาวด์ให้ทำการตรวจสอบดังกล่าว

ที่กล่าวว่านี่เป็นเรื่องปกติที่การตรวจสอบเกิดขึ้นที่เซิร์ฟเวอร์ระบบคลาวด์ อุปกรณ์ที่ติดตั้งไว้ที่ประตูจะสแกนและวิเคราะห์ข้อมูลของผู้ใช้ที่ทำให้การ์ดเกิดคลื่น อุปกรณ์จะส่งข้อมูลไปยังเซิร์ฟเวอร์ Cloud ผ่านทางอินเทอร์เน็ตและเซิร์ฟเวอร์ Cloud จะตรวจสอบข้อมูลด้วยที่เก็บข้อมูล หากข้อมูลบัตรถูกต้องเซิร์ฟเวอร์ Cloud จะตรวจสอบสิทธิ์การเข้าถึงสำหรับประตูต่อไป เมื่อเซิร์ฟเวอร์เมฆยืนยันทุกอย่างจะส่งคืนข้อมูลกลับไปยังอุปกรณ์และอุปกรณ์จะเปิดให้สิทธิ์การเข้าถึงที่วางบัตร

กระบวนการนี้แม้ว่าจะมีความปลอดภัย แต่จะสร้างภาระงานที่มากเกินไปในเซิร์ฟเวอร์คลาวด์ เพื่อให้สามารถรับมือกับกระบวนการยืนยันได้ผู้ผลิตจะต้องจ่ายเงินเพิ่มให้กับผู้ให้บริการระบบคลาวด์และซื้อพลังงานคอมพิวเตอร์มากขึ้น ในตอนท้ายของวันค่าใช้จ่ายจะกลับคืนสู่ชุมชนที่พักอาศัย ความเร็วในการประมวลผลควรเป็นข้อกังวลที่สองเนื่องจากกระบวนการส่งและส่งคืนเสร็จสมบูรณ์ผ่านทางอินเทอร์เน็ตซึ่งขึ้นอยู่กับสถานที่และผู้ให้บริการ ข้อกังวลที่สามคือความพร้อมใช้งานของการเชื่อมต่ออินเทอร์เน็ต สำหรับสำนักงานหรืออาคารใหม่ประสิทธิภาพการเชื่อมต่ออินเทอร์เน็ตโดยปกติจะต่ำกว่าระดับที่ตราไว้

ดังนั้นในการใช้ซอฟต์แวร์ควบคุมการเข้าถึงบนเซิร์ฟเวอร์ระบบคลาวด์เจ้าของสำนักงานหรือเจ้าของอาคารควรพิจารณาให้ Edge computing เป็นโซลูชันรอง เราจะพูดถึงรายละเอียดเพิ่มเติมในภายหลัง

แต่โปรดจำไว้ว่าเมื่อคุณใช้เว็บเบราเซอร์เพื่อเรียกใช้ซอฟต์แวร์ไม่จำเป็นต้องหมายความว่าคุณกำลังใช้ซอฟต์แวร์ระบบคลาวด์เนื่องจากซอฟต์แวร์อาจเป็นระบบบนเว็บแทน มีผู้ควบคุมระบบควบคุมการเข้าถึงที่สร้างซอฟต์แวร์ควบคุมการเข้าใช้งาน Windows เป็นซอฟต์แวร์บนเว็บ ซอฟต์แวร์บนเว็บจะดีกว่าเมื่อเทียบกับซอฟต์แวร์ที่ใช้ Windows; แต่ก็ไม่มีที่ไหนเลยใกล้กับซอฟต์แวร์ระบบคลาวด์ ระบบยังต้องใช้คอมพิวเตอร์ที่มีคุณสมบัติฮาร์ดแวร์ที่ดีกว่าในการติดตั้งและต้องเชื่อมต่อกับเครือข่ายท้องถิ่นในชุมชนที่อยู่อาศัยส่วนใหญ่เป็นสำนักงานบริหาร ทั้งหมดนี้จะให้ความรู้สึก "เมฆ" แต่ไม่สามารถตอบสนองวัตถุประสงค์ของ cloud computing ได้ ผู้ดูแลระบบในทางกลับกันจะยังคงต้องกังวลเกี่ยวกับ:

| • |

ข้อกำหนดเกี่ยวกับคอมพิวเตอร์เพื่อติดตั้งซอฟต์แวร์ |

| • |

การป้องกันและรักษาความปลอดภัยของซอฟต์แวร์และฐานข้อมูล |

| • |

ระบบออฟไลน์ |

Edge Computing ได้รับการออกแบบมาเพื่อลดภาระงานของเซิร์ฟเวอร์คลาวด์แก้ปัญหาแฝงและปรับปรุงประสิทธิภาพของระบบ สมาร์ทโฟนเป็นแกดเจ็ตที่เหมาะสมที่สุดในการทำเช่นนี้ เราดำเนินการและใช้แอพพลิเคชั่นมาร์ทโฟนบนมือถือเกือบตลอดเวลาในชีวิตประจำวันของเราและเกือบทุกคนมีหนึ่ง (บางคนอาจมีสองคนหรือมากกว่า)

ใน TimeTec Access IoT Access Control System Smartphone Mobile App ทำหน้าที่ 3 วัตถุประสงค์:

เป็นข้อมูลรับรองการควบคุมการเข้าถึง

ผู้ดูแลระบบจะสร้างชื่อผู้ใช้เข้าสู่ระบบและรหัสผ่านจากที่อยู่อีเมลของผู้ใช้เพื่ออนุญาตให้ผู้ใช้เข้าสู่ระบบ TimeTec Access mobile app ในตลาดปัจจุบันถ้าคุณเป็นผู้ใช้ iPhone และคุณมีบัญชี iCloud ของคุณ สำหรับผู้ใช้แอนดรอยด์สามารถใช้บัญชี Google และทั้ง 2 บัญชีนี้เพื่อลงทะเบียนในเซิร์ฟเวอร์เมฆ TimeTec Access อย่างไรก็ตามผู้ดูแลระบบสามารถใช้อีเมลที่ทำงานของผู้ใช้เพื่อลงทะเบียนบัญชีได้เช่นกัน แอ็พพลิเคชัน TimeTec Access Mobile ดาวน์โหลดกฎการเข้าถึงและสิทธิ์ที่กำหนดโดยผู้ดูแลระบบในเซิร์ฟเวอร์ Cloud TimeTec Access ในที่จัดเก็บข้อมูล ดังนั้นเมื่อใดก็ตามที่ผู้ใช้ลงชื่อเข้าใช้แอป TimeTec Access App จะเรียกค้นกฎหรือการอนุญาตการเข้าถึงของผู้ใช้และเป็นข้อมูลประจำตัวสำหรับผู้ใช้แต่ละราย

ในการคำนวณการเข้าถึงกฎหรือสิทธิ์

เรารู้ว่าตัวควบคุม / ชุดควบคุมการเข้าถึงมีไมโครโปรเซสเซอร์และเฟิร์มแวร์ด้วยการคำนวณการควบคุมการเข้าถึง / สูตรภายในเฟิร์มแวร์ ผู้อ่าน / ควบคุมอุปกรณ์ควบคุมการเข้าใช้จะตรวจสอบข้อมูลรับรองของผู้ใช้ก่อนที่จะทำการคำนวณเพื่อให้สิทธิ์ผู้ใช้ในการเข้าถึง ด้วยพลังการประมวลผลที่ยอดเยี่ยมในสมาร์ทโฟนการตรวจสอบและการคำนวณสามารถย้ายไปยังแอพ TimeTec mobile ได้ ดังนั้นแอ็พ TimeTec Access Mobile จึงกลายเป็นตัวควบคุมการเข้าถึงสำหรับผู้ใช้แต่ละราย ซึ่งแตกต่างจากตัวควบคุม / คอนโทรลเลอร์การควบคุมการเข้าถึงแบบเดิมซึ่งเก็บข้อมูลผู้ใช้และข้อมูลรับรองหลายพันราย สำหรับแอป TimeTec Access สำหรับมือถือจะทำหน้าที่เฉพาะผู้ที่ลงชื่อเข้าใช้

เมื่อต้องการส่งคำสั่งปลดล็อคไปยังอุปกรณ์ IoT

เครื่องอ่าน / ควบคุมการควบคุมการเข้าใช้อยู่ในความดูแลของกลไกการปลดล็อคกุญแจในแง่ของอุปสรรคประตูและ turnstile แอป TimeTec Access Mobile ได้รับการออกแบบมาเพื่อส่งคำสั่งปลดล็อคไปยัง TimeTec BLE-5 และเอาต์พุต TimeTec BLE-5 เพื่อเปิดกั้นประตูประตูและหมุนได้ แอป TimeTec Access Mobile ยังสามารถส่งคำสั่งปลดล็อกผ่านบลูทู ธ ได้เนื่องจากเป็นวิธีการเชื่อมต่อที่พบมากที่สุดสำหรับสมาร์ทโฟนส่วนใหญ่

ขณะนี้สมาร์ทโฟนและแอพ TimeTec Access ได้กลายเป็นข้อมูลรับรองการเข้าใช้งานและคอนโทรลเลอร์รวมถึงความเป็นเอกลักษณ์สำหรับผู้ใช้แต่ละคน การออกแบบระบบใหม่นี้ให้ความยืดหยุ่นมากกว่าระบบควบคุมการเข้าใช้งานปัจจุบันซึ่งผู้ดูแลระบบสามารถจัดการการเข้าถึงผู้ใช้ต่ออุปสรรคประตูหรือประตูผ่านทางเว็บพอร์ทัล

ผู้ดูแลระบบสามารถสร้างรหัสผ่านชั่วคราวเพื่อให้ผู้เข้าชมเข้าถึงได้ตามวันและเวลาที่ระบุ ด้วยวิธีนี้ผู้เข้าชมจะต้องลงชื่อเข้าใช้แอป TimeTec Access mobile เพื่อรับสิทธิการเข้าถึง ตัวอย่างเช่นเจ้าของบ้านสามารถอนุญาตให้หลานสาวของเขาไปเยี่ยมเขา / บ้านของเธอในช่วงสัปดาห์ทุกวันตั้งแต่เวลา 10:00 น. ถึง 14:00 น. ในระหว่างการเดินทางธุรกิจในต่างประเทศ เจ้าของบ้านจะต้องแจ้งผู้ดูแลระบบเพื่อสร้างบัญชีผู้เข้าชมในเซิร์ฟเวอร์เมฆและส่งรหัสผ่านชั่วคราวไปยังหลานสาวผ่าน App

เมื่อพูดถึงการควบคุมการเข้าถึงระบบรักษาความปลอดภัยจะมาพร้อมเสมอ มีการป้องกัน 4 ชั้นที่ใช้กับแอพฯ มือถือ TimeTec Access และ TimeTec BLE-5 เพื่อความปลอดภัย:

ข้อมูลรับรองการเข้าสู่ระบบ

เนื่องจาก TimeTec Access Mobile App ทำหน้าที่เป็นตัวควบคุมหลักสำหรับทั้งระบบโดยที่บุคคลสามารถเพิ่มหรือจัดการผู้ใช้และสิทธิ์การเข้าถึงได้ แอ็พพลิเคชัน TimeTec Access Mobile จึงกำหนดให้ผู้ใช้ล็อกอินโดยการใส่ชื่อผู้ใช้ (ที่อยู่อีเมลที่ถูกต้อง) และรหัสผ่านก่อนใช้งาน นอกจากนี้ข้อมูลรับรองการเข้าสู่ระบบจะถูกเก็บไว้และตรวจสอบที่เซิร์ฟเวอร์เมฆเพื่อเพิ่มความปลอดภัยด้าน

การเข้ารหัสลับในคำสั่ง App มือถือ

เพื่อรักษาความปลอดภัยการค้าขายระหว่าง TimeTec BLE-5 และสมาร์ทโฟนเราจะใช้การเข้ารหัสเพื่อรักษาความปลอดภัยของคำสั่งทั้งหมดที่สมาร์ทโฟนส่งให้กับ TimeTec BLE-5 การเข้ารหัสที่ใช้คือ AES 256 บิตเพื่อป้องกันไม่ให้แฮกเกอร์เข้ามาในระบบ

การสื่อสาร Bluetooth แบบปลอดภัย

นอกจากการเข้ารหัสข้อมูลแล้วเรายังปรับช่วงบลูทู ธ หรือเสาอากาศ Bluetooth ของ TimeTec BLE-5 เพื่อป้องกันไม่ให้บุคคลที่ไม่ได้รับอนุญาตจาก Bluesnarfing บน TimeTec BLE-5 ตัวอย่างเช่นหากมีการเชื่อมต่อสมาร์ทโฟนกับ TimeTec BLE-5 ผู้ใช้ต้องอยู่ภายใน 1-2 เมตรจาก TimeTec BLE-5 เพื่อป้องกันไม่ให้ผู้บุกรุกแอบฟังการเชื่อมต่อ Bluetooth ที่กล่าวว่าจึงเป็นสิ่งสำคัญสำหรับผู้ใช้ทุกคนเข้าใจเทคโนโลยีและความเสี่ยงที่เกี่ยวข้องในการใช้งานเพื่อประสบการณ์การใช้งานที่ดีขึ้น

รหัสประจำตัวโทรศัพท์มือถือ (Mobile ID)

ระดับการป้องกันที่สองคือ Mobile ID โดยทั่วไปเมื่อผู้ใช้ล็อกอินเข้าสู่แอป TimeTec Access มือถือครั้งแรกแอปบนอุปกรณ์เคลื่อนที่จะจับและสร้างรหัสเฉพาะที่เรียกว่าหมายเลขโทรศัพท์มือถือ (Mobile ID) ที่จับคู่กับบัญชีของผู้ใช้ ดังนั้นหากผู้ใช้ลงชื่อเข้าใช้สมาร์ทโฟนเครื่องอื่นที่มีข้อมูลรับรองการเข้าสู่ระบบเดียวกันเซิร์ฟเวอร์ cloud จะเป็นการปิดกั้นกระบวนการเข้าสู่ระบบเนื่องจากตรวจพบการเปลี่ยนแปลงใน Mobile ID ดังนั้นผู้ใช้จะต้องใส่รหัสการจับคู่ที่ส่งโดยเซิร์ฟเวอร์เมฆลงในบัญชีอีเมลที่ลงทะเบียนไว้หากต้องการลงชื่อเข้าใช้ผ่านสมาร์ทโฟนเครื่องใหม่

นอกเหนือจากนั้นผู้ใช้สามารถลงชื่อเข้าใช้ในบัญชีเดียวได้ตลอดเวลาผ่านแอป TimeTec Access มือถือ ไม่สามารถเข้าถึงบัญชีเดียวได้ผ่านทางสมาร์ทโฟนสองเครื่อง ในกรณีที่ผู้ใช้ลงชื่อเข้าใช้สมาร์ทโฟนเครื่องใหม่แอ็พพลิเคชัน TimeTec Access จะขอให้ผู้ใช้ใส่รหัสยืนยัน เซิร์ฟเวอร์ Cloud จะส่งรหัสยืนยันไปยังที่อยู่อีเมลที่ผู้ใช้ลงทะเบียนเพื่อยืนยันและรักษาความปลอดภัย

ดังที่กล่าวไว้แอ็พ TimeTec Access mobile จะดาวน์โหลดกฎการเข้าถึงทั้งหมดและได้รับอนุญาตหลังจากที่ผู้อยู่อาศัยลงชื่อเข้าใช้แล้ว แอปมือถือ Access TimeTec สามารถกำหนดตำแหน่งที่ผู้ใช้สามารถเข้าถึงได้โดยไม่ต้องตรวจสอบกับเซิร์ฟเวอร์คลาวด์ นี่เป็นสิ่งสำคัญมากเมื่อผู้ใช้อยู่ในที่จอดรถใต้ดินหรือล็อบบี้ยกเนื่องจากสามารถใช้แอป TimeTec Access ได้แม้ว่าเครือข่ายข้อมูลมือถือจะอ่อนแอก็ตาม อย่างไรก็ตามโหมดออฟไลน์ยังนำข้อเสียเปรียบบางอย่างไปใช้กับระบบ ในกรณีที่ผู้ดูแลระบบบล็อกผู้ใช้จากการเข้าถึงพื้นที่และผู้ใช้เปิดใช้งานโหมดเครื่องบินสำหรับสมาร์ทโฟนเซิร์ฟเวอร์ TimeTec Access Cloud Server จะไม่สามารถอัปเดต "สิทธิ์บล็อก" ลงในบัญชีของผู้ใช้ อย่างไรก็ตามมีการตั้งค่าสำหรับ "อนุญาตระยะเวลาออฟไลน์" ในเซิร์ฟเวอร์เมฆ TimeTec Access ซึ่งกำหนดค่าแอพพ็อพสำหรับโทรศัพท์มือถือ TimeTec Access เพื่อตรวจสอบและอัปเดตเนื้อหาภายในขึ้นอยู่กับช่วงเวลา ตัวอย่างเช่นผู้ดูแลระบบกำหนดระยะเวลาออฟไลน์ 30 นาทีและแอป TimeTec Access สำหรับผู้ใช้ทั้งหมดจะอัปเดตเนื้อหาโดยอัตโนมัติทุกๆ 30 นาที

แม้ว่าจะมีผลิตภัณฑ์ที่คล้ายคลึงกันในตลาด แต่ก็มีความแตกต่างที่เราต้องการเน้น รูปลักษณ์อาจคล้ายคลึงกัน แต่หากล็อคต้องใช้ตัวควบคุมประตู / ประตูเพื่อป้องกันประตูหมายความว่าอัลกอริทึมการจับคู่และกฎการเข้าถึงจะยังคงอยู่ภายในตัวควบคุมอุปกรณ์ / ประตู ดังนั้นเมื่อผู้ใช้ลงชื่อเข้าใช้ Mobile App จะเปลี่ยนสมาร์ทโฟนเป็นการ์ดเข้าถึงซึ่งจะช่วยให้ผู้ใช้สามารถส่งรหัสบัตรไปยังอุปกรณ์ / ตัวควบคุมประตูเพื่อยืนยันผ่านทางสมาร์ทโฟนได้ สำหรับการออกแบบประเภทนี้ผู้ผลิตจะให้ข้อมูลรับรองใหม่แทนการจัดหาโซลูชันใหม่ให้กับคุณ

มีผู้ผลิตที่พัฒนา Mobile App เพื่อส่งข้อมูลผู้ใช้และสมาร์ทโฟน (เช่นชื่อผู้ใช้และ IMEI ID) ไปยังเซิร์ฟเวอร์ Cloud และเซิร์ฟเวอร์ Cloud จะตรวจสอบข้อมูลกับฐานข้อมูลของตน หากผู้อาศัยได้รับอนุญาตให้เข้าถึงเซิร์ฟเวอร์เมฆจะส่งคำสั่งปลดล็อคไปยังเครื่องอ่าน / ควบคุมการเข้าถึง กลไกการทำงานนี้มีความปลอดภัย แต่ผู้อยู่อาศัยจะต้องรอจนกว่าจะได้รับสิทธิ์การเข้าถึง และความเร็วขึ้นอยู่กับข้อมูลมือถือมาร์ทโฟนและการเชื่อมต่ออินเทอร์เน็ต ดังนั้นผู้ติดตั้งต้องตั้งค่าว่าเครือข่ายข้อมูลอุปกรณ์เคลื่อนที่ของสมาร์ทโฟนมีความแข็งแรงก่อนจึงจะสามารถติดตั้งระบบได้ในสถานที่หรือมิฉะนั้นผู้ใช้จะไม่สามารถปลดล็อกประตูได้ มีระบบที่ใช้การเชื่อมต่อ WiFi ที่ช่องทางการสื่อสารระหว่างสมาร์ทโฟนและตัวควบคุมการเข้าถึง WiFi คือการเชื่อมต่อแบบธรรมดาในสมาร์ทโฟน แต่ไม่สามารถทำงานได้ดีกว่าบลูทู ธ ดังนั้นผู้ใช้ต้องกำหนดค่าสมาร์ทโฟนเพื่อเชื่อมต่อกับ WiFi ทุกครั้งที่ต้องการเข้าถึง ในทำนองเดียวกันการครอบคลุม WiFi ส่วนใหญ่จะครอบคลุมและมีโอกาสให้แฮกเกอร์สามารถดักจับคำสั่งได้

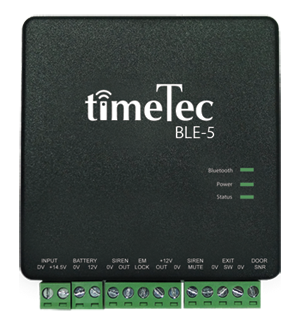

TimeTec BLE-5 ได้รับการพัฒนาเพื่อควบคุมกลไกปลดล็อคกุญแจในสิ่งกีดขวางประตูและ turnstiles TimeTec BLE-5 เป็นฮาร์ดแวร์ที่มีประสิทธิภาพน้อยกว่าเพราะไม่เก็บข้อมูลผู้ใช้ใด ๆ หรือจะเก็บกฎการเข้าถึงไว้ แต่จะเพิ่มพลังให้กับประตูล็อคอิเล็กทรอนิกส์สิ่งกีดขวางหรือประตูหมุนเพื่อให้จุดเชื่อมต่อปิดอยู่ตลอดเวลา นอกจากนี้ยังเชื่อมต่อกับเซ็นเซอร์แม่เหล็กหรือเซ็นเซอร์ประตูเพื่อตรวจสอบสถานะประตู ในกรณีที่ประตูไม่ได้เปิดหรือปิดเปิด TimeTec BLE-5 จะบันทึกและบันทึกข้อมูลลงในหน่วยความจำ

TimeTec BLE-5 มีโมดูล WiFi เพื่อให้เชื่อมต่อกับเซิร์ฟเวอร์ AWS IoT อย่างต่อเนื่อง หลังจากผู้ดูแลระบบเสร็จสิ้นการกำหนดค่าที่เซิร์ฟเวอร์ Cloud TimeTec Access แล้วระบบจะส่งกฎการเข้าถึงไปยัง TimeTec BLE-5 จากอีกด้าน TimeTec BLE-5 จะอัปเดตสถานะไปยังเซิร์ฟเวอร์คลาวด์ผ่านทางอินเทอร์เน็ต

นอกจากนี้คอมโพเนนต์ TimeTec BLE-5 ยังลดต้นทุนฮาร์ดแวร์ลงอย่างมากและทำให้การติดตั้งง่าย ประกอบด้วยโมดูลนาฬิกาแบบเรียลไทม์และอัลกอริทึมการจับคู่แบบใหม่ซึ่งทำงานเพื่อตรวจสอบคำสั่งปลดล็อกก่อนที่จะปลดล็อกแม่เหล็กไฟฟ้าสลักเกลียวประตูหมุนและประตูกั้น กลไกการตรวจสอบเวลานี้ใน TimeTec BLE-5 ได้รับการออกแบบมาเพื่อตรวจสอบวันที่และเวลาของสมาร์ทโฟนของผู้ใช้ นอกจากนี้คุณลักษณะนี้ยังสามารถป้องกันไม่ให้ผู้ใช้เปลี่ยนข้อมูลและเวลาของสมาร์ทโฟนเนื่องจากสมาร์ทโฟนจะส่งคำสั่ง / คำสั่งประตูปลดล็อคคำสั่งนี้จะส่งวันที่และเวลาของสมาร์ทโฟนด้วยเช่นกัน TimeTec BLE-5 สามารถปฏิเสธคำขอได้หากนาฬิกาและวันที่ของนาฬิกามีความแตกต่างจากวันที่และเวลาของสมาร์ทโฟน

TimeTec BLE-5 ทำงานได้เฉพาะกับสมาร์ทโฟนที่มีแอพ TimeTec Access mobile ในสาระสำคัญพวกเขาสื่อสารผ่านบลูทู ธ เทคนิคการสื่อสาร MESH ซึ่งคล้ายกับ Bluetooth Beacon กลไกการทำงานและออกอากาศเองตลอดเวลา ดังนั้นเมื่อผู้ใช้ใช้แอป TimeTec Access mobile โทรศัพท์จะ "ฟังการออกอากาศ TimeTec BLE-5" และกำหนดรหัส (barrier ประตูหรือ turnstile) เมื่อผู้ใช้กดปุ่มในแอป TimeTec Access Mobile สมาร์ทโฟนจะทำการออกอากาศคำสั่งที่เข้ารหัสผ่านบลูทู ธ ซึ่งมีเฉพาะ TimeTec BLE-5 ที่เข้าใจคำสั่งจะดำเนินการเช่นปลดล็อกสิ่งกีดขวางหรือประตู

TimeTec BLE-5 เชื่อมต่อกับเซิร์ฟเวอร์ Cloud TimeTec ตลอดเวลาและ WiFi จะใช้เป็นช่องทางการสื่อสารเนื่องจาก WiFi เป็นช่องทางการสื่อสารที่มั่นคงและเป็นกันเองมากที่สุด

สถานการณ์การดำเนินการ

ตัวอย่างแรกในการติดตั้ง TimeTec BLE-5 อยู่ที่ประตูรั้ว เมื่อทำเช่นนี้ผู้ดูแลระบบจะต้องกำหนดสิทธิ์การเข้าถึงเพื่อให้ผู้ใช้สามารถขับรถเข้าไปในบริเวณดังกล่าวได้ ที่กล่าวว่าได้รับอนุญาตจะต้องมี จำกัด เนื่องจากพื้นที่จอดรถ; ดังนั้นภายใต้สถานการณ์นี้ผู้ใช้เพียง 200 รายเท่านั้นที่สามารถใช้แอป TimeTec Access mobile เพื่อเปิดสิ่งกีดขวางได้ สำหรับผู้ใช้ที่เหลือพวกเขาจึงไม่สามารถปลดล็อกอุปสรรคผ่านทางแอป TimeTec Access มือถือได้

ไดรเวอร์ที่มีสมาร์ทโฟนอยู่ภายในรถ

ไดรเวอร์ที่มีสมาร์ทโฟนอยู่ภายในรถ

IoT แบ่งการติดตั้งภายในคอห่าน

IoT แบ่งการติดตั้งภายในคอห่าน

ไดรเวอร์ที่มีสมาร์ทโฟนอยู่ภายในรถ

ไดรเวอร์ที่มีสมาร์ทโฟนอยู่ภายในรถ

รูปที่ 36: สถานการณ์การเข้าถึงยานพาหนะ

ตัวอย่างที่สองคือ turnstiles โดยปกติจะมีการติดตั้งประตูหมุนเพื่อป้องกันบุคคลที่ไม่ได้รับอนุญาตเข้าถึงพื้นที่ เมื่อมีการติดตั้ง TimeTec BLE-5 ลงในช่องเปิดประตู แทนการ์ด / ลายนิ้วมือ / รหัสผ่านผู้ใช้ทุกคนสามารถใช้ Mobile App เพื่อเข้าถึง turnstile ได้

TimeTec BLE-5 ติดตั้งภายในเต้ารับหมุนและตัวควบคุม

รูปที่ 37: Scenario Access Access Access

เมื่อใช้ TimeTec BLE-5 กับประตูระบบล็อคจะถูกควบคุมโดย TimeTec BLE-5 ตามที่แสดงในแผนภาพด้านล่าง:

รูปที่ 39: แผนภาพการติดตั้ง TimeTec BLE-5

รูปที่ 39: แผนภาพการติดตั้ง TimeTec BLE-5

ผู้ใช้จะไม่ใช้ลายนิ้วมือบัตรหรือรหัสผ่านเพื่อปลดล็อกประตู แต่จะใช้แอป TimeTec Access บนอุปกรณ์เคลื่อนที่ TimeTec BLE-5 นี้เหมาะสมที่จะใช้เพื่อ จำกัด การเข้าถึงผู้ใช้ในพื้นที่ปลอดภัยซึ่งจำเป็นต้องได้รับอนุญาต

ระบบควบคุมการเข้าถึง IoT และการจัดการข้อมูล

เมื่อระบบอยู่ในเซิร์ฟเวอร์เมฆ TimeTec Access ผู้ดูแลระบบสามารถจัดการระบบได้จากทุกที่ทุกเวลาผ่านทางคอมพิวเตอร์หรือแท็บเล็ตตราบใดที่คอมพิวเตอร์หรือแท็บเล็ตเชื่อมต่อกับอินเทอร์เน็ต ความยืดหยุ่นนี้ช่วยให้ผู้ดูแลระบบสามารถทำงานได้อย่างมีประสิทธิภาพและมอบหมายผู้ดูแลระบบระดับย่อยเพื่อเข้าสู่ระบบและจัดการระบบด้วย

การจัดการสิทธิ์การเข้าถึงของผู้ใช้จะกลายเป็นเรื่องง่ายเนื่องจากไม่ได้เชื่อมโยงกับข้อมูลประจำตัวทางกายภาพหรือข้อมูลรับรอง biometric อีกต่อไป ซึ่งจะช่วยลดต้นทุนหรือภาระให้กับผู้บริหารและชาวต่างชาติรวมทั้งการจองห้องพักหรือการจองสิ่งอำนวยความสะดวกต่างๆทำให้การเช็คอิน / เช็คเอาท์กลายเป็นเรื่องสะดวก

กลไกการไหลของข้อมูลจะรวมเข้าด้วยกันซึ่ง TimeTec BLE-5 ได้รับการติดตั้งที่จุดเชื่อมต่อทั้งหมดและจะรายงานสถานะ (เมื่อเปิดปิดและอื่น ๆ ) ไปยังเซิร์ฟเวอร์ Cloud computing ของ TimeTec Access ผู้ดูแลระบบสามารถกำหนดค่ากฎการตรวจสอบได้เช่นเมื่อประตูสิ่งอำนวยความสะดวกไม่ได้ปิดระบบจะต้องส่งการแจ้งเตือนไปยังผู้ดูแลระบบ ดังนั้นการลบความต้องการที่จะกำหนดยามรักษาความปลอดภัยสำหรับการตรวจสอบอย่างต่อเนื่อง

ผู้ใช้ทั้งหมดในและนอกระเบียนจากจุดเชื่อมต่อทั้งหมดจะถูกอัปโหลดไปยังเซิร์ฟเวอร์เมฆ TimeTec Access ในขณะที่บันทึกจะถูกเก็บไว้ในฐานข้อมูลเซิร์ฟเวอร์ระบบคลาวด์และพร้อมสำหรับการตรวจทานและส่งออกได้ตลอดเวลา สิ่งสำคัญที่สุดคือฐานข้อมูลเซิร์ฟเวอร์ระบบคลาวด์มีความปลอดภัยมากกว่าฐานข้อมูลคอมพิวเตอร์ใด ๆ