Работният механизъм за достъп до TimeTec използва технологията "облак", при която сървърът за облаци TimeTec Access е предназначен за системни администратори да създават потребителски акаунти за вход, като използват валидни имейл адреси. В сървъра за облаци системният администратор може да конфигурира списъка с устройства за контрол на достъпа (TimeTec BLE-5), които вече са инсталирани на вратите, както и да конфигурира техните правила за достъп по време, anti passback и т.н. е по-добре от софтуера, работещ на компютър, базиран на Windows, защото:

Оптимизирайте изчислителната мощност

Когато системният администратор използва софтуер за контрол на достъпа, базиран на компютър, той трябва да провери минималните изисквания / спецификации на софтуера, преди да може да закупи компютър, който да го инсталира и изпълни. Това е така, защото софтуерът за контрол на достъпа изисква голяма компютърна мощ, за да се справя с масите на потребителите / данните, сложните правила за достъп и процесите на мониторинг. Четецът / контролерът за контрол на достъпа генерира много записи за достъп на потребителите. При използване на софтуер, базиран на облак, системният администратор се нуждае само от компютър, уеб браузър и интернет връзка, за да използва същия софтуер в облачната система. След това той може да се възползва от всички функции като базирана на персонална компютърна версия система в облака и не е нужно да се безпокои за мощта за обработка на сървъра в облака, тъй като доставчикът на cloud сървъра може да я предостави при поискване. От друга страна, производителят на системата за контрол на достъпа ще плати за ползването, за да се увери, че системният администратор управлява софтуера за контрол на достъпа перфектно.

Достъп отвсякъде по всяко време

Системният администратор вече не трябва да присъства на компютъра в офиса на управление, за да използва софтуера за контрол на достъпа. Администраторът на системата може да влезе в акаунта на сървъра на облака през всеки лаптоп или таблет с достъп до Интернет. Това дава гъвкавост на системния администратор при изпълнение на неговите задачи. Например, ръководството иска да прегледа записите за достъп за Главната порта; следователно администраторът на системата може да го генерира от облачния сървър в разделени секунди. По същия начин системният администратор може също така да позволи на администратора на сигурността да влезе в облачния сървър, за да наблюдава човешкия трафик в главната порта, а администраторът по сигурността може вместо да използва таблета, за да извършва наблюдението, вместо да седи пред компютъра.

Защита и сигурност към софтуер и база данни

Когато използвате софтуера за контрол на достъпа на компютър, системният администратор трябва да се увери, че системата е защитена с парола, без вируси и базата данни е архивирана. Това е, за да се предотврати неоторизирано влизане, което би могло да застраши базата данни. Честото архивиране на база данни може да осигури минимална загуба на данни, когато системата / базата данни е повредена. Запазването на тези резервни копия на базата данни обаче ще повдигне друг проблем.

Когато съхранявате данни и информация в облака, първият проблем е защитата и защитата на данните. Поради това е важно производителят на системата за контрол на достъпа да избере правилния доставчик на cloud сървър. Това каза, че Amazon е един от най-добрите доставчици на услуги за сървъри в облака, които могат да осигурят отлична защита на данните и сигурност за своите клиенти. Когато данните вече не се съхраняват в компютър в офиса за управление, жилищната общност не трябва да се тревожи за отказ от хардуер, откраднат или повреден.

Лесна поддръжка и обновяване

Когато софтуерът за контрол на достъпа е инсталиран на компютър, всяка поддръжка и надстройка на софтуера трябва да се извърши на сайта. В много случаи надстройването на софтуера е неуспешно поради спецификациите на хардуера на компютъра. В такива случаи системният администратор трябва или да приеме софтуера без допълнителни актуализации, или да допълни бюджета, за да закупи нов компютър.

Този проблем няма да се случи, когато софтуерът за контрол на достъпа се изпълнява в облачен сървър. Когато системата за контрол на достъпа се хоства на облачен сървър, производителят може да актуализира системата в планирано време. По този начин жилищните общности не трябва да се притесняват за спецификациите на хардуера на компютъра и актуализациите на софтуера, когато използват софтуера в облака

Онлайн система с повече възможности

Софтуерът за контрол на достъпа, базиран на Windows, съхранява всичко в базата данни, което е изолирано от другата система / софтуер. За да се позволи свързването на базата данни с другия софтуер / система, то трябва да се извършва чрез локална мрежа. Това кара системата да е офлайн, изолирана и да няма интеграция с трета страна.

Когато използвате софтуера за контрол на достъпа в областен сървър, базата данни се намира в облачен сървър. Следователно, производителят може да разработва API или SDK като комуникационни канали за системата на третата страна, която да се интегрира със софтуера. Например софтуерът за наблюдение на времето в облак може да се свърже със софтуера за контрол на достъпа на базата на клауд чрез SDK, да събира записите за достъп и да генерира данни за посещаемост. Разработчикът на мобилно приложение може да разработи приложение и да го свърже към софтуера за контрол на достъпа, базиран на облак, за генериране на отчети или за наблюдение на целия достъп. Като такъв, управлението на софтуер за контрол на достъпа до сървър на облак го превръща в отворена база данни, която може да бъде интегрирана с трета страна.

Софтуерът в облака е платформа на администратора на системата за конфигуриране и управление на софтуера за контрол на достъпа. Cloud сървърът обаче не трябва да извършва никакви операции за потвърждаване, въпреки че има разработчици, които са проектирали сървъра в облака да извършат такава проверка.

Това каза, че това обикновено се извършва при проверка на облак сървър. Устройство, инсталирано на вратата, ще сканира и анализира данните на потребител, който вълновява картата. След това устройството изпраща данните на сървъра за облаци през интернет, а сървърът в облака проверява данните със съхранението си. Ако данните за картата са валидни, cloud сървърът ще продължи да проверява разрешението за достъп за вратата. Когато сървърът за облаци потвърди всичко, той ще върне данните обратно на устройството и устройството на свой ред ще даде достъп на притежателя на картата.

Този процес, въпреки че е защитен, но генерира прекомерно натоварване на сървъра за облаци. За да се справят с процесите на потвърждаване, от производителя ще се изисква да плащат повече на доставчика на услуги за cloud сървъри и да купуват повече изчислителна мощ. В крайна сметка цената ще се върне обратно в жилищната общност. Скоростта на обработка трябва да бъде втората загриженост, тъй като процесът на изпращане и връщане се осъществява чрез интернет, който е много зависим от местоположенията и доставчиците на услуги. Третият проблем е наличието на интернет връзка. За новите офиси или сгради връзката с интернет връзката обикновено е под пара.

Следователно, за да използвате софтуера за контрол на достъпа до облачен сървър, собственикът на офис или сграда трябва да счита Edge computing за второ решение. Ще обсъдим повече подробности по-късно.

Но имайте предвид, че когато използвате уеб браузър, за да стартирате софтуера, това не означава непременно, че използвате софтуера в облака, тъй като софтуерът може да бъде уеб базирана система. Има производители на системи за контрол на достъпа, които възстановяват базирания на Windows софтуер за контрол на достъпа до уеб базиран софтуер. Уеб базираният софтуер е по-добър в сравнение със софтуера, базиран на Windows; но все още не е близо до софтуера, базиран на облак. Системата все още изисква компютър с по-добри хардуерни спецификации, които да се инсталират, и изисква връзка с локалната мрежа в жилищната общност, най-вече в офиса за управление. Всичко това осигурява "облака", но не може да служи за целите на облачните изчисления. Администраторът на системата, от друга страна, все още трябва да се тревожи за:

| • |

Компютърните спецификации за инсталиране на софтуера. |

| • |

Защитата и сигурността на софтуера и базата данни |

| • |

Офлайн системата |

Edge Computing е предназначен да намали работното натоварване на сървъра в облака, да разреши латентността и да подобри производителността на системата. Смартфонът е най-подходящият притурка за това. Ние пренасяме и използваме мобилното приложение за смартфони почти през цялото време на ежедневието си и почти всеки има такъв (някои може да имат две или повече).

В системата за контрол на достъпа TimeTec Access IoT, мобилното приложение за смартфони обслужва 3 цели:

Като сертификат за контрол на достъпа

Администраторът създава потребителско име за вход и парола от имейл адресите на потребителите, за да им позволи да влезе в мобилното приложение за достъп до TimeTec. На текущия пазар, ако сте потребител на iPhone, имате и вашата сметка iCloud; за потребители на Android, профил в Google и тези 2 профила могат да се използват за регистриране в сървъра за облачен достъп на TimeTec. Администраторът на системата обаче може да използва работните имейли на потребителите, за да регистрира сметка също. Приложението за достъп до TimeTec Mobile извлича индивидуални правила за достъп и разрешения, зададени от системния администратор в cloud сървъра TimeTec Access в хранилището му. Следователно, всеки път, когато потребителят влезе в мобилното приложение за достъп до TimeTec, той извлича правилата за достъп или разрешението на потребителя и е удостоверение за отделния потребител.

За да изчислите правилата за достъп или разрешенията

Знаем, че четецът / контролерът за контрол на достъпа носи микропроцесор и фърмуер, като изчисляването / формулата за контрол на достъпа е във фърмуера. След това четецът / контролерът за контрол на достъпа потвърждава първо потребителските данни, преди да извърши изчисление, за да упълномощи потребителите за достъп. С изключителна компютърна мощ в смартфона процесите на валидиране и изчисляване могат да бъдат прехвърлени към мобилното приложение TimeTec. Следователно мобилното приложение TimeTec Access се превръща в контролер за достъп за всеки потребител. За разлика от конвенционалните четци / контролери за контрол на достъпа, които съхраняват хиляди потребители и идентификационни данни; за мобилното приложение за достъп до TimeTec, той обслужва само местния, който е влязъл.

За да изпратите команда за отключване на устройството на IoT

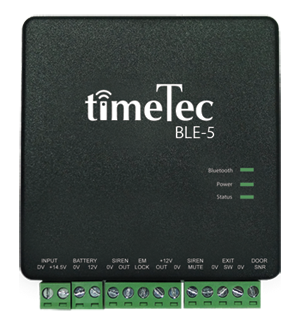

Четецът / контролерът за контрол на достъпа отговаря за механизма за заключване и отключване по отношение на бариерата, вратата и въртящия се стол. Устройството за достъп TimeTec Access е предназначено да изпрати команда за отключване на TimeTec BLE-5, а TimeTec BLE-5 извежда сигнала си, за да отвори бариерата, вратата и въртящия се елемент. В мобилното приложение Access TimeTec също може да изпрати командата за отключване чрез Bluetooth, защото е най-честият метод за свързване за повечето смартфони.

Сега мобилното приложение за смартфони и за достъп до TimeTec се превърна в пълномощия и контролер за контрол на достъпа, както и че е уникален за всеки потребител. Този нов дизайн на системата осигурява по-голяма гъвкавост от сегашната система за контрол на достъпа, където администраторът може да управлява достъпността на потребителя на бариера, врата или порта чрез уеб портал.

Администраторът на системата може също така да създаде временен пропуск, който да позволи достъп на посетителите на определена дата и час. Чрез този метод от посетителя се изисква да се регистрира в мобилното приложение за достъп до TimeTec, за да получи правата за достъп. Например собственикът на къща може да позволи на племенника си да посети дома си през седмицата, всеки ден от 10:00 до 14:00 часа по време на пътуването си в чужбина. След това собственикът на къщата трябва да информира администратора на системата, за да създаде профил за посетители в облачния сървър и да изпрати временно прехвърляне на племенницата си чрез приложението.

Когато става дума за контрол на достъпа, сигурността винаги е на първо място. Съществуват 4 слоя защита, които се прилагат към мобилното приложение TimeTec Access и TimeTec BLE-5, за да се гарантира сигурността му:

Идентификационни данни за вход

Тъй като мобилното приложение TimeTec Access функционира като главен контролер за цялата система, при което физическите лица могат да добавят или управляват потребители и разрешения за достъп; по този начин мобилното приложение TimeTec Access изисква потребителите да влязат, като вмъкнат своето потребителско име (валиден имейл адрес) и паролата, преди да го използват. Освен това идентификационните данни за вход се съхраняват и потвърждават на сървъра на облака, за да се увеличи допълнително аспектът на сигурността.

Шифроване на командата за мобилно приложение

За да защитим всички трафики между TimeTec BLE-5 и смартфона, прилагаме криптиране, за да защитим всички команди, изпратени от смартфона, до TimeTec BLE-5. Използваното шифроване е 256-битова AES, за да се предотврати навлизането на хакери в системата.

Сигурна Bluetooth комуникация

Освен шифроването на данни, ние също така сменихме диапазона Bluetooth или Bluetooth антената на TimeTec BLE-5, за да предотвратим неоторизирани лица от Bluesnarfing на TimeTec BLE-5. Например, ако даден смартфон трябва да бъде свързан към TimeTec BLE-5, потребителите трябва да са на разстояние до 1-2 метра от TimeTec BLE-5, за да предотвратят отвличането на подслушватели по Bluetooth връзката. Това означава, че затова е важно всеки потребител да разбере технологията и свързаните с нея рискове по време на използването й за по-добър потребителски опит.

Мобилен идентификатор (идентификационен номер за мобилни устройства)

Второто ниво на защита е Mobile ID. По принцип, когато потребителите се присъединят за първи път към мобилното приложение за достъп до TimeTec, мобилното приложение впоследствие ще заснеме и ще генерира уникален идентификационен номер, познат като мобилен идентификатор (мобилно идентифициране), който се сдвоява с профила на потребителя. Следователно, ако потребителите се включат в друг смартфон със същите идентификационни данни за вход, cloud сървърът от своя страна блокира процеса на вход, тъй като открива промяна в мобилния идентификационен номер. Следователно, потребителите трябва да въведат кода за сдвояване, изпратен от облачния сървър в регистрирания им имейл акаунт, ако искат да влязат през нов смартфон.

Освен това, потребителите могат да влизат само в един профил по всяко време чрез мобилното приложение за достъп до TimeTec. Единият профил не може да бъде достъпен чрез два смартфона. В случай, че даден потребител влезе в нов смартфон, мобилното приложение TimeTec Access ще поиска от потребителя да вмъкне код за потвърждение. След това сървърът за облаци ще изпрати кода за потвърждение на регистрирания имейл адрес на потребителя за потвърждение и сигурност.

Както бе обсъдено, мобилното приложение TimeTec Access ще изтегли всички правила за достъп и разрешение, след като жителите се включиха в него. След това мобилното приложение TimeTec Access може да определи къде потребителят може да има достъп, без да проверява с облачния сървър. Това е много важно, когато потребителят се намира в сутеренно паркомясто или асансьорно лоби, тъй като все още може да използва мобилното приложение TimeTec Access, дори ако мобилната мрежа за данни е слаба. Офлайн режимът обаче носи и известни недостатъци в системата. В случай, че системният администратор блокира достъп на потребителя до пространство и потребителят включи режим на самолета за своя смартфон, cloud сървърът TimeTec Access не може да актуализира "разрешението за блокиране" в профила на потребителя. Има обаче настройка за "Позволяване на продължителност на офлайн" в сървъра за облачен достъп на TimeTec, който конфигурира мобилното приложение за достъп до TimeTec, за да проверява и актуализира съдържанието му в зависимост от интервала от време. Например системният администратор конфигурира 30 минути офлайн времетраене и мобилното приложение Access TimeTec на всички потребители ще актуализира автоматично съдържанието му на всеки 30 минути интервал.

Въпреки че има подобни продукти на пазара, има и разлики, които трябва да подчертаем. Изгледът може да е подобен, но ако ключалката изисква захранващо устройство / контролер на вратата, за да осигури вратите, това означава, че алгоритмите за съвпадение и правилата за достъп все още се съхраняват в устройството / контролера на вратата. Следователно, когато потребителите се регистрират в мобилно приложение, той превръща смартфона в карта за достъп, като по този начин позволява на потребителите да изпращат идентификационния номер на картата на устройството / контролера на вратите за проверка чрез своя смартфон. За този вид дизайн производителят просто ви предоставя нов сертификат, вместо да ви предоставя ново решение.

Има производители, които разработват мобилното приложение, за да изпратят информацията за потребителя и смартфона (например потребителско име и IMEI идентификатор) на облачен сървър, а сървърът за облаци удостоверява информацията с неговата база данни. Ако на местното лице се разреши достъп, тогава сървърът за облаци ще изпрати команда за отключване на четеца / контролера за контрол на достъпа. Този работен механизъм е защитен, но жителите ще трябва да чакат, преди да бъде предоставен достъп. И скоростта разчита на мобилните данни за смартфони и връзката с интернет. По този начин инсталаторите трябва да докажат, че мобилната мрежа за данни на смартфони е силна, преди да могат да инсталират системата на място, или пък потребителите никога няма да могат да отключат вратата. Има системи, които използват WiFi връзка на комуникационния канал между смартфона и контролера за достъп. WiFi е често срещана връзка в смартфона, но не може да работи по-добре от Bluetooth. Като такива, потребителите трябва да конфигурират смартфона да се свързва с WiFi за контрол на достъпа всеки път, когато иска да получи достъп. Също така, повечето WiFi покрития са широко разпространени и това дава възможност на хакерите да преследват командата.