TimeTec Access çalışma mekanizması, bir TimeTec Access bulut sunucusunun sistem yöneticilerinin geçerli e-posta adreslerini kullanarak kullanıcıların giriş hesaplarını oluşturması için tasarlandığı bulut teknolojisinden yararlanıyor. Bulut sunucusunda, sistem yöneticisi, kapılara önceden kurulmuş olan erişim kontrol cihazlarının (TimeTec BLE-5) listesini yapılandırabilir, ayrıca erişim kurallarını zamana, geri dönüşümsüzleştirmeye vb. Göre yapılandırabilir. Bulut tabanlı bir yazılım Windows tabanlı bir bilgisayarda çalışan yazılımdan daha iyidir, çünkü:

Hesaplama gücünü optimize edin

Sistem yöneticisi, PC tabanlı bir erişim kontrol yazılımı kullanırken, bilgisayarı yüklemek ve çalıştırmak için bir bilgisayar satın almadan önce yazılımın minimum gereksinimlerini / özelliklerini kontrol etmesi gerekir. Bunun nedeni, erişim kontrol yazılımının kullanıcı / veri kitlesini, karmaşık erişim kurallarını ve izleme süreçlerini işlemek için büyük bir hesaplama gücü gerektirmesidir. Erişim kontrol okuyucusu / kontrol cihazı bir çok kullanıcının erişim kayıtlarını üretir. Bulut tabanlı bir yazılım kullanırken, sistem yöneticisinin, bulut tabanlı sistemde aynı yazılımı kullanmak için yalnızca bir bilgisayara, bir web tarayıcısına ve bir İnternet bağlantısına ihtiyacı vardır. Ardından, bulut tabanlı sistem içinde PC tabanlı sürüm olarak tüm özelliklerin tadını çıkarabilir ve bulut sunucusu sağlayıcısı talep üzerine sağlayabildiği için bulut sunucu işlem gücü hakkında endişelenmenize gerek yoktur. Diğer taraftan, erişim kontrol sistemi üreticisi, sistem yöneticisinin erişim kontrol yazılımını mükemmel şekilde çalıştırdığından emin olmak için kullanımı ödeyecektir.

Her zaman her yerden erişim

Erişim kontrol yazılımını kullanmak için sistem yöneticisinin artık yönetim ofisinde bilgisayar başında bulunmaması gerekiyor. Sistem yöneticisi, internet erişimi olan herhangi bir dizüstü bilgisayar veya tablet aracılığıyla bulut sunucu hesabına giriş yapabilir. Bu, görevlerini tamamlarken sistem yöneticisine esneklik sağlar. Örneğin, yönetim Ana Kapı için erişim kayıtlarını gözden geçirmek ister; Bu nedenle, sistem yöneticisi, bölünmüş saniye içinde bulut sunucusundan üretebilir. Benzer şekilde, sistem yöneticisi güvenlik yöneticisinin ana kapıdaki insan trafiğini izlemek için bulut sunucusuna giriş yapmasına izin verebilir ve güvenlik yöneticisi bunun yerine bilgisayarın önünde oturmak yerine bir tableti kullanarak izleme yapmak için bir tablet kullanabilir.

Yazılım ve veri tabanına karşı koruma ve güvenlik

Bir bilgisayardaki erişim kontrol yazılımı kullanılırken, sistem yöneticisi sistemin parola korumalı, virüssüz ve veritabanının yedeklenmiş olduğundan emin olmalıdır. Bu, veritabanını tehlikeye atabilecek herhangi bir yetkisiz girişi önlemek içindir. Sık veritabanı yedekleme, sistem / veritabanı bozulduğunda minimum veri kaybını sağlayabilir. Ancak, bu veritabanı yedekleme dosyalarının saklanması başka bir sorunu gündeme getirecektir.

Veri ve bilgileri bulut üzerinden kaydederken, ilk endişe veri koruma ve güvenliktir. Bu nedenle, erişim kontrol sistemi üreticisinin doğru bulut sunucu sağlayıcısını seçmesi önemlidir. Bununla birlikte, Amazon müşterileri için mükemmel veri koruması ve güvenlik sağlayabilen en iyi bulut sunucu servis sağlayıcılarından biri. Veriler artık yönetim ofisinde bir bilgisayarda saklanmadığında, konut topluluğunun donanım hatası, çalıntı veya hasar nedeniyle endişelenmesi gerekmez.

Kolay bakım ve yükseltme

Erişim kontrol yazılımı bir bilgisayara kurulduğunda, herhangi bir yazılım bakımı ve güncellemesi sitede yapılmalıdır. Çoğu durumda, bilgisayar donanım özellikleri nedeniyle yazılım yükseltmesi başarısız olur. Bu gibi durumlarda, sistem yöneticisi yazılımı daha fazla güncelleme yapmadan kabul etmeli veya yeni bir bilgisayar satın almak için bütçeyi tamamlamalıdır.

Erişim denetimi yazılımı bir bulut sunucusunda çalışırken bu sorun oluşmaz. Erişim kontrol sistemi bir bulut sunucusunda barındırıldığında, üretici programlanmış bir zamanda sistemi güncelleyebilir. Bu nedenle, konut tabanlı toplulukların bulut tabanlı yazılımları kullanırken bilgisayar donanımı özellikleri ve yazılım güncellemeleri konusunda endişelenmelerine gerek yoktur.

Daha fazla olasılıkla çevrimiçi bir sistem

Windows tabanlı erişim kontrol yazılımı, diğer sistem / yazılımlardan izole edilen veritabanındaki her şeyi depolar. Veritabanının diğer yazılım / sistem ile bağlanmasına izin vermek için yerel alan ağı üzerinden yapılmalıdır. Bu, sistemin çevrimdışı olmasını, yalıtılmış olmasını ve üçüncü taraf bir sistemle entegrasyonun olmamasını sağlar.

Bir bulut sunucusunda bir erişim kontrol yazılımı kullanırken, veritabanı bir bulut sunucusudur. Bu nedenle, üretici, yazılımla bütünleşmesi için üçüncü taraf sistemi için iletişim kanalları olarak API veya SDK geliştirebilir. Örneğin, bulut tabanlı bir zaman katılım yazılımı, erişim kayıtlarını toplamak ve katılım verilerini oluşturmak için bulut tabanlı erişim kontrol yazılımına bir SDK aracılığıyla bağlanabilir. Bir Mobil Uygulama geliştiricisi bir uygulama geliştirebilir ve raporları oluşturmak veya tüm erişimi izlemek için bulut tabanlı erişim kontrol yazılımına bağlayabilir. Bu şekilde, bir bulut sunucusunda bir erişim kontrol yazılımı çalıştırmak, bir 3. parti sistemiyle entegre edilebilen açık bir veri tabanına dönüştürür.

Bulut tabanlı yazılım, sistem yöneticisinin erişim kontrol yazılımını yapılandırması ve yönetmesi için bir platformdur. Ancak, bulut sunucusunun böyle bir doğrulamayı gerçekleştirmesi için tasarlayan geliştiriciler olmasına rağmen, bulut sunucusu herhangi bir doğrulama işlemi gerçekleştirmemelidir.

Bununla birlikte, bu normalde bir bulut sunucusunda doğrulama doğrulanır. Bir kapıda kurulu olan bir cihaz, kartı kendisine saldıran kullanıcının verilerini tarar ve analiz eder. Cihaz daha sonra verileri internet üzerinden bulut sunucusuna gönderir ve bulut sunucusu verileri depolamayla birlikte doğrular. Kart verisi geçerliyse, bulut sunucusu kapıya erişim iznini kontrol etmeye devam edecektir. Bulut sunucusu her şeyi doğruladığında, verileri cihaza geri gönderecek ve cihaz, kart sahibine erişim izni verecektir.

Bu işlem güvenli olmasına rağmen, bulut sunucusunda aşırı iş yükü oluşturur. Doğrulama işlemleriyle başa çıkmak için üreticinin bulut sunucu servis sağlayıcısına daha fazla ödeme yapması ve daha fazla bilgi işlem gücü satın alması gerekecektir. Günün sonunda, maliyet konut topluluğuna geri dönecek. İşleme hızı ikinci bir endişe kaynağı olmalıdır çünkü gönderim ve geri dönüş işlemleri internet üzerinden gerçekleştirilir, bu da lokasyonlara ve servis sağlayıcılara çok bağlıdır. Üçüncü endişe, İnternet bağlantısının kullanılabilirliğidir. Yeni bir ofis veya bina için, İnternet bağlantı performansı genellikle par.

Bu nedenle, bir bulut sunucusunda erişim kontrol yazılımı kullanmak için ofis veya bina sahibi Edge bilgisayarını ikincil çözüm olarak düşünmelidir. Daha sonra daha fazla ayrıntı tartışacağız.

Ancak, bir yazılım çalıştırmak için bir web tarayıcısı kullandığınızda, yazılımın web tabanlı bir sistem olabileceğinden, bulut tabanlı bir yazılım kullandığınız anlamına gelmeyeceğini lütfen unutmayın. Windows tabanlı yazılımı erişim kontrolünü web tabanlı bir yazılıma yeniden inşa eden erişim kontrol sistemi üreticileri bulunmaktadır. Windows tabanlı bir yazılımla karşılaştırıldığında web tabanlı bir yazılım daha iyidir; ama yine de bulut tabanlı yazılımların yakınında yok. Sistem, daha iyi donanım özelliklerine sahip bir bilgisayara gereksinim duyuyor ve çoğunlukla yönetim ofisi olan konut topluluğundaki yerel alan ağına bağlantı gerektiriyor. Sonuç olarak, buna “bulut” hissi verir, ancak bulut bilişimin amacına hizmet edemez. Diğer yandan, sistem yöneticisi endişelenmenize gerek duyacaktır:

| • |

Yazılımı yüklemek için bilgisayar özellikleri. |

| • |

Yazılım ve veritabanının korunması ve güvenliği |

| • |

Çevrimdışı sistemi |

Edge Computing, bulut sunucusu iş yükünü azaltmak, gecikmeyi çözmek ve sistem performansını geliştirmek için tasarlanmıştır. Smartphone bunu yapmak için en uygun araç. Günlük hayatımızda neredeyse her zaman akıllı telefonun Mobil Uygulamasını taşıyor ve kullanıyoruz ve hemen hemen herkesin bir tane var (bazıları iki veya daha fazla olabilir).

TimeTec Access IoT Erişim Kontrol Sisteminde bir akıllı telefon Mobile App 3 amaç için hizmet vermektedir:

Erişim Kontrolü Kimlik Bilgisi Olarak

Bir yönetici, kullanıcıların e-posta adreslerinden TimeTec Access mobil uygulamasına giriş yapmalarına izin vermek için bir giriş kullanıcı adı ve şifre oluşturur. Mevcut pazarda, bir iPhone kullanıcısıysanız ve iCloud hesabınız varsa; Android kullanıcıları için bir Google hesabı ve bu 2 hesap, TimeTec Access bulut sunucusuna kaydolmak için kullanılabilir. Ancak sistem yöneticisi, kullanıcıların hesaplarını kaydetmek için çalışan e-postalarını da kullanabilir. TimeTec Access mobil uygulaması, TimeTec Access bulut sunucusundaki sistem yöneticisi tarafından atanan bireysel erişim kurallarını ve izinlerini depoya indirir. Bu nedenle, kullanıcı TimeTec Access mobil uygulamasına her giriş yaptığında, kullanıcının erişim kurallarını veya iznini alır ve bireysel kullanıcı için kimlik bilgisidir.

Erişim kuralları veya izinlerinin hesaplanmasını yapmak

Erişim kontrol okuyucusunun / denetleyicinin, yazılım içindeki erişim kontrol hesaplaması / formülü ile mikroişlemci ve ürün yazılımı taşıdığını biliyoruz. Erişim kontrol okuyucusu / denetleyici, daha sonra, kullanıcıların erişim için yetkilendirmek için bir hesaplama yapmadan önce, kullanıcının kimlik bilgilerini doğrular. Akıllı telefonda büyük hesaplama gücü ile, doğrulama ve hesaplama süreçleri TimeTec mobil uygulamasına geçirilebilir. Bu nedenle, TimeTec Access mobil uygulaması her kullanıcı için erişim denetleyicisi haline gelir. Binlerce kullanıcı ve kimlik bilgilerini saklayan geleneksel erişim kontrolü okuyucularının / denetleyicilerinin aksine; TimeTec Access mobil uygulaması için, yalnızca oturum açmış olan sakinlere hizmet vermektedir.

IoT cihazına kilit açma komutu göndermek için

Erişim kontrol okuyucusu / denetleyici, kilit açma mekanizmasının bariyer, kapı ve turnike açısından sorumludur. TimeTec Access mobil uygulaması, TimeTec BLE-5'e bir kilit açma komutu göndermek için tasarlanmıştır ve TimeTec BLE-5, bariyeri, kapıyı ve turnike açmak için sinyalini verir. TimeTec Access mobil uygulaması, çoğu akıllı telefon için en yaygın bağlantı yöntemi olduğundan, Bluetooth üzerinden kilit açma komutunu da gönderebilir.

Şimdi, akıllı telefon ve TimeTec Access mobil uygulaması, her kullanıcı için benzersiz olmanın yanı sıra erişim kontrolü kimlik bilgileri ve denetleyicisi haline gelmiştir. Bu yeni sistem tasarımı, mevcut erişim kontrol sisteminden daha fazla esneklik sağlar; burada yönetici, web portalı üzerinden bariyer, kapı veya kapı başına kullanıcı erişilebilirliğini yönetebilir.

Sistem yöneticisi, belirli bir tarih ve saatte ziyaretçi erişimine izin vermek için geçici bir geçiş de oluşturabilir. Bu yöntemle, ziyaretçi erişim haklarını almak için TimeTec Access mobil uygulamasında oturum açması gerekmektedir. Örneğin, bir ev sahibi, yeğeninin hafta içi her gün saat 10:00 ile 14:00 arasında denizaşırı iş gezisi sırasında onu ziyaret etmesine izin verebilir. Ev sahibi daha sonra bulut sunucusunda bir ziyaretçi hesabı oluşturmak için sistem yöneticisine bilgi vermeli ve App aracılığıyla yeğenine geçici bir geçiş gönderecektir.

Erişim kontrolü söz konusu olduğunda, güvenlik her zaman önce gelir. TimeTec Access mobil uygulamasına ve TimeTec BLE-5'e güvenliğinin sağlanmasında 4 katman koruma uygulanmaktadır:

Giriş kimlik

TimeTec Access mobil uygulaması tüm sistem için bir ana kontrolör olarak çalıştığı için, bireyler kullanıcı ekleyebilir veya yönetebilir ve erişim izinlerini alabilir; TimeTec Access mobil uygulaması böylece kullanıcıların kullanmadan önce kullanıcı adlarını (geçerli e-posta adresi) ve şifresini girerek giriş yapmasını gerektirir. Ayrıca, güvenlik yönünü daha da artırmak için giriş kimlik bilgileri bulut sunucusunda saklanır ve doğrulanır.

Mobil Uygulama Komutunda Şifreleme

TimeTec BLE-5 ve akıllı telefon arasındaki tüm trafiğin güvenliğini sağlamak için akıllı telefon tarafından gönderilen tüm komutları TimeTec BLE-5'e güvenli hale getirmek için şifreleme uyguluyoruz. Kullanılan şifreleme, herhangi bir bilgisayar korsanının sisteme girmesini önlemek için 256 bit AES'dir.

Güvenli Bluetooth İletişimi

Veri şifrelemenin yanı sıra, TimeTec BLE-5'in Bluesnarfing'den yetkisiz bireyleri önlemek için Bluetooth aralığını veya TimeTec BLE-5'in Bluetooth antenini de ayarladık. Örneğin, bir akıllı telefon TimeTec BLE-5'e bağlanacaksa, kullanıcıların izinsiz girişleri Bluetooth bağlantısından korumak için TimeTec BLE-5'ten 1-2 metre uzakta olmaları gerekir. Bununla birlikte, her kullanıcı için teknolojiyi ve daha iyi kullanıcı deneyimi için kullanımı sırasında ortaya çıkan riskleri anlaması önemlidir.

Mobil Tanımlayıcı (Mobil Kimlik)

İkinci koruma seviyesi Mobil Kimliktir. Temel olarak, kullanıcılar TimeTec Access mobil uygulamasına ilk kez giriş yaptıkları zaman, mobil uygulama daha sonra kullanıcının hesabına uyan mobil tanımlayıcı (Mobil Kimlik) olarak bilinen benzersiz bir kimlik yakalayacak ve üretecektir. Dolayısıyla, kullanıcılar aynı giriş bilgisine sahip başka bir akıllı telefona giriş yaparsa, bulut sunucusu, Mobil Kimlik'teki bir değişikliği algıladığından giriş işlemini engeller. Bu nedenle, kullanıcılar yeni bir akıllı telefon aracılığıyla giriş yapmak istedikleri takdirde, bulut sunucusu tarafından gönderilen e-posta hesabına kayıtlı bir eşleme kodu eklemelidir.

Bunun dışında, kullanıcılar TimeTec Access mobil uygulaması aracılığıyla yalnızca bir seferde tek bir hesapta oturum açabilirler. İki akıllı telefondan tek bir hesaba erişilemez. Bir kullanıcının yeni bir akıllı telefona giriş yapması durumunda, TimeTec Access mobil uygulaması kullanıcıdan bir onay kodu girmesini isteyecektir. Bulut sunucu onaylama ve güvenlik için onay kodunu kullanıcının kayıtlı e-posta adresine gönderecektir.

Konuşulduğu gibi, TimeTec Access mobil uygulaması, oturum açtıktan sonra tüm erişim kurallarını ve izinleri indirecektir. TimeTec Access mobil uygulaması, kullanıcının bulut sunucusu ile kontrol etmeden nerede erişebileceğini belirleyebilir. Bu, mobil veri ağı zayıf olsa bile, TimeTec Access mobil uygulamasını kullanabileceği için, kullanıcı bodrum otoparkında veya asansör lobisinde olduğunda çok önemlidir. Ancak, Çevrimdışı mod da sisteme bazı dezavantajları getiriyor. Sistem yöneticisinin bir kullanıcının bir alana erişmesini engellemesi ve kullanıcının akıllı telefon için uçak modunu açması durumunda, TimeTec Access bulut sunucusu bu nedenle “blok iznini” kullanıcının hesabına güncelleyemez. Bununla birlikte, TimeTec Access bulut sunucusunda TimeTec Access mobil uygulamasında zaman aralığına bağlı olarak içeriğini kontrol etmek ve güncellemek için “Çevrimdışı Süreye İzin Ver” ayarı vardır. Örneğin, sistem yöneticisi 30 dakikalık bir çevrimdışı süreyi yapılandırır ve tüm kullanıcıların TimeTec Access mobil uygulaması, içeriğini her 30 dakikada bir otomatik olarak güncelleyecektir.

Piyasada benzer ürünler olsa da, vurgulamamız gereken farklılıklar var. Görünüm benzer olabilir, ancak kilit kapıları kilitlemek için bir güç cihazı / kapı denetleyicisi gerektiriyorsa, eşleşen algoritmaların ve erişim kurallarının aygıt / kapı denetleyicisinin içinde saklandığı anlamına gelir. Bu nedenle, kullanıcılar bir Mobil Uygulamada oturum açtığında, akıllı telefonu bir erişim kartına çevirir, böylece kullanıcıların akıllı telefonlarından doğrulama için kart kimliğini cihaz / kapı kontrol birimine göndermelerine izin verir. Bu tür bir tasarım için, üretici size yeni bir çözüm sunmak yerine size yeni bir kimlik bilgisi sunacaktır.

Mobil Uygulamayı, kullanıcı ve akıllı telefon bilgilerini (örneğin kullanıcı adı ve IMEI Kimliği) bir bulut sunucusuna göndermek için geliştiren üreticiler vardır ve bulut sunucusu bu bilgileri veritabanında doğrular. Yerleşime erişime izin verilirse, bulut sunucusu erişim kontrol okuyucusuna / kontrolörüne bir kilit açma komutu gönderir. Bu çalışma mekanizması güvendedir ancak sakinlerin erişim izni verilmeden önce beklemeleri gerekecektir. Ve hız, akıllı telefonun mobil verilerine ve İnternet bağlantısına dayanır. Dolayısıyla, yükleyicilerin, akıllı telefonun mobil veri ağının sistemi bir yere monte etmeden önce güçlü olduğunu veya kullanıcıların kapıyı asla açamayacağını doğrulaması gerekir. Akıllı telefon ve erişim denetleyicisi arasındaki iletişim kanalında WiFi bağlantısı kullanan sistemler var. WiFi, akıllı telefonlarda ortak bir bağlantıdır, ancak Bluetooth'tan daha iyi performans gösteremez. Bu nedenle, kullanıcılar, erişim kazanmak istedikleri her zaman erişim kontrol WiFi'sine bağlanmak için akıllı telefonu yapılandırmalıdır. Aynı şekilde, çoğu Wi-Fi kapsama alanı çok geniş kapsamlıdır ve bu, bilgisayar korsanlarının komutları engellemelerine olanak sağlar.

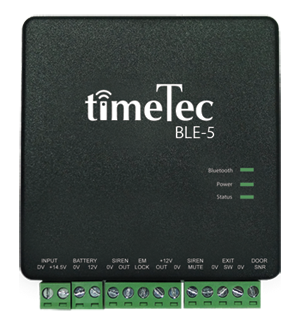

TimeTec BLE-5, bariyerlerde, kapılarda ve turnikelerde kilit açma mekanizmasını kontrol etmek için geliştirilmiştir. TimeTec BLE-5 daha az güçlü bir donanımdır, çünkü ne kullanıcı bilgilerini saklar ne de herhangi bir erişim kuralını saklar. Bunun yerine, erişim noktasını her zaman kapalı tutmak için sadece elektronik kapı kilidini, bariyerleri veya turnikeleri çalıştırır. Ek olarak, kapı durumunu izlemek için manyetik sensöre veya kapı sensörüne de bağlanır. Kapının kapalı veya açık olmaması durumunda, TimeTec BLE-5 verileri hafızaya kaydeder ve kaydeder.

TimeTec BLE-5, AWS IoT sunucusuna sürekli bağlı olmaları için WiFi modülüne sahiptir. Sistem yöneticisi, TimeTec Access bulut sunucusundaki yapılandırmayı tamamladıktan sonra, erişim kurallarını TimeTec BLE-5'e gönderecektir. Diğer taraftan, TimeTec BLE-5, durumu İnternet üzerinden bulut sunucusuna güncelleyecektir.

Ayrıca, TimeTec BLE-5 bileşeni, donanım maliyetini önemli ölçüde azaltır ve kurulumu kolaylaştırır. Elektromanyetik kilidi, düşme cıvatasını, turnike ve bariyer kapısını açmadan önce kilit açma komutunu doğrulamak için çalışan gerçek zamanlı bir saat modülü ve yeni bir eşleme algoritmasından oluşur. TimeTec BLE-5'deki bu zaman kontrol mekanizması ayrıca kullanıcının akıllı telefon tarih ve saatini kontrol etmek için tasarlanmıştır. Ayrıca, bu özellik kullanıcıların akıllı telefonun verilerini ve zamanını değiştirmelerini engelleyebilir çünkü akıllı telefonun kilidini açma komutunu / kat komutunu gönderdiği için akıllı telefonun tarih ve saatini de gönderir. Bu nedenle TimeTec BLE-5, gerçek saatin tarih ve saatinin akıllı telefonun tarih ve saatinden farklı olması durumunda talebi reddedebilir.

TimeTec BLE-5 sadece TimeTec Access mobil uygulamasını içeren akıllı telefonlarla çalışır. Özünde, Bluetooth Beacon çalışma mekanizmasına benzeyen ve kendilerini sürekli olarak yayınlayan teknik olarak MESH iletişimi ile Bluetooth üzerinden iletişim kurarlar. Bu şekilde, bir kullanıcı TimeTec Access mobil uygulamasını kullandığında, o zaman “TimeTec BLE-5 yayınını dinler” ve kimliğini (bariyer, kapı veya turnike) belirler. Kullanıcı TimeTec Access mobil uygulamasında bir düğmeye bastığında, akıllı telefon, Bluetooth üzerinden şifrelenmiş bir komut yayınlar, burada sadece komutun anlaşıldığı ilgili TimeTec BLE-5, eylemi gerçekleştirir, örneğin bariyeri veya kapıyı açar.

TimeTec BLE-5, TimeTec bulut sunucusuna her zaman bağlanır ve WiFi, en istikrarlı ve ortak iletişim kanalı olduğundan, iletişim kanalı olarak WiFi kullanılır.

Uygulama Senaryosu

TimeTec BLE-5'i kuracak ilk örnek bariyer kapısında. Bunu yaparak, sistem yöneticisinin, kullanıcıların bileşiğe girmesine izin vermek için erişim izni ataması gerekir. Bu, otopark alanı nedeniyle izinlerin sınırlandırılması gerektiğini söyledi; Bu nedenle, bu senaryo altında, engeleyi açmak için sadece 200 kullanıcı TimeTec Access mobil uygulamasını kullanabilir. Kullanıcıların geri kalanı için, böylece TimeTec Access mobil uygulaması aracılığıyla engelin kilidini açamazlar.

Bir akıllı telefon ile sürücü arabanın içinde.

Bir akıllı telefon ile sürücü arabanın içinde.

IoT, gooseneck'in içindeki yüklemeleri saptırdı

IoT, gooseneck'in içindeki yüklemeleri saptırdı

Bir akıllı telefon ile sürücü arabanın içinde.

Bir akıllı telefon ile sürücü arabanın içinde.

Şekil 36: Araç Erişim Senaryosu

İkinci örnek turnikelerdir. Normal olarak, yetkisiz kişilerin bölgeye girmesini önlemek için turnikeler kurulur. TimeTec BLE-5, turnike içine kurulduğunda; Kartlar / parmak izi / şifre yerine, tüm kullanıcılar artık turnuvaya erişmek için Mobil Uygulamalarını kullanabilirler.

TimeTec BLE-5, turnikenin ve kontrol ünitesinin içine monte edilir

Şekil 37: Ziyaretçi Erişim Senaryosu

TimeTec BLE-5'i kapılara uygularken, kilit sistemi aşağıdaki şemada gösterildiği gibi TimeTec BLE-5 tarafından kontrol edilir:

Resim 39: TimeTec BLE-5 Kurulum Diyagramı

Resim 39: TimeTec BLE-5 Kurulum Diyagramı

Kullanıcılar artık kapı kilidini açmak için parmak izi, kart veya şifre kullanmıyor, bunun yerine TimeTec Access mobil uygulamasını kullanacaklar. Bu TimeTec BLE-5, kullanıcıların erişimi gerektiren güvenli alana erişimi kısıtlamak için uygulanmaya uygundur.

IoT Erişim Kontrol Sistemi ve Veri Yönetimi

Sistem, TimeTec Access bulut sunucusunda bulunduğunda, sistem yöneticisi, bilgisayar veya tablet İnternete bağlı olduğu sürece, sistemi istediği zaman herhangi bir bilgisayardan, hatta bir tabletten herhangi bir zamanda yönetebilir. Bu esneklik, sistem yöneticisinin etkili bir şekilde çalışmasını sağlar ve sisteme giriş yapmak ve yönetmek için alt düzey yönetici atar.

Kullanıcıların erişim kimlik bilgilerini yönetmesi kolay olmayacaktır, çünkü artık herhangi bir fiziksel kimlik veya biyometrik kimlik bilgilerine bağlı değildir. Ve bu, tesislerin rezervasyon veya rezervasyonu ile yönetim ve konut sakinlerinin maliyetini veya yükünü azaltır, ziyaretçiler giriş / çıkış işlemlerinin uygunluğunu kontrol eder.

Veri akışı mekanizması konsolide hale gelir, böylece TimeTec BLE-5 tüm erişim noktalarına kurulur ve daima durumu (açık, kapalı, açık, kapalı ve vb) TimeTec Access bulut sunucusuna rapor eder. Sistem yöneticisi daha sonra izleme kurallarını yapılandırabilir, örneğin bir tesis kapısı kapalı olduğunda, sistem tesis yöneticisine bir bildirim göndermelidir. Bu nedenle, sürekli izleme için bir güvenlik görevlisi atamak ihtiyacını ortadan kaldırır.

Kayıtlar bulut sunucu veritabanında tutulurken ve herhangi bir zamanda inceleme ve dışa aktarma için hazırlanırken, tüm erişim noktalarındaki tüm kullanıcılar giriş ve çıkışlar TimeTec Access bulut sunucusuna yüklenir. En önemlisi, bulut sunucu veritabanı herhangi bir bilgisayar veritabanından daha güvenlidir.