Mekanisme kerja TimeTec Access menggunakan teknologi cloud, di mana server cloud TimeTec Access dirancang untuk admin sistem untuk membuat akun login pengguna dengan menggunakan alamat email yang valid. Di server cloud, admin sistem dapat mengonfigurasi daftar perangkat kontrol akses (TimeTec BLE-5) yang telah dipasang di pintu serta mengonfigurasi aturan aksesnya berdasarkan waktu, anti passback, dll. Perangkat lunak berbasis cloud lebih baik daripada perangkat lunak yang berjalan di komputer berbasis Windows, karena:

Mengoptimalkan daya komputasi

Ketika admin sistem menggunakan perangkat lunak kontrol akses berbasis PC, dia perlu memeriksa persyaratan / spesifikasi minimum perangkat lunak sebelum dia dapat membeli komputer untuk menginstal dan menjalankannya. Ini karena perangkat lunak kontrol akses memerlukan kekuatan komputasi yang besar untuk menangani massa pengguna / data, aturan akses yang rumit, dan proses pemantauan. Kontrol akses pembaca / pengontrol menghasilkan banyak catatan akses pengguna. Saat menggunakan perangkat lunak berbasis cloud, admin sistem hanya membutuhkan komputer, browser web, dan koneksi Internet untuk menggunakan perangkat lunak yang sama dalam sistem berbasis cloud. Dia kemudian dapat menikmati semua fitur sebagai versi berbasis PC di dalam sistem berbasis cloud dan tidak perlu khawatir tentang kekuatan pemrosesan server cloud, karena penyedia server cloud dapat menyediakannya sesuai permintaan. Di sisi lain, produsen sistem kontrol akses akan membayar penggunaan, untuk memastikan bahwa admin sistem mengoperasikan perangkat lunak kontrol akses dengan sempurna.

Akses dari mana saja kapan saja

Admin sistem tidak lagi harus hadir di komputer di dalam kantor manajemen untuk menggunakan perangkat lunak kontrol akses. Admin sistem dapat masuk ke akun cloud server melalui laptop atau tablet apa pun dengan akses Internet. Ini memberikan fleksibilitas kepada admin sistem dalam menyelesaikan tugasnya. Sebagai contoh, manajemen ingin meninjau catatan akses untuk Gerbang Utama; karenanya, admin sistem dapat membuatnya dari server cloud dalam hitungan detik. Demikian juga, admin sistem juga dapat mengizinkan admin keamanan untuk masuk ke server cloud untuk memantau lalu lintas manusia di gerbang utama dan admin keamanan dapat menggunakan tablet untuk melakukan pemantauan, daripada duduk di depan komputer.

Perlindungan dan keamanan terhadap perangkat lunak dan basis data

Ketika menggunakan perangkat lunak kontrol akses di komputer, admin sistem harus memastikan bahwa sistem tersebut dilindungi kata sandi, bebas virus dan basis datanya didukung. Ini untuk mencegah login tanpa izin yang dapat membahayakan database. Pencadangan basis data yang sering dapat memastikan hilangnya data minimum ketika sistem / basis data rusak. Namun, penyimpanan file backup database ini akan menimbulkan masalah lain.

Ketika menyimpan data dan informasi melalui cloud, perhatian pertama adalah perlindungan dan keamanan data. Oleh karena itu, penting bagi produsen sistem kontrol akses untuk memilih penyedia server cloud yang benar. Yang mengatakan, Amazon adalah salah satu penyedia layanan server cloud terbaik yang dapat memberikan perlindungan data yang sangat baik dan keamanan bagi pelanggan mereka. Ketika data tidak lagi disimpan di dalam komputer di kantor manajemen, komunitas perumahan tidak perlu khawatir tentang kegagalan perangkat keras, dicuri atau rusak.

Perawatan mudah dan upgrade

Ketika perangkat lunak kontrol akses diinstal ke komputer, pemeliharaan dan peningkatan perangkat lunak apa pun harus dilakukan di situs. Dalam banyak kasus, pembaruan perangkat lunak gagal karena spesifikasi perangkat keras komputer. Dalam kasus seperti ini, admin sistem harus menerima perangkat lunak tanpa pembaruan lebih lanjut, atau menambah anggaran untuk membeli komputer baru.

Masalah ini tidak akan terjadi ketika perangkat lunak kontrol akses berjalan di server cloud. Ketika sistem kontrol akses di-host di server cloud, pabrikan dapat memperbarui sistem pada waktu yang dijadwalkan. Dengan demikian, komunitas perumahan tidak perlu khawatir tentang spesifikasi perangkat keras komputer dan pembaruan perangkat lunak ketika menggunakan perangkat lunak berbasis cloud

Sistem online dengan lebih banyak kemungkinan

Perangkat lunak kontrol akses berbasis Windows menyimpan segala sesuatu di dalam database, yang diisolasi dari sistem / perangkat lunak lain. Untuk memungkinkan menghubungkan database dengan perangkat lunak / sistem lain, itu harus dilakukan melalui jaringan area lokal. Ini menyebabkan sistem menjadi offline, terisolasi dan kurangnya integrasi dengan sistem pihak ke-3.

Saat menggunakan perangkat lunak kontrol akses di server cloud, basis datanya ada di server cloud. Oleh karena itu, pabrikan dapat mengembangkan API atau SDK, sebagai saluran komunikasi untuk sistem pihak ke-3 untuk berintegrasi dengan perangkat lunak. Misalnya, perangkat lunak waktu kehadiran berbasis cloud dapat terhubung ke perangkat lunak kontrol akses berbasis cloud melalui SDK, untuk mengumpulkan catatan akses dan menghasilkan data kehadiran. Pengembang Aplikasi Seluler dapat mengembangkan aplikasi dan menghubungkannya ke perangkat lunak kontrol akses berbasis cloud untuk menghasilkan laporan atau memantau semua akses. Dengan demikian, menjalankan perangkat lunak kontrol akses pada server cloud mengubahnya menjadi basis data terbuka yang dapat diintegrasikan dengan sistem pihak ke-3.

Perangkat lunak berbasis cloud adalah platform bagi admin sistem untuk mengkonfigurasi dan mengelola perangkat lunak kontrol akses. Namun, server cloud seharusnya tidak melakukan operasi verifikasi apa pun, meskipun ada pengembang yang merancang server cloud untuk melakukan verifikasi tersebut.

Yang mengatakan, ini biasanya bagaimana verifikasi terjadi di server cloud. Perangkat yang dipasang di pintu akan memindai dan menganalisis data pengguna yang melambaikan kartu. Perangkat kemudian mengirim data ke server cloud melalui Internet, dan server cloud memverifikasi data dengan penyimpanannya. Jika data kartu valid, server cloud akan terus memeriksa izin akses untuk pintu. Ketika server cloud mengonfirmasi semuanya, itu akan mengembalikan data kembali ke perangkat dan perangkat itu pada gilirannya akan memberikan akses ke pemegang kartu.

Proses ini meskipun aman, tetapi menghasilkan beban kerja yang berlebihan pada server cloud. Untuk mengatasi proses verifikasi, pabrikan akan diminta untuk membayar lebih banyak kepada penyedia layanan server cloud dan membeli daya komputasi lebih banyak. Pada akhirnya, biayanya akan kembali ke komunitas perumahan. Kecepatan pemrosesan harus menjadi perhatian kedua karena proses pengiriman dan pengembalian diselesaikan melalui Internet, yang sangat tergantung pada lokasi dan penyedia layanan. Perhatian ketiga adalah ketersediaan koneksi internet. Untuk kantor atau gedung baru, kinerja koneksi Internet biasanya di bawah par.

Oleh karena itu, untuk menggunakan perangkat lunak kontrol akses pada server cloud, pemilik kantor atau gedung harus mempertimbangkan Edge computing sebagai solusi sekunder. Kami akan mendiskusikan lebih detail nanti.

Namun, harap diingat bahwa ketika Anda menggunakan browser web untuk menjalankan perangkat lunak, itu tidak berarti bahwa Anda menggunakan perangkat lunak berbasis cloud karena perangkat lunak itu bisa menjadi sistem berbasis web. Ada produsen sistem kontrol akses yang membangun kembali kontrol akses perangkat lunak berbasis Windows ke dalam perangkat lunak berbasis web. Perangkat lunak berbasis web lebih baik bila dibandingkan dengan perangkat lunak berbasis Windows; namun, itu tidak ada di dekat perangkat lunak berbasis cloud. Sistem ini masih membutuhkan komputer dengan spesifikasi perangkat keras yang lebih baik untuk diinstal, dan memerlukan koneksi ke jaringan area lokal di komunitas perumahan, sebagian besar kantor manajemen. Secara keseluruhan, ia menyediakan "cloud" merasa untuk itu tetapi tidak dapat melayani tujuan komputasi awan. Admin sistem di sisi lain, masih perlu khawatir tentang:

| • |

Spesifikasi komputer untuk menginstal perangkat lunak. |

| • |

Perlindungan dan keamanan perangkat lunak dan basis data |

| • |

Sistem offline |

Edge Computing dirancang untuk mengurangi beban kerja server cloud, menyelesaikan latensi, dan meningkatkan kinerja sistem. Smartphone adalah gadget yang paling cocok untuk melakukan hal ini. Kami membawa dan menggunakan Aplikasi Seluler smartphone hampir setiap saat dalam kehidupan sehari-hari dan hampir semua orang memiliki satu (beberapa mungkin memiliki dua atau lebih).

Di TimeTec Access IoT Access Control System, Aplikasi Seluler smartphone melayani 3 tujuan:

Sebagai Kredensial Kontrol Akses

Admin membuat nama pengguna dan kata sandi login dari alamat email pengguna untuk memungkinkan mereka untuk masuk ke aplikasi seluler TimeTec Access. Di pasar saat ini, jika Anda adalah pengguna iPhone, dan Anda memiliki akun iCloud Anda; untuk pengguna Android, akun Google, dan 2 akun ini dapat digunakan untuk mendaftar di server cloud TimeTec Access. Namun admin sistem dapat menggunakan email kerja pengguna untuk mendaftarkan akun juga. Aplikasi seluler TimeTec Access mengunduh aturan dan izin akses individual yang ditetapkan oleh admin sistem di server cloud TimeTec Access ke penyimpanannya. Oleh karena itu, setiap kali pengguna masuk ke aplikasi seluler TimeTec Access, itu mengambil aturan atau izin akses pengguna dan merupakan kredensial untuk pengguna individual.

Untuk melakukan perhitungan aturan atau izin akses

Kita tahu bahwa pembaca / pengendali akses kontrol membawa mikroprosesor dan firmware, dengan perhitungan kontrol akses / rumus di dalam firmware. Kontrol akses pembaca / pengontrol kemudian memvalidasi kredensial pengguna terlebih dahulu, sebelum melakukan perhitungan untuk mengotorisasi pengguna untuk akses. Dengan kekuatan komputasi yang hebat di smartphone, proses validasi dan perhitungan dapat dimigrasikan ke aplikasi seluler TimeTec. Oleh karena itu, aplikasi seluler TimeTec Access menjadi pengontrol akses untuk setiap pengguna. Tidak seperti pembaca / pengendali akses kontrol konvensional, yang menyimpan ribuan pengguna dan kredensial; untuk aplikasi seluler TimeTec Access, hanya melayani penduduk yang masuk.

Untuk mengirim perintah buka kunci ke perangkat IoT

Kontrol akses pembaca / pengendali bertanggung jawab atas mekanisme kunci-unlock dalam hal penghalang, pintu dan pintu putar. Aplikasi seluler TimeTec Access dirancang untuk mengirim perintah buka kunci ke TimeTec BLE-5, dan TimeTec BLE-5 mengeluarkan sinyal untuk membuka penghalang, pintu dan pintu putar. Aplikasi seluler TimeTec Access juga dapat mengirim perintah buka kunci melalui Bluetooth karena ini adalah metode koneksi yang paling umum untuk sebagian besar ponsel cerdas.

Sekarang, smartphone dan aplikasi seluler TimeTec Access telah menjadi kredensial kontrol akses dan pengontrol serta menjadi unik untuk setiap pengguna. Desain sistem baru ini memberikan lebih banyak fleksibilitas daripada sistem kontrol akses saat ini, di mana admin dapat mengelola akses pengguna per penghalang, pintu atau gerbang melalui portal web.

Admin sistem juga dapat membuat izin sementara untuk memungkinkan akses pengunjung pada tanggal dan waktu tertentu. Melalui metode ini, pengunjung diharuskan masuk ke aplikasi seluler TimeTec Access untuk menerima hak akses. Sebagai contoh, seorang pemilik rumah dapat mengizinkan keponakannya untuk mengunjungi rumahnya selama seminggu, setiap hari dari jam 10:00 pagi hingga 2:00 sore selama perjalanan bisnisnya di luar negeri. Pemilik rumah kemudian harus memberitahu admin sistem untuk membuat akun pengunjung di server cloud, dan mengirim izin sementara kepada keponakan melalui Aplikasi.

Ketika datang untuk mengakses kontrol, keamanan selalu didahulukan. Ada 4 lapis perlindungan yang diterapkan ke aplikasi seluler TimeTec Access dan TimeTec BLE-5 untuk memastikan keamanannya:

Kredensial Login

Karena aplikasi seluler TimeTec Access berfungsi sebagai pengontrol utama untuk seluruh sistem, di mana individu dapat menambahkan atau mengelola pengguna dan izin akses; aplikasi seluler TimeTec Access sehingga mengharuskan pengguna untuk masuk dengan memasukkan nama pengguna mereka (alamat email yang valid) dan kata sandi sebelum menggunakannya. Selain itu, kredensial masuk disimpan dan diverifikasi di server cloud untuk lebih meningkatkan aspek keamanan.

Enkripsi Pada Perintah Aplikasi Seluler

Untuk mengamankan semua trafik antara TimeTec BLE-5 dan smartphone, kami menerapkan enkripsi untuk mengamankan semua perintah yang dikirim oleh smartphone ke TimeTec BLE-5. Enkripsi yang digunakan adalah 256-bit AES untuk mencegah peretas membobol sistem.

Komunikasi Bluetooth Aman

Selain enkripsi data, kami juga menyesuaikan rentang Bluetooth atau antena Bluetooth TimeTec BLE-5 untuk mencegah individu yang tidak sah dari Bluesnarfing pada TimeTec BLE-5. Sebagai contoh, jika smartphone harus terhubung ke TimeTec BLE-5, pengguna harus berada dalam jarak 1-2 meter dari TimeTec BLE-5 untuk mencegah penyusup dari menguping pada koneksi Bluetooth. Oleh karena itu, penting bagi setiap pengguna untuk memahami teknologi dan risiko yang terlibat selama penggunaannya untuk pengalaman pengguna yang lebih baik.

Pengenal Seluler (ID Seluler)

Tingkat perlindungan kedua adalah ID Seluler. Pada dasarnya, ketika pengguna pertama kali masuk ke aplikasi seluler TimeTec Access, aplikasi seluler kemudian akan menangkap dan menghasilkan ID unik yang dikenal sebagai pengenal seluler (ID Mobile) yang berpasangan dengan akun pengguna. Oleh karena itu, jika pengguna masuk ke ponsel cerdas lain dengan kredensial masuk yang sama, server cloud pada gilirannya akan memblokir proses masuk karena mendeteksi perubahan pada ID Seluler. Oleh karena itu, pengguna perlu memasukkan kode pasangan yang dikirim oleh server cloud ke akun email terdaftar mereka, jika mereka ingin login melalui smartphone baru.

Selain itu, pengguna hanya dapat masuk pada satu akun pada satu waktu melalui aplikasi seluler TimeTec Access. Satu akun tidak dapat diakses melalui dua ponsel cerdas. Jika pengguna masuk ke smartphone baru, aplikasi seluler TimeTec Access akan meminta pengguna untuk memasukkan kode konfirmasi. Server cloud kemudian akan mengirim kode konfirmasi ke alamat email pengguna yang terdaftar untuk konfirmasi dan keamanan.

Seperti yang telah dibahas, aplikasi seluler TimeTec Access akan mengunduh semua aturan akses dan izin setelah penduduk masuk ke dalamnya. Aplikasi seluler TimeTec Access kemudian dapat menentukan di mana pengguna dapat mengakses tanpa memeriksa dengan server cloud. Ini sangat penting ketika pengguna berada di tempat parkir ruang bawah tanah atau lobi lift karena mereka masih dapat menggunakan aplikasi seluler TimeTec Access bahkan jika jaringan data seluler lemah. Namun, mode Offline juga membawa beberapa kelemahan pada sistem. Jika admin sistem memblokir pengguna untuk mengakses ruang, dan pengguna mengaktifkan mode pesawat untuk smartphonenya, server cloud TimeTec Access tidak dapat memperbarui "izin pemblokiran" ke akun pengguna. Namun, ada pengaturan untuk "Izinkan Durasi Offline" di server cloud TimeTec Access, yang mengonfigurasi aplikasi seluler TimeTec Access untuk memeriksa dan memperbarui kontennya tergantung pada interval waktu. Misalnya, admin sistem mengkonfigurasi durasi offline 30 menit dan semua aplikasi seluler TimeTec Access pengguna akan memperbarui kontennya secara otomatis setiap 30 menit interval.

Meskipun ada produk serupa di pasar, ada perbedaan yang perlu kita soroti. Tampilannya mungkin serupa tetapi jika gemboknya memerlukan perangkat daya / pengontrol pintu untuk mengamankan pintu, itu berarti bahwa algoritma pencocokan dan aturan akses masih tersimpan di dalam pengontrol perangkat / pintu. Oleh karena itu, ketika pengguna masuk ke Aplikasi Seluler, itu mengubah smartphone menjadi kartu akses, sehingga memungkinkan pengguna untuk mengirim kartu ID ke perangkat / pengontrol pintu untuk verifikasi melalui smartphone mereka. Untuk desain semacam ini, pabrikan hanya menyediakan Anda dengan kredensial baru alih-alih memberi Anda solusi baru.

Ada produsen yang mengembangkan Aplikasi Seluler untuk mengirim informasi pengguna dan ponsel cerdas (misalnya nama pengguna dan ID IMEI) ke server cloud, dan server cloud mengautentikasi informasi dengan database-nya. Jika penduduk diizinkan untuk mengakses, server cloud kemudian akan mengirim perintah buka kunci ke pembaca / pengendali kontrol akses. Mekanisme kerja ini aman tetapi penghuni perlu menunggu sebelum akses diberikan. Dan kecepatannya bergantung pada data ponsel pintar dan koneksi Internet. Dengan demikian, installer harus membenarkan bahwa jaringan data seluler smartphone kuat sebelum mereka dapat menginstal sistem di suatu lokasi, atau yang lain, pengguna tidak akan pernah dapat membuka kunci pintu. Ada sistem yang menggunakan koneksi WiFi di saluran komunikasi antara smartphone dan pengendali akses. WiFi adalah koneksi umum di smartphone tetapi tidak dapat berfungsi lebih baik daripada Bluetooth. Dengan demikian, pengguna harus mengkonfigurasi smartphone untuk terhubung ke WiFi akses kontrol setiap kali mereka ingin mendapatkan akses. Selain itu, sebagian besar jangkauan WiFi sangat luas dan ini memberi kesempatan bagi peretas untuk mencegat perintah.

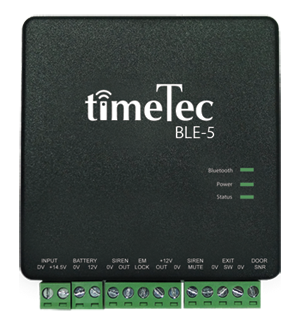

TimeTec BLE-5 dikembangkan untuk mengontrol mekanisme kunci-unlock di hambatan, pintu dan pintu putar. TimeTec BLE-5 adalah perangkat keras yang kurang kuat karena tidak juga menyimpan informasi pengguna apa pun, tidak juga menjaga aturan akses. Sebaliknya, ia hanya akan menyalakan kunci pintu elektronik, penghalang atau pintu putar untuk menjaga titik akses tetap tertutup sepanjang waktu. Selain itu, ia juga terhubung ke sensor magnetik atau sensor pintu, untuk memantau status pintu. Jika pintu tidak tertutup atau dibuka paksa, TimeTec BLE-5 akan menangkap dan merekam data ke dalam memorinya.

TimeTec BLE-5 memiliki modul WiFi agar mereka dapat terhubung secara konstan ke server AWS IoT. Setelah admin sistem menyelesaikan konfigurasi di server cloud TimeTec Access, itu akan mengirim aturan akses ke TimeTec BLE-5. Dari sisi lain, TimeTec BLE-5 akan memperbarui status ke server cloud melalui Internet.

Selain itu, komponen TimeTec BLE-5 mengurangi biaya perangkat keras secara signifikan dan membuat instalasi menjadi sederhana. Ini terdiri dari modul jam real-time dan algoritma pencocokan baru, yang berfungsi untuk memvalidasi perintah buka sebelum membuka kunci elektromagnetik, drop bolt, turnstile dan barrier gate. Mekanisme pemeriksaan waktu ini dalam TimeTec BLE-5 juga dirancang untuk memeriksa tanggal dan waktu ponsel cerdas pengguna. Selain itu, fitur ini dapat mencegah pengguna mengubah data dan waktu ponsel cerdas karena saat smartphone mengirim perintah command / floor command buka, juga akan mengirimkan tanggal dan waktu smartphone juga. TimeTec BLE-5 dapat menolak permintaan tersebut jika tanggal dan waktu jam aktual berbeda dari tanggal dan waktu ponsel cerdas.

TimeTec BLE-5 hanya bekerja dengan smartphone yang berisi aplikasi seluler TimeTec Access. Intinya, mereka berkomunikasi melalui Bluetooth, komunikasi MESH secara teknis yang mirip dengan mekanisme kerja Bluetooth Beacon dan menyiarkan sendiri sepanjang waktu. Dengan demikian, ketika pengguna menggunakan aplikasi seluler TimeTec Access, maka akan "mendengarkan siaran TimeTec BLE-5" dan menentukan ID (penghalang, pintu atau pintu putar). Ketika pengguna menekan tombol di aplikasi seluler TimeTec Access, smartphone ini akan menyiarkan perintah yang dienkripsi melalui Bluetooth di mana hanya TimeTec BLE-5 yang memahami perintah yang akan melakukan tindakan, misalnya membuka kunci penghalang, atau pintu.

TimeTec BLE-5 terhubung ke server cloud TimeTec sepanjang waktu, dan WiFi digunakan sebagai saluran komunikasinya karena WiFi adalah saluran komunikasi yang paling stabil dan umum.

Skenario Implementasi

Contoh pertama untuk menginstal TimeTec BLE-5 adalah di gerbang penghalang. Dengan demikian, admin sistem harus memberikan izin akses untuk memungkinkan pengguna mengemudi ke dalam kompleks. Yang mengatakan, izin harus dibatasi karena ruang parkir mobil; maka, di bawah skenario ini, hanya 200 pengguna yang dapat menggunakan aplikasi seluler TimeTec Access untuk membuka penghalang. Untuk pengguna lainnya, mereka tidak dapat membuka penghalang melalui aplikasi seluler TimeTec Access mereka.

Pengemudi dengan smartphone ada di dalam mobil

Pengemudi dengan smartphone ada di dalam mobil

IoT membagi pemasangan di dalam gooseneck

IoT membagi pemasangan di dalam gooseneck

Pengemudi dengan smartphone ada di dalam mobil

Pengemudi dengan smartphone ada di dalam mobil

Gambar 36: Skenario Akses Kendaraan

Contoh kedua adalah pintu putar. Biasanya, pintu putar dipasang untuk mencegah individu yang tidak sah mengakses area tersebut. Ketika TimeTec BLE-5 dipasang ke pintu putar; alih-alih kartu / sidik jari / kata sandi, semua pengguna sekarang dapat menggunakan Aplikasi Seluler mereka untuk mengakses pintu putar.

TimeTec BLE-5 menginstal di dalam turnstile dan pengontrolnya

Gambar 37: Skenario Akses Pengunjung

Saat menerapkan TimeTec BLE-5 ke pintu, sistem kunci dikontrol oleh TimeTec BLE-5 seperti yang digambarkan dalam diagram di bawah ini:

Gambar 39: Diagram Instalasi TimeTec BLE-5

Gambar 39: Diagram Instalasi TimeTec BLE-5

Pengguna tidak lagi menggunakan sidik jari, kartu atau kata sandi untuk membuka kunci pintu, tetapi sebaliknya akan menggunakan aplikasi seluler TimeTec Access mereka. TimeTec BLE-5 ini cocok diterapkan untuk membatasi akses pengguna ke area aman, yang memerlukan izin.

Sistem Kontrol Akses IoT & Manajemen Data

Ketika sistem berada di server cloud TimeTec Access, admin sistem dapat mengelola sistem dari mana saja, kapan saja melalui komputer atau bahkan tablet, asalkan komputer atau tablet tersambung ke Internet. Fleksibilitas ini memungkinkan admin sistem bekerja secara efektif, dan menugaskan admin sub level untuk masuk dan mengelola sistem juga.

Mengelola kredensial akses pengguna menjadi mudah karena tidak lagi terikat pada kredensial fisik atau kredensial biometrik. Dan ini mengurangi biaya atau beban bagi manajemen dan penduduk serta dengan pemesanan atau reservasi fasilitas, pengunjung proses check in / out menjadi nyaman.

Mekanisme aliran data menjadi terkonsolidasi, di mana TimeTec BLE-5 dipasang di semua titik akses dan selalu melaporkan status (aktif, tidak aktif, terbuka, tutup dan sebagainya) ke server cloud TimeTec Access. Admin sistem selanjutnya dapat mengonfigurasi aturan pemantauan, misalnya setiap kali pintu fasilitas tidak ditutup, sistem harus mengirim pemberitahuan ke admin fasilitas. Oleh karena itu, menghapus kebutuhan untuk menetapkan penjaga keamanan untuk pemantauan konstan.

Semua pengguna masuk dan keluar catatan dari semua titik akses diunggah ke server cloud TimeTec Access sementara catatan disimpan dalam database server cloud, dan siap untuk diperiksa dan diekspor kapan saja. Yang paling penting, basis data server cloud lebih aman daripada basis data komputer apa pun.