Der TimeTec Access-Mechanismus arbeitet mit Cloud-Technologie, wobei ein TimeTec Access-Cloud-Server für Systemadministratoren entwickelt wurde, um Benutzer-Login-Accounts unter Verwendung gültiger E-Mail-Adressen zu erstellen. Auf dem Cloud-Server kann der Systemadministrator die Liste der bereits installierten Zugangskontrollgeräte (TimeTec BLE-5) an den Türen konfigurieren sowie deren Zugangsregeln nach Zeit, Anti-Passback usw. konfigurieren. Eine Cloud-basierte Software ist besser als die Software, die auf einem Windows-basierten Computer ausgeführt wird, weil:

Optimieren Sie die Rechenleistung

Wenn der Systemadministrator eine PC-basierte Zugriffssteuerungssoftware verwendet, muss er / sie die Mindestanforderungen / Spezifikationen der Software prüfen, bevor er einen Computer zum Installieren und Ausführen erwerben kann. Dies liegt daran, dass die Zugriffssteuerungssoftware eine große Rechenleistung benötigt, um die Masse von Benutzern / Daten, komplizierte Zugriffsregeln und Überwachungsprozesse zu bewältigen. Das Zugriffskontrollleser / -controller erzeugt eine Vielzahl von Zugriffsdatensätzen für Benutzer. Bei Verwendung einer cloudbasierten Software benötigt der Systemadministrator nur einen Computer, einen Webbrowser und eine Internetverbindung, um die gleiche Software im cloudbasierten System zu verwenden. Er / sie kann dann alle Funktionen als PC-basierte Version innerhalb des cloud-basierten Systems nutzen und muss sich nicht um die Rechenleistung des Cloud-Servers kümmern, da der Cloud-Server-Anbieter sie bei Bedarf bereitstellen kann. Auf der anderen Seite wird der Hersteller des Zugangskontrollsystems für die Verwendung zahlen, um sicherzustellen, dass der Systemadministrator die Zugangskontrollsoftware perfekt betreibt.

Zugriff von überall zu jeder Zeit

Der Systemadministrator muss nicht länger am Computer in der Verwaltungsstelle anwesend sein, um die Zugriffssteuerungssoftware zu verwenden. Der Systemadministrator kann sich mit jedem Laptop oder Tablet mit Internetzugang am Cloud-Server-Konto anmelden. Dies gibt dem Systemadministrator Flexibilität bei der Ausführung seiner Aufgaben. Zum Beispiel möchte das Management die Zugriffsdatensätze für das Haupttor überprüfen; Daher kann der Systemadministrator sie in Sekundenbruchteilen vom Cloud-Server generieren. Ebenso kann der Systemadministrator dem Sicherheitsadministrator auch erlauben, sich beim Cloud-Server anzumelden, um den menschlichen Verkehr am Haupttor zu überwachen, und stattdessen kann der Sicherheitsadministrator ein Tablet zur Überwachung verwenden, anstatt vor dem Computer zu sitzen.

Schutz und Sicherheit gegenüber Software und Datenbank

Bei der Verwendung der Zutrittskontrollsoftware auf einem Computer muss der Systemadministrator sicherstellen, dass das System passwortgeschützt, virenfrei und seine Datenbank gesichert ist. Dies soll verhindern, dass ein unbefugter Login die Datenbank gefährdet. Durch die häufige Datenbanksicherung kann ein minimaler Datenverlust sichergestellt werden, wenn das System / die Datenbank beschädigt ist. Die Sicherung dieser Datenbanksicherungsdateien wirft jedoch ein weiteres Problem auf.

Bei der Speicherung von Daten und Informationen über die Cloud geht es zunächst um Datenschutz und Sicherheit. Daher ist es wichtig, dass der Hersteller des Zugangskontrollsystems den richtigen Cloud-Server-Anbieter auswählt. Nichtsdestotrotz ist Amazon einer der besten Anbieter von Cloud-Server-Diensten, die ihren Kunden ausgezeichneten Datenschutz und Sicherheit bieten können. Wenn die Daten nicht länger in einem Computer im Verwaltungsbüro gespeichert sind, muss sich die Wohngemeinschaft nicht um einen Hardwarefehler, Diebstahl oder Beschädigung kümmern.

Einfache Wartung und Aktualisierung

Wenn die Zugriffssteuerungssoftware auf einem Computer installiert ist, muss jegliche Softwarewartung und -aktualisierung auf der Site durchgeführt werden. In vielen Fällen schlägt die Softwareaktualisierung aufgrund der Computerhardwarespezifikationen fehl. In solchen Fällen muss der Systemadministrator entweder die Software ohne weitere Updates akzeptieren oder das Budget aufstocken, um einen neuen Computer zu erwerben.

Dieses Problem tritt nicht auf, wenn die Zugriffssteuerungssoftware auf einem Cloud-Server ausgeführt wird. Wenn das Zugriffssteuerungssystem auf einem Cloud-Server gehostet wird, kann der Hersteller das System zu einem geplanten Zeitpunkt aktualisieren. Somit müssen sich Wohngemeinschaften bei der Verwendung der cloudbasierten Software nicht um die Computerhardware und Softwareupdates kümmern

Ein Online-System mit mehr Möglichkeiten

Die Windows-basierte Zugriffssteuerungssoftware speichert alles in der Datenbank, das von dem anderen System / der Software isoliert ist. Um die Verbindung der Datenbank mit der anderen Software / System zu ermöglichen, muss dies über ein lokales Netzwerk erfolgen. Dies führt dazu, dass das System offline, isoliert und nicht mit einem System eines Drittanbieters integriert ist.

Wenn Sie eine Zugriffssteuerungssoftware in einem Cloud-Server verwenden, befindet sich die Datenbank auf einem Cloud-Server. Daher kann der Hersteller API oder SDK als Kommunikationskanäle für das Drittanbietersystem zur Integration in die Software entwickeln. Beispielsweise kann eine cloudbasierte Zeiterfassungssoftware über ein SDK eine Verbindung zur cloudbasierten Zugriffssteuerungssoftware herstellen, um Zugriffsdaten zu erfassen und Anwesenheitsdaten zu generieren. Ein Mobile App-Entwickler kann eine Anwendung entwickeln und mit der cloudbasierten Zugriffssteuerungssoftware verbinden, um Berichte zu generieren oder den gesamten Zugriff zu überwachen. Wenn Sie also eine Zugriffssteuerungssoftware auf einem Cloud-Server ausführen, wird diese in eine offene Datenbank umgewandelt, die in ein Drittanbietersystem integriert werden kann.

Die Cloud-basierte Software ist eine Plattform für den Systemadministrator zum Konfigurieren und Verwalten der Zugriffssteuerungssoftware. Der Cloud-Server sollte jedoch keine Überprüfungsvorgänge durchführen, auch wenn es Entwickler gibt, die den Cloud-Server zur Durchführung einer solchen Überprüfung entworfen haben.

Das heißt, normalerweise findet eine Überprüfung auf einem Cloud-Server statt. Ein Gerät, das an einer Tür installiert ist, scannt und analysiert die Daten eines Benutzers, der die Karte bewegt. Das Gerät sendet die Daten dann über das Internet an den Cloud-Server und der Cloud-Server verifiziert die Daten mit seinem Speicher. Wenn die Kartendaten gültig sind, überprüft der Cloud-Server weiterhin die Zugriffsberechtigung für die Tür. Wenn der Cloud-Server alles bestätigt, gibt er die Daten an das Gerät zurück und das Gerät gewährt dem Karteninhaber wiederum Zugriff.

Dieser Prozess ist zwar sicher, verursacht jedoch eine übermäßige Auslastung des Cloud-Servers. Um die Verifizierungsprozesse zu bewältigen, muss der Hersteller mehr an den Cloud-Server-Dienstleister zahlen und mehr Rechenleistung kaufen. Am Ende des Tages werden die Kosten wieder in die Wohngemeinschaft zurückkehren. Die Verarbeitungsgeschwindigkeit sollte die zweite Sorge sein, da der Sende- und Rücksendevorgang über das Internet durchgeführt wird, das sehr von den Standorten und den Dienstanbietern abhängt. Das dritte Problem ist die Verfügbarkeit der Internetverbindung. Für ein neues Büro oder Gebäude ist die Internetverbindung normalerweise unterdurchschnittlich.

Um die Zugriffssteuerungssoftware auf einem Cloud-Server zu verwenden, sollte der Büro- oder Gebäudeeigentümer daher Edge Computing als sekundäre Lösung betrachten. Wir werden später mehr Details besprechen.

Beachten Sie jedoch, dass wenn Sie einen Webbrowser zum Ausführen einer Software verwenden, dies nicht unbedingt bedeutet, dass Sie eine cloudbasierte Software verwenden, da die Software stattdessen ein webbasiertes System sein kann. Es gibt Hersteller von Zutrittskontrollsystemen, die Windows-basierte Zutrittskontrollsoftware in eine webbasierte Software umwandeln. Eine webbasierte Software ist im Vergleich zur Windows-basierten Software besser. aber es ist nicht annähernd die Cloud-basierte Software. Das System benötigt weiterhin einen Computer mit besseren Hardwarespezifikationen zum Installieren, und es erfordert eine Verbindung zu dem lokalen Netzwerk in der Wohngemeinschaft, hauptsächlich der Verwaltungsstelle. Alles in allem bietet es das "Cloud" Gefühl, aber es kann nicht den Zweck des Cloud Computing dienen. Der Systemadministrator muss sich jedoch weiterhin Gedanken um Folgendes machen:

| • |

Die Computerspezifikationen zum Installieren der Software. |

| • |

Der Schutz und die Sicherheit der Software und der Datenbank |

| • |

Das Offline-System |

Edge Computing wurde entwickelt, um die Auslastung des Cloud-Servers zu reduzieren, die Latenz zu beheben und die Systemleistung zu verbessern. Smartphone ist das am besten geeignete Gerät, um dies zu tun. Wir tragen und benutzen Smartphone Mobile App fast immer in unserem täglichen Leben und fast jeder hat eine (manche haben vielleicht zwei oder mehr).

Im TimeTec Access IoT-Zutrittskontrollsystem erfüllt eine Smartphone-Mobile-App drei Zwecke:

Als Zugriffskontrollberechtigung

Ein Administrator erstellt einen Login-Benutzernamen und ein Passwort aus den E-Mail-Adressen der Nutzer, damit sie sich bei der mobilen TimeTec Access-App anmelden können. Im aktuellen Markt, wenn Sie ein iPhone-Nutzer sind und Sie Ihren iCloud-Account haben; für Android-Nutzer ein Google-Konto und diese 2 Konten können für die Registrierung auf dem TimeTec Access-Cloud-Server verwendet werden. Der Systemadministrator kann jedoch auch die Arbeits-E-Mails der Benutzer verwenden, um das Konto zu registrieren. Die mobile TimeTec Access App lädt einzelne Zugriffsregeln und Berechtigungen, die der Systemadministrator im TimeTec Access Cloud Server zugewiesen hat, in seinen Speicher herunter. Wenn sich der Benutzer daher bei der mobilen TimeTec Access-App anmeldet, ruft er die Zugriffsregeln oder Berechtigungen des Benutzers ab und ist der Berechtigungsnachweis für den einzelnen Benutzer.

Um die Berechnung von Zugriffsregeln oder Berechtigungen durchzuführen

Wir wissen, dass der Zutrittskontrollleser / -controller Mikroprozessor und Firmware mit der Zugriffssteuerungsberechnung / Formel in der Firmware enthält. Das Zugriffskontrollleser / -controller validiert dann zuerst die Berechtigungsnachweise des Benutzers, bevor eine Berechnung ausgeführt wird, um die Benutzer für den Zugriff zu autorisieren. Mit hoher Rechenleistung im Smartphone können Validierungs- und Berechnungsprozesse in die TimeTec Mobile App migriert werden. Die TimeTec Access Mobile App wird somit zum Access Controller für jeden Benutzer. Im Gegensatz zu herkömmlichen Zutrittskontrolllesern / -controllern, die Tausende von Benutzern und Anmeldeinformationen speichern; Für die Mobile App TimeTec Access dient sie nur dem Bewohner, der sich angemeldet hat.

So senden Sie den Entsperrbefehl an das IoT-Gerät

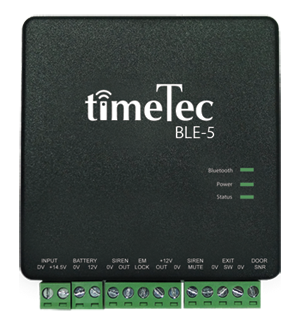

Der Zutrittskontroll-Leser / Controller ist für den Sperr-Entsperr-Mechanismus in Bezug auf die Barriere, die Tür und das Drehkreuz zuständig. Die mobile App TimeTec Access sendet einen Entsperrbefehl an die TimeTec BLE-5 und die TimeTec BLE-5 gibt ihr Signal aus, um die Schranke, die Tür und das Drehkreuz zu öffnen. Die mobile App TimeTec Access kann den Entsperrbefehl auch über Bluetooth senden, da dies die gängigste Verbindungsmethode für die meisten Smartphones ist.

Jetzt sind das Smartphone und die mobile App TimeTec Access die Berechtigungsnachweise und Controller für die Zugangskontrolle und für jeden Benutzer einzigartig. Dieses neue Systemdesign bietet mehr Flexibilität als das aktuelle Zutrittskontrollsystem, bei dem der Administrator die Benutzerzugänglichkeit pro Schranke, Tür oder Tor über ein Webportal verwalten kann.

Der Systemadministrator kann auch einen temporären Pass erstellen, um den Besucherzugriff zu einem bestimmten Datum und zu einer bestimmten Uhrzeit zu ermöglichen. Mit dieser Methode muss sich der Besucher bei der mobilen App TimeTec Access anmelden, um die Zugriffsrechte zu erhalten. Zum Beispiel kann ein Hauseigentümer seiner / ihrer Nichte erlauben, ihn / sie während der Woche während der Geschäftsreise täglich von 10:00 bis 14:00 Uhr zu besuchen. Der Hauseigentümer muss dann den Systemadministrator informieren, um ein Besucherkonto auf dem Cloud-Server zu erstellen, und über die App einen temporären Ausweis an die Nichte senden.

Wenn es um die Zugangskontrolle geht, kommt Sicherheit immer an erster Stelle. Für die Sicherheit der TimeTec Access Mobile App und TimeTec BLE-5 gibt es 4 Schutzebenen:

Anmeldedaten

Da die Mobile App von TimeTec Access als Haupt-Controller für das gesamte System fungiert, wodurch Benutzer Benutzer hinzufügen und verwalten und Zugriffsberechtigungen erhalten können; Die Mobile App von TimeTec Access erfordert daher, dass sich Benutzer anmelden, indem sie ihren Benutzernamen (gültige E-Mail-Adresse) und ihr Passwort eingeben, bevor sie sie verwenden. Darüber hinaus werden die Anmeldedaten auf dem Cloud-Server gespeichert und verifiziert, um den Sicherheitsaspekt weiter zu erhöhen.

Verschlüsselung im Mobile App-Befehl

Um alle Datenübertragungen zwischen TimeTec BLE-5 und dem Smartphone zu sichern, wenden wir eine Verschlüsselung an, um alle Befehle zu sichern, die vom Smartphone an das TimeTec BLE-5 gesendet werden. Die verwendete Verschlüsselung ist 256-Bit-AES, um zu verhindern, dass Hacker in das System eindringen.

Sichere Bluetooth-Kommunikation

Neben der Datenverschlüsselung haben wir auch die Bluetooth-Reichweite oder Bluetooth-Antenne der TimeTec BLE-5 angepasst, um zu verhindern, dass Unbefugte auf dem TimeTec BLE-5 vom Bluesnarfing profitieren. Wenn beispielsweise ein Smartphone mit TimeTec BLE-5 verbunden werden soll, müssen sich die Benutzer innerhalb von 1-2 Metern von der TimeTec BLE-5 befinden, um zu verhindern, dass Eindringlinge die Bluetooth-Verbindung abhören. Dennoch ist es wichtig, dass jeder Benutzer die Technologie und die Risiken versteht, die bei seiner Verwendung für eine bessere Benutzererfahrung auftreten.

Mobile ID (Mobile ID)

Die zweite Schutzebene ist Mobile ID. Wenn sich Benutzer zum ersten Mal bei der mobilen TimeTec Access-App anmelden, erfasst und generiert die mobile App anschließend eine eindeutige ID, die als mobile ID (Mobile ID) bezeichnet wird und mit dem Konto des Nutzers übereinstimmt. Wenn sich Benutzer in ein anderes Smartphone mit denselben Anmeldeinformationen einloggen, blockiert der Cloud-Server wiederum den Anmeldevorgang, da er eine Änderung der Mobile ID erkennt. Daher müssen Benutzer einen vom Cloud-Server gesendeten Kopplungscode in ihr registriertes E-Mail-Konto einfügen, wenn sie sich über ein neues Smartphone anmelden möchten.

Darüber hinaus können sich Benutzer nur über die mobile App TimeTec Access zu einem bestimmten Zeitpunkt anmelden. Auf ein einzelnes Konto kann nicht über zwei Smartphones zugegriffen werden. Wenn sich ein Benutzer auf einem neuen Smartphone anmeldet, fordert die TimeTec Access Mobile App den Benutzer auf, einen Bestätigungscode einzugeben. Der Cloud-Server sendet dann den Bestätigungscode zur Bestätigung und Sicherheit an die registrierte E-Mail-Adresse des Benutzers.

Wie bereits erwähnt, lädt die mobile TimeTec Access App alle Zugangsregeln und Berechtigungen herunter, nachdem die Bewohner sich angemeldet haben. Die TimeTec Access Mobile App kann dann feststellen, wo der Benutzer zugreifen kann, ohne sich mit dem Cloud-Server abzumelden. Dies ist sehr wichtig, wenn sich der Benutzer auf einem Tiefgaragenstellplatz oder in einer Liftlobby befindet, da er die mobile App TimeTec Access auch dann noch verwenden kann, wenn das mobile Datennetz schwach ist. Der Offline-Modus bringt jedoch auch einige Nachteile für das System mit sich. Falls der Systemadministrator einen Benutzer daran hindert, auf einen Space zuzugreifen, und der Benutzer den Flugzeugmodus für sein Smartphone aktiviert hat, kann der TimeTec Access-Cloud-Server die "Block-Berechtigung" nicht im Benutzerkonto aktualisieren. Es gibt jedoch eine Einstellung für "Offline-Dauer zulassen" auf dem TimeTec Access-Cloud-Server, mit der die mobile TimeTec Access-App so konfiguriert wird, dass sie ihren Inhalt abhängig vom Zeitintervall überprüft und aktualisiert. Beispiel: Der Systemadministrator konfiguriert eine Offline-Dauer von 30 Minuten, und die mobile TimeTec Access-App aller Benutzer aktualisiert den Inhalt automatisch alle 30 Minuten.

Obwohl es ähnliche Produkte auf dem Markt gibt, gibt es Unterschiede, die wir hervorheben müssen. Das Aussehen könnte ähnlich sein, aber wenn das Schloss ein Stromgerät / eine Türsteuerung benötigt, um die Türen zu sichern, bedeutet dies, dass die passenden Algorithmen und Zugriffsregeln immer noch in dem Gerät / Türcontroller gespeichert sind. Wenn sich Benutzer in einer Mobile App anmelden, verwandelt sich das Smartphone in eine Zugangskarte, wodurch die Benutzer die Karten-ID zur Überprüfung über ihr Smartphone an den Geräte- / Türcontroller senden können. Bei dieser Art von Entwurf stellt der Hersteller Ihnen einfach eine neue Berechtigung zur Verfügung, anstatt Ihnen eine neue Lösung anzubieten.

Es gibt Hersteller, die die Mobile App entwickeln, um die Benutzer- und Smartphone-Informationen (z. B. Benutzername und IMEI-ID) an einen Cloud-Server zu senden, und der Cloud-Server authentifiziert die Informationen mit seiner Datenbank. Wenn der Resident zugreifen darf, sendet der Cloud-Server einen Entsperrbefehl an den Leser / Controller der Zugriffskontrolle. Dieser Arbeitsmechanismus ist sicher, aber die Bewohner müssen warten, bevor ein Zugang gewährt wird. Und die Geschwindigkeit beruht auf den mobilen Daten des Smartphones und der Internetverbindung. Daher müssen Installateure rechtfertigen, dass das mobile Datennetzwerk des Smartphones stark ist, bevor sie das System an einem Ort installieren können, sonst werden die Benutzer niemals in der Lage sein, die Tür zu entsperren. Es gibt Systeme, die WiFi-Verbindung auf dem Kommunikationskanal zwischen Smartphone und Access Controller verwenden. WiFi ist eine gängige Verbindung im Smartphone, aber es kann nicht besser als Bluetooth. Daher müssen Benutzer das Smartphone so konfigurieren, dass sie sich jedes Mal mit dem WLAN für die Zugangskontrolle verbinden, wenn sie Zugriff darauf erhalten möchten. Ebenso ist die WLAN-Abdeckung weit reichend und bietet Hackern die Möglichkeit, den Befehl abzufangen.