Le mécanisme de travail TimeTec Access utilise la technologie cloud, dans laquelle un serveur cloud TimeTec Access est conçu pour que les administrateurs système puissent créer des comptes de connexion d'utilisateurs en utilisant des adresses électroniques valides. Sur le serveur cloud, l’administrateur système peut configurer la liste des dispositifs de contrôle d’accès (TimeTec BLE-5) déjà installés sur les portes et configurer leurs règles d’accès en fonction de l’heure, de la fonction anti-retour et etc. est meilleur que le logiciel exécuté sur un ordinateur Windows, car:

Optimiser la puissance de calcul

Lorsque l'administrateur système utilise un logiciel de contrôle d'accès basé sur PC, il doit vérifier les spécifications / spécifications minimales du logiciel avant de pouvoir acheter un ordinateur pour l'installer et l'exécuter. En effet, le logiciel de contrôle d'accès nécessite une grande puissance de calcul pour gérer la masse d'utilisateurs / de données, les règles d'accès compliquées et les processus de surveillance. Le lecteur / contrôleur de contrôle d'accès génère de nombreux enregistrements d'accès d'utilisateurs. Lorsque vous utilisez un logiciel basé sur le cloud, l'administrateur du système a uniquement besoin d'un ordinateur, d'un navigateur Web et d'une connexion Internet pour utiliser le même logiciel dans le système basé sur un nuage. Il / elle peut alors profiter de toutes les fonctionnalités de la version PC dans le système basé sur le cloud et ne pas avoir à se soucier de la puissance de traitement du serveur cloud, car le fournisseur de serveur cloud peut le fournir à la demande. D'autre part, le fabricant du système de contrôle d'accès paiera pour l'utilisation, afin de s'assurer que l'administrateur du système exploite parfaitement le logiciel de contrôle d'accès.

Accès depuis n'importe où et à tout moment

L'administrateur du système ne doit plus être présent sur l'ordinateur à l'intérieur du bureau de gestion pour utiliser le logiciel de contrôle d'accès. L'administrateur système peut se connecter au compte du serveur cloud via un ordinateur portable ou une tablette avec accès à Internet. Cela donne de la souplesse à l'administrateur du système dans l'accomplissement de ses tâches. Par exemple, la direction souhaite examiner les enregistrements d’accès à la porte principale; par conséquent, l'administrateur du système peut le générer à partir du serveur cloud en quelques secondes. De même, l'administrateur du système peut également autoriser l'administrateur de sécurité à se connecter au serveur cloud pour surveiller le trafic humain au niveau de la porte principale.

Protection et sécurité vers les logiciels et bases de données

Lors de l'utilisation du logiciel de contrôle d'accès sur un ordinateur, l'administrateur du système doit s'assurer que le système est protégé par un mot de passe, exempt de virus et que sa base de données est sauvegardée. Ceci afin d'éviter toute connexion non autorisée pouvant compromettre la base de données. Une sauvegarde fréquente de la base de données peut garantir une perte de données minimale lorsque le système / la base de données est corrompu. Cependant, la sauvegarde de ces fichiers de sauvegarde de base de données soulèvera un autre problème.

Lors de la sauvegarde des données et des informations sur le cloud, la protection et la sécurité des données constituent la première préoccupation. Par conséquent, il est important que le fabricant du système de contrôle d'accès choisisse le fournisseur de serveur cloud approprié. Cela dit, Amazon est l’un des meilleurs fournisseurs de services de serveurs Cloud qui peuvent offrir une excellente protection et sécurité des données à leurs clients. Lorsque les données ne sont plus stockées dans un ordinateur du bureau de gestion, la communauté résidentielle n’a pas à se soucier des pannes matérielles, volées ou endommagées.

Maintenance et mise à niveau faciles

Lorsque le logiciel de contrôle d'accès est installé sur un ordinateur, la maintenance et la mise à niveau du logiciel doivent être effectuées sur le site. Dans de nombreux cas, la mise à niveau du logiciel échoue en raison des spécifications matérielles de l'ordinateur. Dans de tels cas, l'administrateur système doit accepter le logiciel sans autres mises à jour ou compléter le budget pour acheter un nouvel ordinateur.

Ce problème ne se produit pas lorsque le logiciel de contrôle d'accès est exécuté sur un serveur cloud. Lorsque le système de contrôle d'accès est hébergé sur un serveur cloud, le fabricant peut mettre à jour le système à une heure programmée. Ainsi, les communautés résidentielles n'ont pas besoin de s'inquiéter des spécifications du matériel informatique et des mises à jour logicielles lors de l'utilisation du logiciel basé sur le cloud.

Un système en ligne avec plus de possibilités

Le logiciel de contrôle d'accès basé sur Windows stocke tout dans la base de données, qui est isolée de l'autre système / logiciel. Pour permettre la liaison de la base de données avec l’autre logiciel / système, il faut le faire via le réseau local. Cela provoque le système hors ligne, isolé et le manque d'intégration avec un système tiers.

Lors de l'utilisation d'un logiciel de contrôle d'accès sur un serveur cloud, la base de données se trouve sur un serveur cloud. Par conséquent, le fabricant peut développer des API ou des SDK, en tant que canaux de communication pour le système tiers afin de les intégrer au logiciel. Par exemple, un logiciel d'assistance au temps basé sur le cloud peut se connecter au logiciel de contrôle d'accès basé sur le cloud via un SDK, afin de collecter les enregistrements d'accès et de générer des données de présence. Un développeur d'applications mobiles peut développer une application et la connecter au logiciel de contrôle d'accès basé sur le cloud pour générer des rapports ou surveiller tous les accès. En tant que tel, l'exécution d'un logiciel de contrôle d'accès sur un serveur cloud le transforme en une base de données ouverte pouvant être intégrée à un système tiers.

Le logiciel basé sur le cloud est une plate-forme permettant à l'administrateur du système de configurer et de gérer le logiciel de contrôle d'accès. Cependant, le serveur cloud ne doit effectuer aucune opération de vérification, même si certains développeurs ont conçu le serveur cloud pour effectuer cette vérification.

Cela dit, il s’agit normalement d’une vérification sur un serveur cloud. Un appareil installé à une porte numérise et analyse les données d'un utilisateur qui lui envoie la carte. L'appareil envoie ensuite les données au serveur cloud via Internet et le serveur cloud vérifie les données avec son stockage. Si les données de la carte sont valides, le serveur cloud continuera à vérifier l'autorisation d'accès à la porte. Lorsque le serveur cloud confirme tout, il renvoie les données à l'appareil et le périphérique autorise à son tour l'accès au titulaire de la carte.

Ce processus, bien que sécurisé, génère une charge de travail excessive sur le serveur cloud. Pour faire face aux processus de vérification, le fabricant devra payer davantage au fournisseur de services de serveur en nuage et acheter plus de puissance de calcul. À la fin de la journée, le coût reviendra à la communauté résidentielle. La vitesse de traitement devrait être la deuxième préoccupation car le processus d'envoi et de retour est effectué via Internet, qui dépend fortement des sites et des fournisseurs de services. La troisième préoccupation est la disponibilité de la connexion Internet. Pour un nouveau bureau ou bâtiment, la performance de la connexion Internet est généralement inférieure au pair.

Par conséquent, pour utiliser un logiciel de contrôle d'accès sur un serveur Cloud, le propriétaire du bureau ou du bâtiment doit considérer Edge computing comme la solution secondaire. Nous discuterons plus de détails plus tard.

Cependant, gardez à l'esprit que lorsque vous utilisez un navigateur Web pour exécuter un logiciel, cela ne signifie pas nécessairement que vous utilisez un logiciel basé sur le cloud, car le logiciel pourrait plutôt être un système Web. Il existe des fabricants de systèmes de contrôle d’accès qui reconstruisent le logiciel Windows de contrôle d’accès en un logiciel Web. Un logiciel basé sur le Web est mieux comparé au logiciel basé sur Windows; mais pourtant, il n’est pas près du logiciel basé sur le cloud. Le système nécessite toujours un ordinateur avec de meilleures spécifications matérielles à installer, et il nécessite une connexion au réseau local de la communauté résidentielle, principalement le bureau de gestion. Globalement, cela lui donne une impression de «nuage», mais il ne peut pas servir l’objectif du cloud computing. L'administrateur du système, quant à lui, devra toujours s'inquiéter de:

| • |

Les spécifications de l'ordinateur pour installer le logiciel. |

| • |

La protection et la sécurité du logiciel et de la base de données |

| • |

Le système hors ligne |

Edge Computing est conçu pour réduire la charge de travail du serveur cloud, résoudre les problèmes de latence et améliorer les performances du système. Smartphone est le gadget le plus approprié pour ce faire. Nous portons et utilisons une application mobile pour smartphone presque tout le temps dans notre vie quotidienne et presque tout le monde en a une (certains peuvent en avoir deux ou plus).

Dans le système de contrôle d'accès IoT TimeTec Access, une application mobile pour smartphone sert trois objectifs:

Comme identifiant de contrôle d'accès

Un administrateur crée un nom d'utilisateur de connexion et un mot de passe à partir des adresses électroniques des utilisateurs pour leur permettre de se connecter à l'application mobile TimeTec Access. Sur le marché actuel, si vous êtes un utilisateur d'iPhone et que vous avez votre compte iCloud; pour les utilisateurs d'Android, un compte Google et ces 2 comptes peuvent être utilisés pour s'inscrire sur le serveur cloud TimeTec Access. Cependant, l'administrateur du système peut utiliser les e-mails de travail des utilisateurs pour enregistrer un compte également. L'application mobile TimeTec Access télécharge dans son stockage les règles d'accès individuelles et les autorisations attribuées par l'administrateur système du serveur cloud TimeTec Access. Par conséquent, chaque fois que l'utilisateur se connecte à l'application mobile TimeTec Access, il récupère les règles d'accès ou l'autorisation de l'utilisateur et constitue les informations d'identification de l'utilisateur individuel.

Pour effectuer le calcul des règles d'accès ou des autorisations

Nous savons que le lecteur / contrôleur de contrôle d’accès comporte un microprocesseur et un microprogramme, avec le calcul / la formule de contrôle d’accès à l’intérieur du microprogramme. Le lecteur / contrôleur de contrôle d'accès valide d'abord les informations d'identification de l'utilisateur avant d'effectuer un calcul pour autoriser les utilisateurs à y accéder. Avec une grande puissance de calcul dans le smartphone, les processus de validation et de calcul peuvent être migrés vers l'application mobile TimeTec. Par conséquent, l'application mobile TimeTec Access devient le contrôleur d'accès pour chaque utilisateur. Contrairement aux lecteurs / contrôleurs de contrôle d'accès conventionnels, qui stockent des milliers d'utilisateurs et d'informations d'identification; pour l'application mobile TimeTec Access, il ne sert que le résident qui s'est connecté.

Pour envoyer la commande de déverrouillage au périphérique IoT

Le lecteur / contrôleur de contrôle d'accès est responsable du mécanisme de déverrouillage en termes de barrière, de porte et de tourniquet. L'application mobile TimeTec Access est conçue pour envoyer une commande de déverrouillage au TimeTec BLE-5 et le TimeTec BLE-5 émet son signal pour ouvrir la barrière, la porte et le tourniquet. L'application mobile TimeTec Access peut également envoyer la commande de déverrouillage via Bluetooth, car il s'agit de la méthode de connexion la plus courante pour la plupart des smartphones.

Désormais, le smartphone et l'application mobile TimeTec Access sont devenus les identifiants et le contrôleur de contrôle d'accès et sont uniques pour chaque utilisateur. Cette nouvelle conception du système offre plus de flexibilité que le système de contrôle d'accès actuel, où l'administrateur peut gérer l'accessibilité des utilisateurs par barrière, porte ou portail via un portail Web.

L'administrateur du système peut également créer un laissez-passer temporaire pour permettre aux visiteurs d'accéder à une date et une heure spécifiques. Grâce à cette méthode, le visiteur doit se connecter à l'application mobile TimeTec Access afin de recevoir les droits d'accès. Par exemple, un propriétaire de maison peut autoriser sa nièce à lui rendre visite au cours de la semaine, tous les jours de 10 h à 14 h pendant son voyage d’affaires à l’étranger. Le propriétaire de la maison devra alors informer l'administrateur du système pour créer un compte visiteur sur le serveur cloud et envoyer un laissez-passer temporaire à la nièce via l'application.

En matière de contrôle d'accès, la sécurité passe toujours en premier. 4 couches de protection sont appliquées à l'application mobile TimeTec Access et à TimeTec BLE-5 pour garantir sa sécurité:

Identifiants de connexion

Comme l'application mobile TimeTec Access fonctionne comme un contrôleur principal pour l'ensemble du système, les utilisateurs peuvent ajouter ou gérer des utilisateurs et des autorisations d'accès. L'application mobile TimeTec Access exige donc que les utilisateurs se connectent en insérant leur nom d'utilisateur (adresse électronique valide) et leur mot de passe avant de l'utiliser. De plus, les identifiants de connexion sont stockés et vérifiés sur le serveur cloud pour améliorer davantage l'aspect de sécurité.

Cryptage sur la commande d'application mobile

Afin de sécuriser tous les trafics entre TimeTec BLE-5 et le smartphone, nous appliquons le chiffrement pour sécuriser toutes les commandes envoyées par le smartphone au TimeTec BLE-5. Le cryptage utilisé est l'AES 256 bits pour empêcher tout pirate de s'introduire dans le système.

Communication Bluetooth sécurisée

Outre le cryptage des données, nous avons également ajusté la portée Bluetooth ou l’antenne Bluetooth du TimeTec BLE-5 pour empêcher les personnes non autorisées du Bluesnarfing sur le TimeTec BLE-5. Par exemple, si un smartphone doit être connecté à TimeTec BLE-5, les utilisateurs doivent se trouver à moins de 1 ou 2 mètres du TimeTec BLE-5 afin d’empêcher les intrus d’écouter la connexion Bluetooth. Cela dit, il est donc important que chaque utilisateur comprenne la technologie et les risques encourus lors de son utilisation pour une meilleure expérience utilisateur.

Identifiant mobile (identifiant mobile)

Le deuxième niveau de protection est l'ID mobile. Fondamentalement, lorsque les utilisateurs se connectent pour la première fois à l'application mobile TimeTec Access, l'application mobile capturera et générera ensuite un identifiant unique appelé identifiant mobile (identifiant mobile) associé au compte de l'utilisateur. Par conséquent, si les utilisateurs se connectent à un autre smartphone avec les mêmes identifiants de connexion, le serveur cloud bloque à son tour le processus de connexion lorsqu'il détecte une modification de l'ID mobile. Par conséquent, les utilisateurs devront insérer un code de couplage envoyé par le serveur cloud dans leur compte de messagerie enregistré, s'ils souhaitent se connecter via un nouveau smartphone.

En dehors de cela, les utilisateurs peuvent uniquement se connecter à un seul compte à tout moment via l'application mobile TimeTec Access. Un seul compte n'est pas accessible via deux smartphones. Si un utilisateur se connecte à un nouveau smartphone, l'application mobile TimeTec Access demande à l'utilisateur d'insérer un code de confirmation. Le serveur cloud enverra alors le code de confirmation à l'adresse e-mail enregistrée de l'utilisateur pour confirmation et sécurité.

Tel que discuté, l'application mobile TimeTec Access téléchargera toutes les règles d'accès et la permission après que les résidents s'y soient connectés. L'application mobile TimeTec Access peut alors déterminer où l'utilisateur peut accéder sans vérifier avec le serveur cloud. Ceci est très important lorsque l'utilisateur se trouve dans un parking en sous-sol ou dans un hall d'ascenseur car il peut toujours utiliser l'application mobile TimeTec Access même si le réseau de données mobile est faible. Cependant, le mode hors ligne présente également des inconvénients pour le système. Si l'administrateur du système empêche un utilisateur d'accéder à un espace et que l'utilisateur a activé le mode avion pour son smartphone, le serveur cloud TimeTec Access ne peut donc pas mettre à jour l'autorisation de blocage sur le compte de l'utilisateur. Cependant, il existe un paramètre pour «Autoriser la durée hors ligne» dans le serveur cloud TimeTec Access, qui configure l'application mobile TimeTec Access pour vérifier et mettre à jour son contenu en fonction de l'intervalle de temps. Par exemple, l'administrateur système configure une durée de 30 minutes hors ligne et l'application mobile TimeTec Access de tous les utilisateurs met à jour son contenu automatiquement toutes les 30 minutes.

Bien qu'il existe des produits similaires sur le marché, il existe des différences que nous devons mettre en évidence. L'aspect peut être similaire, mais si le verrou nécessite un contrôleur de périphérique / porte pour sécuriser les portes, cela signifie que les algorithmes correspondants et les règles d'accès sont toujours stockés dans le contrôleur de périphérique / porte. Par conséquent, lorsque les utilisateurs se connectent à une application mobile, il transforme le smartphone en carte d’accès, permettant ainsi aux utilisateurs d’envoyer l’identifiant de la carte au contrôleur de l’appareil / porte pour vérification via leur smartphone. Pour ce type de conception, le fabricant vous fournit simplement un nouveau justificatif d'identité au lieu de vous fournir une nouvelle solution.

Certains fabricants développent l'application mobile pour envoyer les informations relatives à l'utilisateur et au smartphone (par exemple, nom d'utilisateur et identifiant IMEI) à un serveur cloud, et le serveur cloud authentifie les informations avec sa base de données. Si le résident est autorisé à accéder, le serveur cloud enverra alors une commande de déverrouillage au lecteur / contrôleur de contrôle d'accès. Ce mécanisme de travail est sécurisé mais les résidents devront attendre avant qu'un accès soit accordé. Et la vitesse repose sur les données mobiles du smartphone et la connexion Internet. Ainsi, les installateurs doivent justifier que le réseau de données mobiles du smartphone est puissant avant de pouvoir installer le système sur un site, sinon les utilisateurs ne pourront jamais déverrouiller la porte. Certains systèmes utilisent une connexion WiFi sur le canal de communication entre le smartphone et le contrôleur d'accès. Le WiFi est une connexion courante dans les smartphones, mais il ne peut pas être plus performant que Bluetooth. En tant que tel, les utilisateurs doivent configurer le smartphone pour se connecter au WiFi de contrôle d'accès chaque fois qu'ils souhaitent avoir accès. De même, la plupart des couvertures Wi-Fi ont une portée considérable, ce qui permet aux pirates d’intercepter la commande.

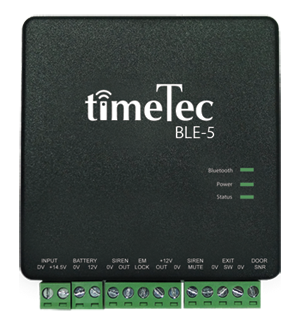

TimeTec BLE-5 est conçu pour contrôler le mécanisme de déverrouillage des barrières, des portes et des tourniquets. Le TimeTec BLE-5 est un matériel moins puissant car il ne stocke aucune information utilisateur et ne conserve aucune règle d’accès. Au lieu de cela, il ne fait qu'allumer la serrure électronique, les barrières ou les tourniquets pour maintenir le point d'accès fermé en permanence. De plus, il se connecte également au capteur magnétique ou au capteur de porte pour surveiller l'état de la porte. Au cas où la porte ne serait pas fermée ou forcée, le TimeTec BLE-5 capturera et enregistrera les données dans sa mémoire.

TimeTec BLE-5 dispose d'un module WiFi pour qu'ils soient constamment connectés au serveur AWS IoT. Une fois que l'administrateur du système a terminé la configuration sur le serveur cloud TimeTec Access, il envoie les règles d'accès à TimeTec BLE-5. De l’autre côté, le TimeTec BLE-5 mettra à jour l’état vers le serveur cloud via Internet.

De plus, le composant TimeTec BLE-5 réduit considérablement les coûts matériels et simplifie l'installation. Il se compose d'un module d'horloge en temps réel et d'un nouvel algorithme d'appariement, qui permet de valider la commande de déverrouillage avant de déverrouiller la serrure électromagnétique, le pêne dormant, le tourniquet et la barrière. Ce mécanisme de vérification du temps dans le TimeTec BLE-5 est également conçu pour vérifier la date et l'heure du smartphone de l'utilisateur. En outre, cette fonctionnalité peut empêcher les utilisateurs de modifier les données et l'heure du smartphone car, à mesure que le smartphone envoie la commande / étage de commande de déverrouillage, il envoie également la date et l'heure du smartphone. Le TimeTec BLE-5 peut donc rejeter la demande si la date et l'heure de l'horloge sont différentes de la date et de l'heure du smartphone.

TimeTec BLE-5 ne fonctionne qu'avec les smartphones contenant l'application mobile TimeTec Access. En substance, ils communiquent via Bluetooth, techniquement la communication MESH qui est similaire au mécanisme de travail Bluetooth Beacon et se diffuse tout le temps. Ainsi, lorsqu'un utilisateur utilise l'application mobile TimeTec Access, il «écoutera la diffusion TimeTec BLE-5» et déterminera son identifiant (barrière, porte ou tourniquet). Lorsque l'utilisateur appuie sur un bouton de l'application mobile TimeTec Access, le smartphone diffuse à son tour une commande cryptée via Bluetooth dans laquelle seul le TimeTec BLE-5 concerné qui comprend la commande exécute l'action, par exemple le déverrouillage de la barrière ou de la porte.

Le TimeTec BLE-5 se connecte en permanence au serveur Cloud TimeTec et le WiFi est utilisé comme canal de communication car le WiFi est le canal de communication le plus stable et le plus commun.

Le scénario de mise en œuvre

Le premier exemple d’installation de TimeTec BLE-5 se trouve au niveau de la barrière. Ce faisant, l'administrateur système doit attribuer une autorisation d'accès pour permettre aux utilisateurs de pénétrer dans le composé. Cela dit, l'autorisation doit être limitée en raison de l'espace de stationnement; Par conséquent, dans ce scénario, seules 200 utilisateurs peuvent utiliser l'application mobile TimeTec Access pour ouvrir la barrière. Pour le reste des utilisateurs, ils ne peuvent donc pas débloquer la barrière via leur application mobile TimeTec Access.

Le conducteur avec un smartphone est à l'intérieur de la voiture

Le conducteur avec un smartphone est à l'intérieur de la voiture

IoT devide installe à l'intérieur du col de cygne

IoT devide installe à l'intérieur du col de cygne

Le conducteur avec un smartphone est à l'intérieur de la voiture

Le conducteur avec un smartphone est à l'intérieur de la voiture

Figure 36: Scénario d'accès au véhicule

Le second exemple concerne les tourniquets. Normalement, des tourniquets sont installés pour empêcher les personnes non autorisées d'accéder à la zone. Lorsque le TimeTec BLE-5 est installé dans le tourniquet; au lieu de cartes / empreintes digitales / mot de passe, tous les utilisateurs peuvent désormais utiliser leur application mobile pour accéder au tourniquet.

TimeTec BLE-5 s'installe à l'intérieur du tourniquet et de son contrôleur

Figure 37: Scénario d'accès des visiteurs

Lorsque vous installez TimeTec BLE-5 sur les portes, le système de verrouillage est contrôlé par le TimeTec BLE-5, comme illustré dans le schéma ci-dessous:

Figure 39: Schéma d'installation de TimeTec BLE-5

Figure 39: Schéma d'installation de TimeTec BLE-5

Les utilisateurs n'utiliseraient plus les empreintes digitales, les cartes ou les mots de passe pour déverrouiller les portes, mais utiliseraient plutôt leur application mobile TimeTec Access. Ce TimeTec BLE-5 peut être appliqué pour restreindre l'accès des utilisateurs à une zone sécurisée, ce qui nécessite une autorisation.

Le système de contrôle d'accès IoT et la gestion des données

Lorsque le système est installé sur le serveur cloud TimeTec Access, l'administrateur du système peut gérer le système de n'importe où, à tout moment, sur n'importe quel ordinateur ou tablette, tant que l'ordinateur ou la tablette est connecté à Internet. Cette flexibilité permet à l'administrateur du système de fonctionner efficacement et d'affecter un administrateur de niveau secondaire à la connexion et à la gestion du système.

La gestion des informations d'identification des utilisateurs devient facile car elle n'est plus liée à des informations d'identification physiques ou à des informations d'identification biométriques. Cela réduit également le coût ou la charge pour la direction et les résidents lors de la réservation ou de la réservation des installations.

Le mécanisme de flux de données est consolidé, ce qui permet à TimeTec BLE-5 d'être installé sur tous les points d'accès et de toujours signaler l'état (activé, désactivé, ouvert, fermé, etc.) au serveur cloud TimeTec Access. L'administrateur système peut ensuite configurer des règles de surveillance. Par exemple, lorsqu'une porte de l'installation n'est pas fermée, le système doit envoyer une notification à l'administrateur de l'installation. Par conséquent, il n'est plus nécessaire d'affecter un agent de sécurité à une surveillance constante.

Tous les utilisateurs entrant et sortant des enregistrements de tous les points d'accès sont téléchargés sur le serveur cloud TimeTec Access tandis que les enregistrements sont conservés dans la base de données du serveur cloud et prêts à être examinés et exportés à tout moment. Plus important encore, la base de données du serveur cloud est plus sécurisée que toute base de données informatique.