El mecanismo de trabajo TimeTec Access utiliza tecnología en la nube, por lo que un servidor en la nube TimeTec Access está diseñado para que los administradores del sistema creen cuentas de inicio de sesión de los usuarios mediante el uso de direcciones de correo electrónico válidas. En el servidor de la nube, el administrador del sistema puede configurar la lista de dispositivos de control de acceso (TimeTec BLE-5) que ya se han instalado en las puertas, así como configurar sus reglas de acceso por tiempo, anti passback y etc. Un software basado en la nube es mejor que el software que se ejecuta en una computadora con Windows, porque:

Optimizar el poder de cálculo

Cuando el administrador del sistema utiliza un software de control de acceso basado en PC, necesita verificar los requisitos / especificaciones mínimos del software antes de que pueda comprar una computadora para instalarlo y ejecutarlo. Esto se debe a que el software de control de acceso requiere una gran potencia de computación para manejar la gran cantidad de usuarios / datos, las complicadas reglas de acceso y los procesos de monitoreo. El lector / controlador de control de acceso genera una gran cantidad de registros de acceso de los usuarios. Cuando se utiliza un software basado en la nube, el administrador del sistema solo necesita una computadora, un navegador web y una conexión a Internet para usar el mismo software en el sistema basado en la nube. Luego puede disfrutar de todas las características como la versión para PC dentro del sistema basado en la nube y no necesita preocuparse por el poder de procesamiento del servidor en la nube, ya que el proveedor del servidor en la nube puede proporcionarlo bajo demanda. Por otro lado, el fabricante del sistema de control de acceso pagará por el uso, para garantizar que el administrador del sistema opere el software de control de acceso a la perfección.

Acceso desde cualquier lugar en cualquier momento

El administrador del sistema ya no tiene que estar presente en la computadora dentro de la oficina de administración para usar el software de control de acceso. El administrador del sistema puede iniciar sesión en la cuenta del servidor en la nube a través de cualquier computadora portátil o tableta con acceso a Internet. Esto le da flexibilidad al administrador del sistema para completar sus tareas. Por ejemplo, la administración quiere revisar los registros de acceso para la Puerta Principal; por lo tanto, el administrador del sistema puede generarlo desde el servidor de la nube en fracciones de segundo. Del mismo modo, el administrador del sistema también puede permitir que el administrador de seguridad inicie sesión en el servidor en la nube para monitorear el tráfico humano en la puerta principal y el administrador de seguridad puede usar una tableta para realizar la supervisión en lugar de sentarse frente a la computadora.

Protección y seguridad para software y base de datos

Cuando se utiliza el software de control de acceso en una computadora, el administrador del sistema debe asegurarse de que el sistema esté protegido con contraseña, sin virus y con una copia de seguridad de la base de datos. Esto es para evitar cualquier inicio de sesión no autorizado que pueda poner en peligro la base de datos. La copia de seguridad frecuente de la base de datos puede garantizar una pérdida de datos mínima cuando el sistema / base de datos está dañado. Sin embargo, la custodia de estos archivos de respaldo de la base de datos generará otro problema.

Al guardar datos e información en la nube, la primera preocupación es la protección y seguridad de los datos. Por lo tanto, es importante que el fabricante del sistema de control de acceso elija el proveedor de servidor de nube correcto. Dicho esto, Amazon es uno de los mejores proveedores de servicios de servidor en la nube que puede proporcionar una excelente protección de datos y seguridad para sus clientes. Cuando los datos ya no se almacenan dentro de una computadora en la oficina de administración, la comunidad residencial no tiene que preocuparse por fallas de hardware, robados o dañados.

Mantenimiento y actualización sencillos

Cuando el software de control de acceso se instala en una computadora, cualquier actualización y mantenimiento de software debe realizarse en el sitio. En muchos casos, la actualización del software falla debido a las especificaciones del hardware de la computadora. En casos como este, el administrador del sistema debe aceptar el software sin más actualizaciones o recargar el presupuesto para comprar una computadora nueva.

Este problema no ocurriría cuando el software de control de acceso se ejecuta en un servidor en la nube. Cuando el sistema de control de acceso está alojado en un servidor en la nube, el fabricante puede actualizar el sistema a una hora programada. Por lo tanto, las comunidades residenciales no necesitan preocuparse por las especificaciones de hardware de la computadora y las actualizaciones de software cuando utilizan el software basado en la nube

Un sistema en línea con más posibilidades

El software de control de acceso basado en Windows almacena todo dentro de la base de datos, que está aislada del otro sistema / software. Para permitir la vinculación de la base de datos con el otro software / sistema, debe hacerse a través de la red de área local. Esto hace que el sistema esté desconectado, aislado y sin integración con un sistema de terceros.

Cuando se utiliza un software de control de acceso en un servidor en la nube, la base de datos se encuentra en un servidor en la nube. Por lo tanto, el fabricante puede desarrollar API o SDK, como canales de comunicación para que el sistema de terceros se integre con el software. Por ejemplo, un software de asistencia de tiempo basado en la nube puede conectarse al software de control de acceso basado en la nube a través de un SDK, para recopilar los registros de acceso y generar datos de asistencia. Un desarrollador de aplicaciones móviles puede desarrollar una aplicación y conectarla al software de control de acceso basado en la nube para generar informes o monitorear todos los accesos. Como tal, ejecutar un software de control de acceso en un servidor en la nube lo convierte en una base de datos abierta que se puede integrar con un sistema de terceros.

El software basado en la nube es una plataforma para que el administrador del sistema configure y administre el software de control de acceso. Sin embargo, el servidor en la nube no debe realizar ninguna operación de verificación, aunque hay desarrolladores que diseñaron el servidor en la nube para realizar dicha verificación.

Dicho esto, esta es normalmente la forma en que se produce una verificación en un servidor de la nube. Un dispositivo instalado en una puerta escaneará y analizará los datos de un usuario que agita la tarjeta. El dispositivo luego envía los datos al servidor de la nube a través de Internet, y el servidor en la nube verifica los datos con su almacenamiento. Si los datos de la tarjeta son válidos, el servidor de la nube continuará verificando el permiso de acceso para la puerta. Cuando el servidor de la nube lo confirma todo, devolverá los datos al dispositivo y el dispositivo otorgará acceso al titular de la tarjeta.

Este proceso es seguro, pero genera una carga de trabajo excesiva en el servidor de la nube. Para hacer frente a los procesos de verificación, el fabricante deberá pagar más al proveedor de servicios del servidor en la nube y comprar más potencia informática. Al final del día, el costo volverá a la comunidad residencial. La velocidad de procesamiento debería ser la segunda preocupación, ya que el proceso de envío y devolución se completa a través de Internet, que depende mucho de las ubicaciones y los proveedores de servicios. La tercera preocupación es la disponibilidad de la conexión a Internet. Para las nuevas oficinas o edificios, el rendimiento de la conexión a Internet suele ser inferior a la media.

Por lo tanto, para utilizar el software de control de acceso en un servidor en la nube, la oficina o el propietario del edificio debe considerar Edge computing como la solución secundaria. Discutiremos más detalles más adelante.

Sin embargo, tenga en cuenta que cuando utiliza un navegador web para ejecutar un software, esto no significa necesariamente que esté utilizando un software basado en la nube, ya que el software podría ser un sistema basado en la web. Existen fabricantes de sistemas de control de acceso que reconstruyen el software de control de acceso basado en Windows en un software basado en la web. Un software basado en web es mejor en comparación con el software basado en Windows; pero, sin embargo, no está cerca del software basado en la nube. El sistema aún requiere una computadora con mejores especificaciones de hardware para instalar, y requiere una conexión a la red de área local en la comunidad residencial, principalmente la oficina de administración. Con todo, proporciona la sensación de "nube", pero no puede cumplir el propósito de la computación en la nube. El administrador del sistema, por otro lado, todavía tendrá que preocuparse por:

| • |

Las especificaciones de la computadora para instalar el software. |

| • |

La protección y seguridad del software y la base de datos |

| • |

El sistema fuera de línea |

Edge Computing está diseñado para reducir la carga de trabajo del servidor en la nube, resolver la latencia y mejorar el rendimiento del sistema. El teléfono inteligente es el gadget más adecuado para hacer esto. Llevamos y usamos la aplicación móvil para teléfonos inteligentes casi todo el tiempo en nuestra vida diaria y casi todo el mundo tiene uno (algunos pueden tener dos o más).

En TimeTec Access IoT Access Control System, una aplicación móvil para teléfono inteligente sirve 3 propósitos:

Como credencial de control de acceso

Un administrador crea un nombre de usuario de inicio de sesión y una contraseña de las direcciones de correo electrónico de los usuarios para permitirles iniciar sesión en la aplicación móvil TimeTec Access. En el mercado actual, si usted es un usuario de iPhone, y tiene su cuenta de iCloud; para los usuarios de Android, una cuenta de Google, y estas 2 cuentas se pueden usar para registrarse en el servidor de la nube TimeTec Access. Sin embargo, el administrador del sistema puede usar los correos electrónicos de trabajo de los usuarios para registrar la cuenta también. La aplicación móvil TimeTec Access descarga las reglas de acceso individual y los permisos asignados por el administrador del sistema en el servidor de la nube TimeTec Access en su almacenamiento. Por lo tanto, cada vez que el usuario inicia sesión en la aplicación móvil TimeTec Access, recupera las reglas o permisos de acceso del usuario y es la credencial para el usuario individual.

Para realizar el cálculo de las reglas de acceso o permisos

Sabemos que el lector / controlador de control de acceso lleva microprocesador y firmware, con el cálculo / fórmula de control de acceso dentro del firmware. El lector / controlador de control de acceso valida primero la credencial del usuario antes de realizar un cálculo para autorizar el acceso de los usuarios. Con una gran potencia informática en el teléfono inteligente, los procesos de validación y cálculo se pueden migrar a la aplicación móvil TimeTec. Por lo tanto, la aplicación móvil TimeTec Access se convierte en el controlador de acceso para cada usuario. A diferencia de los lectores / controladores de control de acceso convencionales, que almacenan miles de usuarios y credenciales; para la aplicación móvil TimeTec Access, solo sirve al residente que inició sesión.

Para enviar un comando de desbloqueo al dispositivo de IoT

El lector / controlador de control de acceso está a cargo del mecanismo de desbloqueo de bloqueo en términos de barrera, puerta y torniquete. La aplicación móvil TimeTec Access está diseñada para enviar un comando de desbloqueo al TimeTec BLE-5, y el TimeTec BLE-5 muestra su señal para abrir la barrera, puerta y torniquete. La aplicación móvil TimeTec Access también puede enviar el comando de desbloqueo a través de Bluetooth porque es el método de conexión más común para la mayoría de los teléfonos inteligentes.

Ahora, el teléfono inteligente y la aplicación móvil TimeTec Access se han convertido en las credenciales y el controlador de control de acceso, además de ser únicos para cada usuario. Este nuevo diseño de sistema proporciona más flexibilidad que el sistema de control de acceso actual, donde el administrador puede gestionar la accesibilidad del usuario por barrera, puerta o puerta a través de un portal web.

El administrador del sistema también puede crear un pase temporal para permitir el acceso de los visitantes en una fecha y hora específicas. A través de este método, se requiere que el visitante inicie sesión en la aplicación móvil TimeTec Access para recibir los derechos de acceso. Por ejemplo, el propietario de una casa puede permitir que su sobrina lo visite durante la semana, todos los días de 10:00 a.m. a 2:00 p.m. durante su viaje de negocios al extranjero. El propietario de la casa deberá informar al administrador del sistema para crear una cuenta de visitante en el servidor de la nube y enviar un pase temporal a la sobrina a través de la aplicación.

Cuando se trata de control de acceso, la seguridad siempre es lo primero. Hay 4 capas de protección aplicadas a la aplicación móvil TimeTec Access y TimeTec BLE-5 para garantizar su seguridad:

Credenciales de acceso

Dado que la aplicación móvil TimeTec Access funciona como un controlador principal para todo el sistema, mediante el cual las personas pueden agregar o administrar usuarios y acceder a los permisos; la aplicación móvil TimeTec Access requiere que los usuarios inicien sesión insertando su nombre de usuario (dirección de correo electrónico válida) y contraseña antes de usarlo. Además, las credenciales de inicio de sesión se almacenan y verifican en el servidor de la nube para aumentar aún más el aspecto de seguridad.

Encriptación en el comando de aplicación móvil

Para asegurar todos los tráficos entre TimeTec BLE-5 y el teléfono inteligente, aplicamos el cifrado para asegurar todos los comandos enviados por el teléfono inteligente al TimeTec BLE-5. El cifrado utilizado es AES de 256 bits para evitar que cualquier pirata informático entre en el sistema.

Comunicación segura con Bluetooth

Además del cifrado de datos, también ajustamos el alcance de Bluetooth o la antena Bluetooth del TimeTec BLE-5 para evitar que las personas no autorizadas reciban Bluesnarfing en el TimeTec BLE-5. Por ejemplo, si se va a conectar un teléfono inteligente a TimeTec BLE-5, los usuarios deben estar dentro de 1-2 metros del TimeTec BLE-5 para evitar que los intrusos intercepten la conexión Bluetooth. Dicho esto, es importante que cada usuario comprenda la tecnología y los riesgos involucrados durante su uso para una mejor experiencia del usuario.

Identificador móvil (ID móvil)

El segundo nivel de protección es Mobile ID. Básicamente, cuando los usuarios inician sesión por primera vez en la aplicación móvil TimeTec Access, la aplicación móvil posteriormente capturará y generará una ID única conocida como identificador móvil (ID Móvil) que se empareja con la cuenta del usuario. Por lo tanto, si los usuarios inician sesión en otro teléfono inteligente con la misma credencial de inicio de sesión, el servidor en la nube, a su vez, bloqueará el proceso de inicio de sesión cuando detecte un cambio en la ID móvil. Por lo tanto, los usuarios deberán insertar un código de vinculación enviado por el servidor de la nube en su cuenta de correo electrónico registrada, si desean iniciar sesión a través de un nuevo teléfono inteligente.

Aparte de eso, los usuarios solo pueden iniciar sesión en una sola cuenta en cualquier momento a través de la aplicación móvil TimeTec Access. No se puede acceder a una sola cuenta a través de dos teléfonos inteligentes. En caso de que un usuario inicie sesión en un nuevo teléfono inteligente, la aplicación móvil TimeTec Access solicitará al usuario que inserte un código de confirmación. El servidor de la nube luego enviará el código de confirmación a la dirección de correo electrónico registrada del usuario para su confirmación y seguridad.

Como se discutió, la aplicación móvil TimeTec Access descargará todas las reglas de acceso y permiso después de que los residentes hayan iniciado sesión. La aplicación móvil TimeTec Access puede determinar a dónde puede acceder el usuario sin consultar con el servidor de la nube. Esto es muy importante cuando el usuario está en el estacionamiento de un sótano o en un lobby de ascensores, ya que aún puede usar la aplicación móvil TimeTec Access incluso si la red de datos móviles es débil. Sin embargo, el modo Fuera de línea también trae algún inconveniente para el sistema. En caso de que el administrador del sistema impida que un usuario acceda a un espacio, y el usuario cambie el modo avión para su teléfono inteligente, el servidor en la nube TimeTec Access no podrá actualizar el "permiso de bloqueo" en la cuenta del usuario. Sin embargo, hay una configuración para "Permitir la duración sin conexión" en el servidor en la nube TimeTec Access, que configura la aplicación móvil TimeTec Access para verificar y actualizar su contenido en función del intervalo de tiempo. Por ejemplo, el administrador del sistema configura una duración fuera de línea de 30 minutos y la aplicación móvil TimeTec Access de todos los usuarios actualizará su contenido automáticamente cada 30 minutos.

A pesar de que hay productos similares en el mercado, hay diferencias que debemos destacar. El aspecto puede ser similar, pero si el bloqueo requiere un dispositivo de potencia / controlador de puerta para asegurar las puertas, significa que los algoritmos de coincidencia y las reglas de acceso todavía se almacenan dentro del dispositivo / controlador de puerta. Por lo tanto, cuando los usuarios inician sesión en una aplicación móvil, convierte el teléfono inteligente en una tarjeta de acceso, lo que permite a los usuarios enviar la identificación de la tarjeta al dispositivo / controlador de la puerta para su verificación a través de su teléfono inteligente. Para este tipo de diseño, el fabricante simplemente le proporciona una nueva credencial en lugar de proporcionarle una nueva solución.

Hay fabricantes que desarrollan la aplicación móvil para enviar la información del usuario y del teléfono inteligente (por ejemplo, nombre de usuario e ID de IMEI) a un servidor en la nube, y el servidor en la nube autentica la información con su base de datos. Si se permite el acceso del residente, el servidor de la nube enviará un comando de desbloqueo al lector / controlador de control de acceso. Este mecanismo de trabajo es seguro, pero los residentes deberán esperar antes de que se les otorgue un acceso. Y la velocidad se basa en los datos móviles del teléfono inteligente y la conexión a Internet. Por lo tanto, los instaladores deben justificar que la red de datos móviles del teléfono inteligente es sólida antes de que puedan instalar el sistema en una ubicación, o de lo contrario, los usuarios nunca podrán abrir la puerta. Hay sistemas que usan conexión WiFi en el canal de comunicación entre el teléfono inteligente y el controlador de acceso. WiFi es una conexión común en el teléfono inteligente, pero no puede funcionar mejor que Bluetooth. Como tal, los usuarios deben configurar el teléfono inteligente para conectarse al control de acceso WiFi cada vez que quieran obtener acceso. Del mismo modo, la mayoría de la cobertura de WiFi es de gran alcance y esto proporciona oportunidades para que los hackers intercepten el comando.

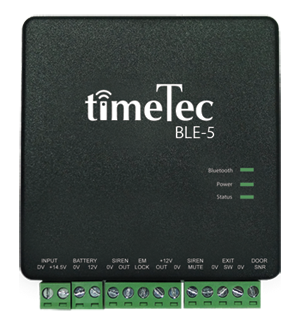

TimeTec BLE-5 está desarrollado para controlar el mecanismo de bloqueo y desbloqueo en barreras, puertas y torniquetes. TimeTec BLE-5 es un hardware menos potente porque no almacena ninguna información de usuario ni mantiene reglas de acceso. En cambio, solo enciende el cerrojo electrónico de la puerta, las barreras o los torniquetes para mantener el punto de acceso cerrado todo el tiempo. Además, también se conecta al sensor magnético o al sensor de la puerta para controlar el estado de la puerta. En caso de que la puerta no esté cerrada o forzada, el TimeTec BLE-5 capturará y registrará los datos en su memoria.

TimeTec BLE-5 tiene un módulo WiFi para que puedan conectarse constantemente al servidor AWS IoT. Después de que el administrador del sistema complete la configuración en el servidor de la nube TimeTec Access, enviará las reglas de acceso al TimeTec BLE-5. Desde el otro lado, TimeTec BLE-5 actualizará el estado al servidor de la nube a través de Internet.

Además, el componente TimeTec BLE-5 reduce el costo del hardware de manera significativa y hace que la instalación sea sencilla. Consiste en un módulo de reloj en tiempo real y un nuevo algoritmo de coincidencia, que funciona para validar el comando de desbloqueo antes de que desbloquee el bloqueo electromagnético, el perno de caída, el torniquete y la compuerta de barrera. Este mecanismo de verificación de tiempo en TimeTec BLE-5 también está diseñado para verificar la fecha y hora del teléfono inteligente del usuario. Además, esta función puede evitar que los usuarios cambien los datos y el tiempo del teléfono inteligente porque, a medida que el teléfono inteligente envía el comando de desbloqueo de puertas / comando de piso, también enviará la fecha y la hora del teléfono inteligente. El TimeTec BLE-5 puede rechazar la solicitud si la fecha y hora reales del reloj son diferentes a la fecha y hora del teléfono inteligente.

TimeTec BLE-5 solo funciona con teléfonos inteligentes que contienen la aplicación móvil TimeTec Access. En esencia, se comunican a través de Bluetooth, técnicamente la comunicación MESH que es similar al mecanismo de trabajo Bluetooth Beacon y se transmite todo el tiempo. Como tal, cuando un usuario utiliza la aplicación móvil TimeTec Access, entonces "escuchará la emisión TimeTec BLE-5" y determinará su ID (barrera, puerta o torniquete). Cuando el usuario presiona un botón en la aplicación móvil TimeTec Access, el teléfono inteligente a su vez emite un comando encriptado a través de Bluetooth en el que solo el TimeTec BLE-5 relevante que entiende el comando realizará la acción, por ejemplo, desbloqueando la barrera o puerta.

El TimeTec BLE-5 se conecta al servidor de la nube TimeTec todo el tiempo, y WiFi se usa como su canal de comunicación porque WiFi es el canal de comunicación más estable y común.

El escenario de implementación

El primer ejemplo para instalar TimeTec BLE-5 es en la puerta de barrera. Al hacerlo, el administrador del sistema debe asignar permiso de acceso para permitir que los usuarios conduzcan al complejo. Dicho esto, el permiso debe ser limitado debido al espacio del estacionamiento; por lo tanto, bajo este escenario, solo 200 usuarios pueden usar la aplicación móvil TimeTec Access para abrir la barrera. Para el resto de los usuarios, no pueden desbloquear la barrera a través de su aplicación móvil TimeTec Access.

El conductor con un teléfono inteligente está dentro del automóvil

El conductor con un teléfono inteligente está dentro del automóvil

IoT devide instalaciones dentro del cuello de cisne

IoT devide instalaciones dentro del cuello de cisne

El conductor con un teléfono inteligente está dentro del automóvil

El conductor con un teléfono inteligente está dentro del automóvil

Figura 36: Escenario de acceso del vehículo

El segundo ejemplo son torniquetes. Normalmente, los torniquetes se instalan para evitar que personas no autorizadas accedan al área. Cuando TimeTec BLE-5 está instalado en el torniquete; en lugar de tarjetas / huella dactilar / contraseña, todos los usuarios ahora pueden usar su aplicación móvil para acceder al torniquete.

TimeTec BLE-5 se instala dentro del torniquete y su controlador

Figura 37: Escenario de acceso de visitantes

Al implementar TimeTec BLE-5 en las puertas, el sistema de bloqueo está controlado por TimeTec BLE-5 como se ilustra en el siguiente diagrama:

Figura 39: diagrama de instalación TimeTec BLE-5

Figura 39: diagrama de instalación TimeTec BLE-5

Los usuarios ya no usarían huella digital, tarjeta o contraseña para desbloquear las puertas, sino que usarán su aplicación móvil TimeTec Access. Este TimeTec BLE-5 es adecuado para ser aplicado para restringir el acceso de los usuarios al área segura, lo que requiere permiso.

El sistema de control de acceso de IoT y la gestión de datos

Cuando el sistema se ubica en el servidor en la nube TimeTec Access, el administrador del sistema puede administrar el sistema desde cualquier lugar, en cualquier momento a través de cualquier computadora o incluso una tableta, siempre que la computadora o la tableta estén conectadas a Internet. Esta flexibilidad permite que el administrador del sistema trabaje eficazmente, y asigna administrador de nivel secundario para iniciar sesión y administrar el sistema también.

Administrar las credenciales de acceso de los usuarios es fácil porque ya no está vinculado a credenciales físicas o credenciales biométricas. Y esto reduce el costo o la carga para la administración y los residentes, así como para la reserva o reserva de instalaciones, y el proceso de entrada / salida de visitas resulta conveniente.

El mecanismo de flujo de datos se consolida, por lo que TimeTec BLE-5 está instalado en todos los puntos de acceso y siempre informa el estado (encendido, apagado, apertura, cierre, etc.) del servidor de acceso a la nube de TimeTec. El administrador del sistema puede configurar posteriormente las reglas de supervisión; por ejemplo, cuando una puerta de la instalación no está cerrada, el sistema debe enviar una notificación al administrador de la instalación. Por lo tanto, elimina la necesidad de asignar un guardia de seguridad para un monitoreo constante.

Todos los registros de entrada y salida de todos los puntos de acceso se cargan en el servidor de la nube TimeTec Access, mientras que los registros se guardan en la base de datos del servidor de la nube y están listos para su revisión y exportación en cualquier momento. Lo que es más importante, la base de datos del servidor en la nube es más segura que cualquier base de datos informática.