Het werkingsmechanisme van TimeTec Access maakt gebruik van cloudtechnologie, waarbij een TimeTec Access-cloudserver is ontworpen voor systeembeheerders om inlogaccounts van gebruikers te maken met behulp van geldige e-mailadressen. Op de cloudserver kan de systeembeheerder de lijst configureren met toegangscontroleapparaten (TimeTec BLE-5) die al aan de deuren zijn geïnstalleerd en hun toegangsregels configureren op basis van tijd, anti-passback en etc. Een op de cloud gebaseerde software is beter dan de software die op een Windows-computer wordt uitgevoerd, omdat:

Optimaliseer de rekenkracht

Wanneer systeembeheerder een pc-gebaseerde toegangscontrolesoftware gebruikt, moet hij / zij de minimale vereisten / specificaties van de software controleren voordat hij / zij een computer kan kopen om deze te installeren en uit te voeren. Dit komt omdat de toegangscontrolesoftware een grote rekenkracht vereist om de massa gebruikers / gegevens, ingewikkelde toegangsregels en bewakingsprocessen aan te kunnen. De lezer / controller voor toegangscontrole genereert een groot aantal toegangsrecords voor gebruikers. Bij gebruik van een op de cloud gebaseerde software heeft de systeembeheerder alleen een computer, een webbrowser en een internetverbinding nodig om dezelfde software in het cloudgebaseerde systeem te gebruiken. Hij / zij kan dan van alle functies genieten als de pc-versie binnen het cloudgebaseerde systeem en hoeft zich geen zorgen te maken over de verwerkingskracht van de cloud server, omdat de cloud-serverprovider deze op verzoek kan leveren. Aan de andere kant betaalt de fabrikant van het toegangscontrolesysteem het gebruik om ervoor te zorgen dat de systeembeheerder de toegangscontrolesoftware perfect bedient.

Overal en altijd toegang

De systeembeheerder hoeft niet langer aanwezig te zijn op de computer binnen het managementbureau om de toegangscontrolesoftware te gebruiken. De systeembeheerder kan inloggen op het cloud server-account via elke laptop of tablet met internettoegang. Dit geeft de systeembeheerder flexibiliteit bij het voltooien van zijn / haar taken. Het management wil bijvoorbeeld de toegangsrecords voor de hoofdpoort herzien; vandaar dat de systeembeheerder deze in gesplitste seconden van de cloudserver kan genereren. Op dezelfde manier kan de systeembeheerder ook toestaan dat de beveiligingsbeheerder zich aanmeldt bij de cloudserver om het menselijk verkeer bij de hoofdpoort te bewaken en kan de beveiligingsbeheerder in plaats daarvan een tablet gebruiken om de bewaking uit te voeren, in plaats van achter de computer te zitten.

Bescherming en beveiliging van software en database

Wanneer de toegangscontrolesoftware op een computer wordt gebruikt, moet de systeembeheerder ervoor zorgen dat het systeem met een wachtwoord wordt beschermd, virusvrij is en een back-up van de database wordt gemaakt. Dit is om ongeoorloofde aanmelding te voorkomen die de database in gevaar zou kunnen brengen. Frequente databaseback-up kan zorgen voor minimaal gegevensverlies wanneer het systeem / de database beschadigd is. Het veilig bewaren van deze databaseback-upbestanden zal echter een ander probleem opleveren.

Bij het opslaan van gegevens en informatie over de cloud is de eerste zorg de gegevensbescherming en beveiliging. Daarom is het belangrijk dat de fabrikant van het toegangscontrolesysteem de juiste cloud-serverprovider kiest. Dat gezegd hebbende, is Amazon een van de beste cloudserverserviceproviders die een uitstekende gegevensbescherming en beveiliging voor hun klanten kunnen bieden. Wanneer de gegevens niet langer in een computer in het beheerskantoor worden opgeslagen, hoeft de woongemeenschap zich geen zorgen te maken over hardwarestoringen, worden ze gestolen of worden ze beschadigd.

Eenvoudig onderhoud en upgrade

Wanneer de toegangscontrolesoftware op een computer is geïnstalleerd, moet softwareonderhoud en -upgrade op de site worden uitgevoerd. In veel gevallen mislukt de software-upgrade vanwege de specificaties van de computerhardware. In dergelijke gevallen moet de systeembeheerder de software accepteren zonder verdere updates of het budget aanvullen om een nieuwe computer aan te schaffen.

Dit probleem zou niet optreden wanneer de toegangscontrolesoftware wordt uitgevoerd op een cloudserver. Wanneer het toegangscontrolesysteem wordt gehost op een cloudserver, kan de fabrikant het systeem op een gepland tijdstip bijwerken. Daarom hoeven residentiële gemeenschappen zich geen zorgen te maken over de specificaties van de computerhardware en software-updates bij het gebruik van de op de cloud gebaseerde software

Een online systeem met meer mogelijkheden

De op Windows gebaseerde toegangscontrolesoftware slaat alles op in de database, die geïsoleerd is van het andere systeem / de andere software. Om de koppeling van de database met de andere software / het systeem mogelijk te maken, moet dit worden gedaan via een lokaal netwerk. Dit zorgt ervoor dat het systeem offline, geïsoleerd en niet-geïntegreerd is met een systeem van derden.

Wanneer een toegangscontrolesoftware in een cloudserver wordt gebruikt, bevindt de database zich op een cloudserver. Daarom kan de fabrikant API of SDK ontwikkelen als communicatiekanalen voor het externe systeem om te integreren met de software. Een cloudgebaseerde tijdregistratiesoftware kan bijvoorbeeld via een SDK verbinding maken met de cloudgebaseerde toegangscontrolesoftware om de toegangsrecords te verzamelen en presentiegegevens te genereren. Een ontwikkelaar van mobiele apps kan een applicatie ontwikkelen en deze verbinden met de cloudgebaseerde toegangscontrolesoftware om rapporten te genereren of om alle toegang te bewaken. Als zodanig wordt een toegangscontrolesoftware op een cloud-server gebruikt om het in een open database te maken die kan worden geïntegreerd met een systeem van een externe partij.

De cloud-gebaseerde software is een platform voor de systeembeheerder om de toegangscontrolesoftware te configureren en te beheren. De cloudserver mag echter geen verificatiehandelingen uitvoeren, hoewel er ontwikkelaars zijn die de cloudserver hebben ontworpen om een dergelijke verificatie uit te voeren.

Dat gezegd hebbende, is dit normaal gesproken hoe een verificatie plaatsvindt bij een cloudserver. Een apparaat dat op een deur is geïnstalleerd, scant en analyseert de gegevens van een gebruiker die de kaart ernaar doet zwaaien. Het apparaat stuurt de gegevens vervolgens via het internet naar de cloudserver en de cloudserver verifieert de gegevens met de opslag. Als de kaartgegevens geldig zijn, blijft de cloudserver de toegangsrechten voor de deur controleren. Wanneer de cloudserver alles bevestigt, worden de gegevens teruggestuurd naar het apparaat en krijgt het apparaat op zijn beurt toegang tot de kaarthouder.

Dit proces is weliswaar beveiligd, maar genereert te veel werklast op de cloudserver. Om aan de verificatieprocessen het hoofd te bieden, moet de fabrikant meer betalen aan de cloudserverserviceprovider en meer rekenkracht aanschaffen. Aan het eind van de dag keren de kosten terug naar de woongemeenschap. Verwerkingssnelheid moet de tweede zorg zijn omdat het verzend- en retourneerproces wordt voltooid via internet, dat erg afhankelijk is van de locaties en de serviceproviders. De derde zorg is de beschikbaarheid van de internetverbinding. Voor een nieuw kantoor of gebouw zijn de prestaties van de internetverbinding meestal onder de maat.

Om toegangscontrolesoftware op een cloudserver te gebruiken, moet het kantoor of de gebouweigenaar Edge computing als de secundaire oplossing beschouwen. We zullen later meer details bespreken.

Houd er echter rekening mee dat wanneer u een webbrowser gebruikt om een software uit te voeren, dit niet noodzakelijk betekent dat u een op de cloud gebaseerde software gebruikt, omdat de software in plaats daarvan een op het web gebaseerd systeem zou kunnen zijn. Er zijn fabrikanten van toegangsbesturingssystemen die de op toegangscontrole gebaseerde Windows-software herbouwen tot een webgebaseerde software. Een webgebaseerde software is beter in vergelijking met de Windows-software; maar toch is het nergens in de buurt van de cloud-gebaseerde software. Het systeem vereist nog steeds een computer met betere hardwarespecificaties om op te installeren en vereist een verbinding met het lokale netwerk in de woongemeenschap, meestal het managementbureau. Al met al biedt het een 'cloud'-gevoel, maar het kan niet het doel van cloud computing dienen. De systeembeheerder aan de andere kant zal zich nog steeds zorgen moeten maken over:

| • |

De computerspecificaties om de software te installeren. |

| • |

De bescherming en beveiliging van de software en database |

| • |

Het offline systeem |

Edge Computing is ontworpen om de werkbelasting van de cloud-server te verminderen, latentie op te lossen en de systeemprestaties te verbeteren. Smartphone is de meest geschikte gadget om dit te doen. We hebben bijna altijd mobiele smartphones in ons dagelijks leven en bijna iedereen heeft er één (sommigen hebben er misschien twee of meer).

In TimeTec Access IoT-toegangscontrolesysteem heeft een mobiele app voor smart 3 doelen:

Als toegangscontrole als referentie

Een beheerder maakt een login-gebruikersnaam en een wachtwoord van de e-mailadressen van gebruikers zodat deze zich kunnen aanmelden bij de mobiele TimeTec Access-app. In de huidige markt, als u een iPhone-gebruiker bent en u uw iCloud-account hebt; voor Android-gebruikers kunnen een Google-account en deze 2 accounts worden gebruikt om zich te registreren in de TimeTec Access-cloudserver. De systeembeheerder kan echter ook werkende e-mails van gebruikers gebruiken om een account te registreren. De mobiele TimeTec Access-app downloadt individuele toegangsregels en machtigingen die door de systeembeheerder in de TimeTec Access-cloudserver zijn toegewezen aan de opslag. Wanneer de gebruiker zich aanmeldt bij de mobiele TimeTec Access-app, worden daarom de toegangsregels of machtigingen van de gebruiker opgehaald en is deze de referentie voor de individuele gebruiker.

Voor het berekenen van toegangsregels of machtigingen

We weten dat de lezer / controller voor toegangscontrole microprocessor en firmware bij zich draagt, met de toegangscontrole-berekening / -formule in de firmware. De lezer / controller voor toegangscontrole valideert vervolgens eerst de referentie van de gebruiker voordat een berekening wordt uitgevoerd om de gebruikers toegang te verlenen. Met grote rekenkracht in de smartphone kunnen validatie- en berekeningsprocessen worden gemigreerd naar de mobiele TimeTec-app. Daarom wordt de mobiele TimeTec Access-app de toegangsbesturingseenheid voor elke gebruiker. In tegenstelling tot conventionele lezers / controllers voor toegangsbeheer, die duizenden gebruikers en inloggegevens opslaan; voor de mobiele TimeTec Access-app, dient deze alleen voor de bewoner die is ingelogd.

Om ontgrendelingscommando naar het IoT-apparaat te verzenden

De toegangscontrolelezer / controller is verantwoordelijk voor het ontgrendelingsmechanisme met betrekking tot de slagboom, deur en tourniquet. De mobiele TimeTec Access-app is ontworpen om een ontgrendelingsopdracht naar de TimeTec BLE-5 te verzenden en de TimeTec BLE-5 voert zijn signaal uit om de slagboom, deur en tourniquet te openen. De mobiele TimeTec Access-app kan ook de ontgrendelopdracht via Bluetooth verzenden, omdat dit de meest gebruikelijke verbindingsmethode is voor de meeste smartphones.

Nu zijn de smartphone en de mobiele TimeTec Access-app de toegangsbeheerreferenties en controller geworden en zijn ze uniek voor elke gebruiker. Dit nieuwe systeemontwerp biedt meer flexibiliteit dan het huidige toegangscontrolesysteem, waarbij de beheerder de toegankelijkheid van gebruikers per slagboom, deur of poort via een webportal kan beheren.

De systeembeheerder kan ook een tijdelijke toegangspas maken om toegang voor bezoekers op specifieke datum en tijd mogelijk te maken. Via deze methode moet de bezoeker inloggen bij de mobiele TimeTec Access-app om de toegangsrechten te ontvangen. Een huiseigenaar kan bijvoorbeeld toestaan dat zijn / haar nicht hem / haar huis bezoekt tijdens de week, elke dag van 10:00 tot 14:00 uur tijdens zijn overzeese zakenreis. De huiseigenaar moet dan de systeembeheerder op de hoogte brengen om een bezoekersaccount in de cloudserver aan te maken en een tijdelijke doorgave naar de nicht verzenden via de app.

Als het gaat om toegangscontrole, komt beveiliging altijd op de eerste plaats. Er zijn 4 beveiligingslagen die worden toegepast op de mobiele TimeTec Access-app en TimeTec BLE-5 om de beveiliging ervan te waarborgen:

Inloggegevens

Omdat de TimeTec Access mobiele app fungeert als een hoofdcontroller voor het hele systeem, waarbij individuen gebruikers en toegangsrechten kunnen toevoegen of beheren; de TimeTec Access mobiele app vereist dus dat gebruikers inloggen door hun gebruikersnaam (geldig e-mailadres) en wachtwoord in te voeren voordat ze deze gebruiken. Bovendien worden de inloggegevens opgeslagen en geverifieerd bij de cloudserver om het beveiligingsaspect verder te vergroten.

Versleuteling op het mobiele app-commando

Om alle trafieken tussen TimeTec BLE-5 en de smartphone te beveiligen, passen we codering toe om alle opdrachten die door de smartphone zijn verzonden naar de TimeTec BLE-5 te beveiligen. De gebruikte codering is 256-bits AES om te voorkomen dat een hacker in het systeem inbreekt.

Veilige Bluetooth-communicatie

Naast gegevenscodering hebben we ook het Bluetooth-bereik of de Bluetooth-antenne van de TimeTec BLE-5 aangepast om te voorkomen dat onbevoegden Bluesnarfing uitvoeren op de TimeTec BLE-5. Als een smartphone bijvoorbeeld op TimeTec BLE-5 moet worden aangesloten, moeten de gebruikers zich binnen 1-2 meter van de TimeTec BLE-5 bevinden om te voorkomen dat indringers de Bluetooth-verbinding afluisteren. Dat gezegd hebbende, is het dus belangrijk dat elke gebruiker de technologie begrijpt en de risico's tijdens het gebruik ervan begrijpt voor een betere gebruikerservaring.

Mobiele identificatie (mobiele ID)

Het tweede beschermingsniveau is Mobile ID. Kortom, wanneer gebruikers zich eerst aanmelden bij de mobiele TimeTec Access-app, zal de mobiele app vervolgens een unieke ID vastleggen en genereren die bekend staat als mobiele ID (mobiele ID) die overeenkomt met het account van de gebruiker. Als gebruikers zich dus aanmelden bij een andere smartphone met dezelfde aanmeldingsreferentie, blokkeert de cloudserver op zijn beurt het aanmeldingsproces wanneer een wijziging in de mobiele ID wordt gedetecteerd. Gebruikers moeten daarom een door de cloudserver verzonden koppelingscode invoegen in hun geregistreerde e-mailaccount, als zij willen inloggen via een nieuwe smartphone.

Anders dan dat, gebruikers kunnen zich op elk moment alleen aanmelden via de TimeTec Access mobiele app. Eén account is niet toegankelijk via twee smartphones. Als een gebruiker zich aanmeldt bij een nieuwe smartphone, vraagt de mobiele TimeTec Access-app de gebruiker om een bevestigingscode in te voegen. De cloudserver stuurt vervolgens de bevestigingscode naar het geregistreerde e-mailadres van de gebruiker ter bevestiging en beveiliging.

Zoals besproken, downloadt de mobiele TimeTec Access-app alle toegangsregels en toestemming nadat de bewoners zich hebben aangemeld. De mobiele TimeTec Access-app kan vervolgens bepalen waar de gebruiker toegang toe heeft zonder te controleren met de cloudserver. Dit is erg belangrijk wanneer de gebruiker zich op een ondergrondse parkeergarage of in een lifthal bevindt, omdat deze de mobiele TimeTec Access-app nog steeds kunnen gebruiken, zelfs als het mobiele gegevensnetwerk zwak is. De offline modus brengt echter ook enig nadeel met het systeem. Als de systeembeheerder een gebruiker blokkeert om toegang te krijgen tot een spatie en de gebruiker de vliegtuigmodus voor zijn / haar smartphone inschakelt, kan de TimeTec Access-cloudserver de "blokkeringstoegang" in de account van de gebruiker dus niet bijwerken. Er is echter een instelling voor "Allow Offline Duration" in de TimeTec Access-cloudserver, die de TimeTec Access mobiele app configureert om de inhoud te controleren en bij te werken, afhankelijk van het tijdsinterval. De systeembeheerder configureert bijvoorbeeld een offline duur van 30 minuten en de mobiele app van TimeTec Access van de gebruiker zal de inhoud automatisch elke interval van 30 minuten bijwerken.

Hoewel er vergelijkbare producten op de markt zijn, zijn er verschillen die we moeten benadrukken. Het uiterlijk kan hetzelfde zijn, maar als het slot een voedingstoestel / deurcontroller vereist om de deuren te beveiligen, betekent dit dat de overeenkomende algoritmen en toegangsregels nog steeds zijn opgeslagen in het apparaat / de deurcontroller. Wanneer gebruikers zich aanmelden bij een mobiele app, verandert de smartphone in een toegangskaart, waardoor de gebruikers de kaart-ID naar het apparaat / de deurcontroller kunnen sturen voor verificatie via hun smartphone. Voor dit soort ontwerp biedt de fabrikant u eenvoudigweg een nieuwe referentie in plaats van u een nieuwe oplossing te bieden.

Er zijn fabrikanten die de mobiele app ontwikkelen om de gebruikers- en smartphone-informatie (bijvoorbeeld gebruikersnaam en IMEI-ID) naar een cloudserver te sturen, en de cloudserver verifieert de informatie met zijn database. Als de bewoner toegang heeft, stuurt de cloudserver een ontgrendelingsopdracht naar de toegangscontroller / controller. Dit werkingsmechanisme is veilig, maar de bewoners moeten wachten voordat toegang wordt verleend. En de snelheid is afhankelijk van de mobiele data van de smartphone en de internetverbinding. Installateurs moeten dus aantonen dat het mobiele datanetwerk van de smartphone sterk is voordat ze het systeem op een locatie kunnen installeren, anders kunnen de gebruikers nooit de deur ontgrendelen. Er zijn systemen die een WiFi-verbinding gebruiken op het communicatiekanaal tussen smartphone en toegangscontroller. WiFi is een veel voorkomende verbinding op de smartphone, maar deze kan niet beter presteren dan Bluetooth. Als zodanig moeten gebruikers de smartphone configureren om elke keer dat ze toegang willen krijgen verbinding te maken met de toegangscontrole. Evenzo is de meeste WiFi-dekking verreikend en dit biedt mogelijkheden voor hackers om het commando te onderscheppen.

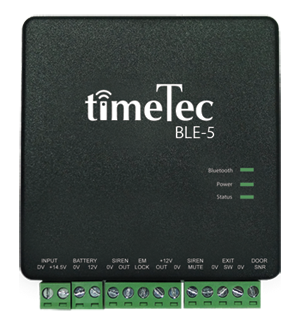

TimeTec BLE-5 is ontwikkeld om het ontgrendelingsmechanisme in slagbomen, deuren en tourniquets te regelen. De TimeTec BLE-5 is een minder krachtige hardware omdat deze geen gebruikersinformatie opslaat en geen toegangsregels handhaaft. In plaats daarvan wordt het elektronische deurslot, slagbomen of tourniquets alleen ingeschakeld om het toegangspunt altijd dicht te houden. Bovendien maakt het ook verbinding met de magnetische sensor of deursensor om de status van de deur te bewaken. Als de deur niet in de buurt is of de deur niet geopend is, zal de TimeTec BLE-5 de gegevens vastleggen en opnemen in zijn geheugen.

TimeTec BLE-5 heeft een WiFi-module zodat ze constant met de AWS IoT-server kunnen worden verbonden. Nadat de systeembeheerder de configuratie op de TimeTec Access-cloudserver heeft voltooid, stuurt deze de toegangsregels naar de TimeTec BLE-5. Aan de andere kant zal de TimeTec BLE-5 de status via het internet bijwerken naar de cloudserver.

Bovendien verlaagt de TimeTec BLE-5-component de hardwarekosten aanzienlijk en maakt de installatie eenvoudig. Het bestaat uit een real-time klokmodule en een nieuw aanpassingsalgoritme, dat werkt om het ontgrendelcommando te valideren voordat het het elektromagnetische slot, de valbout, het tourniquet en de slagboom ontgrendelt. Dit tijdcontrolemechanisme in de TimeTec BLE-5 is ook ontworpen om de datum en tijd van de smartphone van de gebruiker te controleren. Bovendien kan deze functie voorkomen dat gebruikers de gegevens en tijd van de smartphone wijzigen omdat de smartphone de datum en tijd van de smartphone verzendt terwijl de smartphone het opdrachtcommando voor ontgrendeldeuren / vloer verzendt. De TimeTec BLE-5 kan dus het verzoek afwijzen als de datum en tijd van de daadwerkelijke klok verschillen van de datum en tijd van de smartphone.

TimeTec BLE-5 werkt alleen met smartphones die de TimeTec Access mobiele app bevatten. In wezen communiceren ze via Bluetooth, technisch MESH-communicatie die vergelijkbaar is met het Bluetooth Beacon-werkingsmechanisme en die zichzelf voortdurend uitzendt. Als een gebruiker de mobiele TimeTec Access-app gebruikt, luistert deze vervolgens naar de TimeTec BLE-5-uitzending en bepaalt de ID (slagboom, deur of tourniquet). Wanneer de gebruiker op een knop drukt in de mobiele TimeTec Access-app, zendt de smartphone op zijn beurt een gecodeerde opdracht uit via Bluetooth, waarbij alleen de relevante TimeTec BLE-5 die de opdracht begrijpt de actie uitvoert, bijvoorbeeld het ontgrendelen van de slagboom of deur.

De TimeTec BLE-5 maakt continu verbinding met de TimeTec-cloudserver en WiFi wordt gebruikt als communicatiekanaal omdat WiFi het meest stabiele en meest voorkomende communicatiekanaal is.

Het implementatiescenario

Het eerste voorbeeld om TimeTec BLE-5 te installeren, bevindt zich aan de slagboom. Door dit te doen, moet de systeembeheerder toegangsrechten toewijzen zodat gebruikers de verbinding kunnen binnenrijden. Dat gezegd hebbende, moet de toestemming worden beperkt vanwege de parkeerruimte; Daarom kunnen in dit scenario slechts 200 gebruikers de mobiele TimeTec Access-app gebruiken om de barrière te openen. Voor de rest van de gebruikers zijn ze dus niet in staat om de barrière te ontgrendelen via hun TimeTec Access mobiele app.

De bestuurder met een smartphone zit in de auto

De bestuurder met een smartphone zit in de auto

IoT-verdeling wordt geïnstalleerd in de zwanenhals

IoT-verdeling wordt geïnstalleerd in de zwanenhals

De bestuurder met een smartphone zit in de auto

De bestuurder met een smartphone zit in de auto

Figuur 36: Scenario voor voertuigtoegang

Het tweede voorbeeld zijn tourniquets. Normaal gesproken worden draaikruizen geïnstalleerd om te voorkomen dat onbevoegden toegang krijgen tot het gebied. Wanneer de TimeTec BLE-5 in het tourniquet is geïnstalleerd; in plaats van kaarten / vingerafdruk / wachtwoord kunnen alle gebruikers nu hun mobiele app gebruiken om toegang te krijgen tot het tourniquet.

TimeTec BLE-5 wordt geïnstalleerd in het tourniquet en de controller

Figuur 37: Scenario voor bezoekerstoegang

Bij het implementeren van TimeTec BLE-5 bij de deuren, wordt het sluitsysteem bestuurd door de TimeTec BLE-5 zoals geïllustreerd in het onderstaande diagram:

Figuur 39: TimeTec BLE-5 installatiediagram

Figuur 39: TimeTec BLE-5 installatiediagram

De gebruikers zouden geen vingerafdruk, kaart of wachtwoord meer gebruiken om de deuren te ontgrendelen, maar in plaats daarvan hun mobiele TimeTec Access-app gebruiken. Deze TimeTec BLE-5 is geschikt om te worden toegepast om de toegang van gebruikers tot het beveiligde gebied te beperken, waarvoor toestemming was vereist.

Het IoT toegangscontrolesysteem en gegevensbeheer

Wanneer het systeem op de TimeTec Access-cloudserver zit, kan de systeembeheerder het systeem overal en altijd beheren via elke computer of zelfs een tablet, zolang de computer of de tablet is verbonden met internet. Dankzij deze flexibiliteit kan de systeembeheerder effectief werken en beheerder van subniveau toewijzen om in te loggen en het systeem ook te beheren.

Het beheer van de toegangsreferenties van gebruikers wordt eenvoudig omdat het niet langer gebonden is aan fysieke referenties of biometrische referenties. En dit verlaagt de kosten of lasten voor het management en de bewoners, evenals voor het boeken of reserveren van faciliteiten, zodat het in- en uitcheckproces van gebruikers handig wordt.

Het gegevensstroommechanisme wordt geconsolideerd, waarbij de TimeTec BLE-5 op alle toegangspunten wordt geïnstalleerd en altijd de status (aan, uit, open, dicht en enz.) Rapporteert aan de TimeTec Access-cloudserver. De systeembeheerder kan vervolgens bewakingsregels configureren, bijvoorbeeld wanneer een faciliteitsdeur niet is gesloten, moet het systeem een kennisgeving naar de faciliteitbeheerder sturen. Daarom is het niet nodig om een bewaker toe te wijzen voor constante bewaking.

Alle gebruikers in en uit records van alle toegangspunten worden geüpload naar de TimeTec Access-cloudserver, terwijl de records worden bewaard in de cloud serverdatabase en op elk moment kunnen worden gecontroleerd en geëxporteerd. Het belangrijkste is dat de cloud server-database veiliger is dan welke computerdatabase dan ook.