Il meccanismo di funzionamento di TimeTec Access utilizza la tecnologia cloud, in base al quale un server cloud TimeTec Access è progettato per consentire agli amministratori di sistema di creare account di accesso degli utenti utilizzando indirizzi email validi. Sul server cloud, l'amministratore di sistema può configurare l'elenco dei dispositivi di controllo dell'accesso (TimeTec BLE-5) che sono già stati installati sulle porte e configurare le loro regole di accesso in base a tempo, anti passback e così via. Un software basato su cloud è migliore del software in esecuzione su un computer basato su Windows, perché:

Ottimizza la potenza di calcolo

Quando l'amministratore di sistema utilizza un software di controllo degli accessi basato su PC, deve verificare i requisiti / le specifiche minimi del software prima di poter acquistare un computer per installarlo ed eseguirlo. Questo perché il software di controllo degli accessi richiede una grande potenza di calcolo per gestire la massa di utenti / dati, complicate regole di accesso e processi di monitoraggio. Il lettore / controllore di controllo degli accessi genera molti record di accesso degli utenti. Quando si utilizza un software basato su cloud, l'amministratore di sistema ha bisogno solo di un computer, un browser Web e una connessione Internet per utilizzare lo stesso software nel sistema basato su cloud. Può quindi usufruire di tutte le funzionalità come versione basata su PC all'interno del sistema basato su cloud e non deve preoccuparsi della potenza di elaborazione del server cloud, poiché il provider del cloud server può fornirlo su richiesta. D'altro canto, il produttore del sistema di controllo accessi pagherà per l'utilizzo, per garantire che l'amministratore del sistema gestisca perfettamente il software di controllo degli accessi.

Accesso da qualsiasi luogo in qualsiasi momento

L'amministratore del sistema non deve più essere presente al computer all'interno dell'ufficio di gestione per poter utilizzare il software di controllo degli accessi. L'amministratore di sistema può accedere all'account del server cloud tramite qualsiasi laptop o tablet con accesso a Internet. Ciò dà flessibilità all'amministratore del sistema nel completare i suoi compiti. Ad esempio, la direzione desidera rivedere i record di accesso per il cancello principale; quindi, l'amministratore di sistema può generarlo dal server cloud in pochi secondi. Allo stesso modo, l'amministratore di sistema può anche consentire all'amministratore della sicurezza di accedere al server cloud per monitorare il traffico umano al gate principale e l'amministratore della sicurezza può invece utilizzare un tablet per eseguire il monitoraggio, piuttosto che sedersi davanti al computer.

Protezione e sicurezza nei confronti di software e database

Quando si utilizza il software di controllo accessi in un computer, l'amministratore di sistema deve assicurarsi che il sistema sia protetto da password, privo di virus e che il suo database sia sottoposto a backup. Questo serve a prevenire accessi non autorizzati che potrebbero compromettere il database. Il backup frequente del database può garantire la minima perdita di dati quando il sistema / database è danneggiato. Tuttavia, la custodia di questi file di backup del database solleverà un altro problema.

Quando si salvano dati e informazioni sul cloud, la prima preoccupazione è la protezione e la sicurezza dei dati. Pertanto, è importante che il produttore del sistema di controllo accessi scelga il fornitore di server cloud corretto. Detto questo, Amazon è uno dei migliori fornitori di servizi di cloud server in grado di fornire un'eccellente protezione dei dati e sicurezza per i propri clienti. Quando i dati non vengono più archiviati all'interno di un computer nell'ufficio di gestione, la comunità residenziale non deve preoccuparsi di guasti hardware, furto o danneggiamento.

Manutenzione e aggiornamento facili

Quando il software di controllo accessi è installato in un computer, qualsiasi manutenzione e aggiornamento del software devono essere eseguiti sul sito. In molti casi, l'aggiornamento del software non riesce a causa delle specifiche hardware del computer. In casi come questi, l'amministratore di sistema deve accettare il software senza ulteriori aggiornamenti, o ricaricare il budget per acquistare un nuovo computer.

Questo problema non si verifica quando il software di controllo degli accessi è in esecuzione su un server cloud. Quando il sistema di controllo accessi è ospitato su un server cloud, il produttore può aggiornare il sistema a un orario programmato. Pertanto, le comunità residenziali non devono preoccuparsi delle specifiche hardware del computer e degli aggiornamenti software quando utilizzano il software basato su cloud

Un sistema online con più possibilità

Il software di controllo degli accessi basato su Windows memorizza tutto all'interno del database, che è isolato dall'altro sistema / software. Per consentire il collegamento del database con l'altro software / sistema, è necessario farlo tramite la rete locale. Ciò causa il sistema offline, isolato e la mancanza di integrazione con un sistema di terze parti.

Quando si utilizza un software di controllo degli accessi in un server cloud, il database si trova su un server cloud. Pertanto, il produttore può sviluppare API o SDK, come canali di comunicazione per il sistema di terze parti da integrare con il software. Ad esempio, un software di rilevazione presenze basato su cloud può connettersi al software di controllo degli accessi basato su cloud tramite un SDK, raccogliere i record di accesso e generare dati di presenza. Uno sviluppatore di app mobili può sviluppare un'applicazione e collegarla al software di controllo degli accessi basato su cloud per generare report o monitorare tutti gli accessi. Pertanto, l'esecuzione di un software di controllo degli accessi su un server cloud lo trasforma in un database aperto che può essere integrato con un sistema di terze parti.

Il software basato su cloud è una piattaforma per l'amministratore di sistema per configurare e gestire il software di controllo degli accessi. Tuttavia, il server cloud non dovrebbe eseguire alcuna operazione di verifica, anche se ci sono sviluppatori che hanno progettato il server cloud per eseguire tale verifica.

Detto questo, normalmente è come avviene una verifica su un server cloud. Un dispositivo installato su una porta analizzerà e analizzerà i dati di un utente che agita la scheda. Il dispositivo invia quindi i dati al server cloud tramite Internet e il server cloud verifica i dati con la relativa archiviazione. Se i dati della carta sono validi, il cloud server continuerà a controllare il permesso di accesso per la porta. Quando il cloud server conferma tutto, restituisce i dati al dispositivo e il dispositivo a sua volta concede l'accesso al titolare della carta.

Questo processo è sicuro, ma genera un carico di lavoro eccessivo sul server cloud. Per far fronte ai processi di verifica, il produttore dovrà pagare di più al fornitore di servizi del server cloud e acquistare più potenza di calcolo. Alla fine della giornata, il costo tornerà alla comunità residenziale. La velocità di elaborazione dovrebbe essere la seconda preoccupazione perché il processo di invio e restituzione è completato via Internet, che dipende molto dalle ubicazioni e dai fornitori di servizi. La terza preoccupazione è la disponibilità della connessione Internet. Per un nuovo ufficio o edificio, le prestazioni della connessione Internet sono solitamente inferiori alla pari.

Pertanto, per utilizzare il software di controllo degli accessi su un server cloud, il proprietario dell'ufficio o dell'edificio deve considerare Edge computing come soluzione secondaria. Discuteremo più dettagli in seguito.

Tuttavia, tieni presente che quando si utilizza un browser Web per eseguire un software, non significa necessariamente che si stia utilizzando un software basato su cloud in quanto il software potrebbe essere un sistema basato sul Web. Esistono produttori di sistemi di controllo accessi che ricostruiscono il software basato su Windows per il controllo degli accessi in un software basato sul web. Un software basato sul Web è migliore rispetto al software basato su Windows; ma ancora, non è neanche lontanamente vicino al software basato su cloud. Il sistema richiede comunque un computer con specifiche hardware migliori da installare e richiede una connessione alla rete locale nella comunità residenziale, principalmente l'ufficio di gestione. Tutto sommato, fornisce la sensazione di "nuvola", ma non può servire allo scopo del cloud computing. L'amministratore di sistema, d'altro canto, dovrà comunque preoccuparsi di:

| • |

Le specifiche del computer per installare il software. |

| • |

La protezione e la sicurezza del software e del database |

| • |

Il sistema offline |

Edge Computing è progettato per ridurre il carico di lavoro del cloud server, risolvere la latenza e migliorare le prestazioni del sistema. Lo smartphone è il gadget più adatto per farlo. Portiamo e utilizziamo smartphone Mobile App quasi sempre nella nostra vita quotidiana e quasi tutti ne hanno uno (alcuni potrebbero avere due o più).

Nel sistema di controllo degli accessi IoT di TimeTec Access, l'app mobile per smartphone ha 3 scopi:

Come credenziali di controllo degli accessi

Un amministratore crea un nome utente e una password di accesso dagli indirizzi e-mail degli utenti per consentire loro di accedere all'app mobile TimeTec Access. Nel mercato attuale, se sei un utente iPhone, e hai il tuo account iCloud; per gli utenti Android, un account Google e questi 2 account possono essere utilizzati per registrarsi nel server cloud TimeTec Access. Tuttavia, l'amministratore di sistema può utilizzare le email di lavoro degli utenti anche per registrare l'account. L'app mobile TimeTec Access scarica le singole regole di accesso e le autorizzazioni assegnate dall'amministratore di sistema nel server di cloud TimeTec Access nella sua memoria. Pertanto, ogni volta che l'utente accede all'app mobile di TimeTec Access, recupera le regole di accesso dell'utente o il permesso ed è la credenziale per il singolo utente.

Per eseguire il calcolo delle regole di accesso o delle autorizzazioni

Sappiamo che il lettore / controller di controllo accessi supporta microprocessore e firmware, con il calcolo / la formula del controllo accessi all'interno del firmware. Il lettore / controllore di controllo degli accessi quindi convalida prima le credenziali dell'utente, prima di eseguire un calcolo per autorizzare gli utenti ad accedere. Con una grande potenza di calcolo nello smartphone, i processi di convalida e calcolo possono essere trasferiti all'app mobile TimeTec. Quindi, l'app mobile TimeTec Access diventa il controller di accesso per ciascun utente. A differenza dei lettori / controllori convenzionali di controllo accessi, che memorizzano migliaia di utenti e credenziali; per l'app mobile TimeTec Access, serve solo il residente che ha effettuato l'accesso.

Per inviare il comando di sblocco al dispositivo IoT

Il lettore / controllore di controllo accessi è responsabile del meccanismo di blocco-sblocco in termini di barriera, porta e tornello. L'app mobile TimeTec Access è progettata per inviare un comando di sblocco al TimeTec BLE-5 e TimeTec BLE-5 emette il segnale per aprire la barriera, la porta e il tornello. L'app mobile TimeTec Access può anche inviare il comando di sblocco tramite Bluetooth perché è il metodo di connessione più comune per la maggior parte degli smartphone.

Ora, lo smartphone e l'app mobile TimeTec Access sono diventati le credenziali del controllo di accesso e il controller, oltre ad essere unici per ogni utente. Questo nuovo design di sistema offre una maggiore flessibilità rispetto all'attuale sistema di controllo degli accessi, in cui l'amministratore può gestire l'accessibilità degli utenti per barriera, porta o cancello tramite un portale web.

L'amministratore di sistema può anche creare un pass temporaneo per consentire l'accesso ai visitatori in data e ora specifiche. Attraverso questo metodo, al visitatore è richiesto di accedere all'app mobile TimeTec Access per ricevere i diritti di accesso. Ad esempio, un proprietario di casa può permettere alla nipote di visitarlo / a casa durante la settimana, tutti i giorni dalle 10:00 alle 14:00 durante il suo viaggio d'affari all'estero. Il proprietario della casa dovrà quindi informare l'amministratore del sistema per creare un account visitatore nel server cloud e inviare un passaggio temporaneo alla nipote tramite l'app.

Quando si tratta di controllo degli accessi, la sicurezza viene sempre prima di tutto. Ci sono 4 livelli di protezione applicati all'app mobile TimeTec Access e TimeTec BLE-5 per garantire la sua sicurezza:

Credenziali di accesso

Poiché l'app mobile TimeTec Access funziona come un controller principale per l'intero sistema, in base al quale le persone possono aggiungere o gestire utenti e autorizzazioni di accesso; l'app mobile TimeTec Access richiede quindi agli utenti di accedere inserendo il loro nome utente (indirizzo email valido) e la password prima di utilizzarla. Inoltre, le credenziali di accesso vengono archiviate e verificate sul server cloud per aumentare ulteriormente l'aspetto della sicurezza.

Crittografia sul comando dell'app mobile

Per proteggere tutti i traffici tra TimeTec BLE-5 e lo smartphone, applichiamo la crittografia per proteggere tutti i comandi inviati dallo smartphone a TimeTec BLE-5. La crittografia utilizzata è AES a 256 bit per impedire agli hacker di penetrare nel sistema.

Comunicazione Bluetooth sicura

Oltre alla crittografia dei dati, abbiamo anche regolato la gamma Bluetooth o l'antenna Bluetooth di TimeTec BLE-5 per impedire a persone non autorizzate di Bluesnarfing sul TimeTec BLE-5. Ad esempio, se uno smartphone deve essere collegato a TimeTec BLE-5, gli utenti devono trovarsi a 1-2 metri dal TimeTec BLE-5 per impedire agli intrusi di intercettare la connessione Bluetooth. Detto questo, è quindi importante che ogni utente comprenda la tecnologia e i rischi connessi durante il suo utilizzo per una migliore esperienza utente.

Mobile Identifier (Mobile ID)

Il secondo livello di protezione è Mobile ID. Fondamentalmente, quando gli utenti accedono per la prima volta all'app mobile TimeTec Access, l'app mobile acquisirà e genererà successivamente un ID univoco noto come identificativo mobile (Mobile ID) che si accoppia con l'account dell'utente. Pertanto, se gli utenti accedono a un altro smartphone con le stesse credenziali di accesso, il server cloud bloccherà a sua volta la procedura di accesso man mano che rileva una modifica nell'ID mobile. Pertanto, gli utenti dovranno inserire un codice di accoppiamento inviato dal server cloud nel proprio account di posta elettronica registrato, se desiderano effettuare l'accesso tramite un nuovo smartphone.

Oltre a questo, gli utenti possono accedere solo su un singolo account in qualsiasi momento tramite l'app mobile TimeTec Access. Non è possibile accedere a un singolo account tramite due smartphone. Nel caso in cui un utente acceda a un nuovo smartphone, l'app mobile TimeTec Access richiederà all'utente di inserire un codice di conferma. Il cloud server invierà quindi il codice di conferma all'indirizzo email registrato dell'utente per conferma e sicurezza.

Come discusso, l'app mobile TimeTec Access scaricherà tutte le regole di accesso e i permessi dopo che i residenti vi hanno effettuato l'accesso. L'app mobile TimeTec Access può quindi determinare dove l'utente può accedere senza verificare con il server cloud. Questo è molto importante quando l'utente si trova in un parcheggio nel seminterrato o in una hall dell'ascensore poiché può ancora usare l'app mobile TimeTec Access anche se la rete dati mobile è debole. Tuttavia, la modalità Offline offre anche alcuni svantaggi al sistema. Nel caso in cui l'amministratore di sistema blocchi un utente dall'accesso a uno spazio e l'utente abbia attivato la modalità aereo per il proprio smartphone, il server cloud TimeTec Access non è quindi in grado di aggiornare il "permesso di blocco" nell'account dell'utente. Tuttavia, esiste un'impostazione per "Consenti durata offline" nel server cloud TimeTec Access, che configura l'app mobile TimeTec Access per controllare e aggiornare il suo contenuto in base all'intervallo di tempo. Ad esempio, l'amministratore di sistema configura una durata offline di 30 minuti e l'app mobile TimeTec Access di tutti gli utenti aggiornerà automaticamente il suo contenuto ogni 30 minuti.

Anche se ci sono prodotti simili sul mercato, ci sono delle differenze che dobbiamo evidenziare. L'aspetto potrebbe essere simile ma se il blocco richiede un dispositivo di alimentazione / controllore di porte per proteggere le porte, significa che gli algoritmi di corrispondenza e le regole di accesso sono ancora memorizzati all'interno del dispositivo / controller della porta. Pertanto, quando gli utenti accedono a un'app mobile, trasforma lo smartphone in una carta di accesso, consentendo in tal modo agli utenti di inviare l'ID della scheda al dispositivo / controller della porta per la verifica tramite il proprio smartphone. Per questo tipo di design, il produttore ti fornisce semplicemente una nuova credenziale invece di fornirti una nuova soluzione.

Esistono produttori che sviluppano l'app mobile per inviare le informazioni relative all'utente e allo smartphone (ad esempio, nome utente e ID IMEI) a un server cloud e il server cloud autentica le informazioni con il proprio database. Se il residente è autorizzato ad accedere, il cloud server invierà quindi un comando di sblocco al lettore / controllore di controllo degli accessi. Questo meccanismo di lavoro è sicuro, ma i residenti dovranno attendere prima che venga concesso un accesso. E la velocità si basa sui dati mobili smartphone e sulla connessione Internet. Pertanto, gli installatori devono giustificare che la rete di dati mobili per smartphone sia forte prima di poter installare il sistema in un luogo, altrimenti gli utenti non saranno mai in grado di sbloccare la porta. Esistono sistemi che utilizzano la connessione WiFi nel canale di comunicazione tra smartphone e controller di accesso. Il WiFi è una connessione comune nello smartphone, ma non può funzionare meglio del Bluetooth. Pertanto, gli utenti devono configurare lo smartphone per connettersi al WiFi di controllo degli accessi ogni volta che vogliono ottenere l'accesso. Allo stesso modo, la maggior parte della copertura WiFi è di vasta portata e questo offre agli hacker l'opportunità di intercettare il comando.

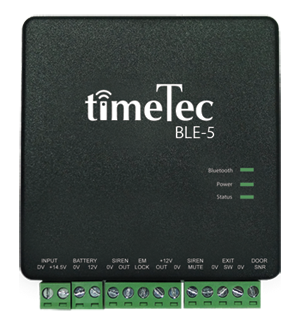

TimeTec BLE-5 è sviluppato per controllare il meccanismo di blocco-sblocco in barriere, porte e cancelli girevoli. TimeTec BLE-5 è un hardware meno potente perché non memorizza alcuna informazione dell'utente né mantiene alcuna regola di accesso. Invece, alimenta solo la serratura elettronica, le barriere o i tornelli per mantenere il punto di accesso sempre chiuso. Inoltre, si collega anche al sensore magnetico o al sensore della porta, per monitorare lo stato della porta. Nel caso in cui la porta non sia chiusa o aperta, il TimeTec BLE-5 acquisirà e registrerà i dati nella sua memoria.

TimeTec BLE-5 dispone di un modulo WiFi per essere costantemente connessi al server IoT AWS. Dopo che l'amministratore del sistema ha completato la configurazione sul server cloud TimeTec Access, invierà le regole di accesso a TimeTec BLE-5. Dall'altra parte, TimeTec BLE-5 aggiornerà lo stato sul server cloud via Internet.

Inoltre, il componente TimeTec BLE-5 riduce notevolmente i costi dell'hardware e semplifica l'installazione. Consiste in un modulo orologio in tempo reale e un nuovo algoritmo di corrispondenza, che funziona per convalidare il comando di sblocco prima che sblocchi il blocco elettromagnetico, il catenaccio, il cancello girevole e il cancello barriera. Questo meccanismo di controllo del tempo in TimeTec BLE-5 è anche progettato per controllare la data e l'ora dello smartphone dell'utente. Inoltre, questa funzione può impedire agli utenti di modificare i dati e l'ora dello smartphone perché, quando lo smartphone invia il comando comando / comando di sblocco porta, invierà anche la data e l'ora dello smartphone. TimeTec BLE-5 può quindi rifiutare la richiesta se la data e l'ora dell'orologio effettivo sono diverse dalla data e ora dello smartphone.

TimeTec BLE-5 funziona solo con smartphone che contengono l'app mobile TimeTec Access. In sostanza, comunicano via Bluetooth, tecnicamente con la comunicazione MESH che è simile al meccanismo di funzionamento del beacon Bluetooth e si trasmette continuamente. Pertanto, quando un utente utilizza l'app mobile TimeTec Access, "ascolta la trasmissione TimeTec BLE-5" e ne determina l'ID (barriera, porta o cancello girevole). Quando l'utente preme un pulsante nell'app mobile TimeTec Access, lo smartphone trasmette a sua volta un comando crittografato tramite Bluetooth in cui solo il TimeTec BLE-5 pertinente che comprende il comando eseguirà l'azione, ad esempio sbloccando la barriera o la porta.

TimeTec BLE-5 si connette continuamente al server cloud TimeTec e il WiFi viene utilizzato come canale di comunicazione perché il WiFi è il canale di comunicazione più stabile e comune.

Lo scenario di implementazione

Il primo esempio per installare TimeTec BLE-5 è al gate della barriera. In tal modo, l'amministratore di sistema deve assegnare l'autorizzazione di accesso per consentire agli utenti di guidare nel composto. Detto questo, il permesso deve essere limitato a causa dello spazio del parcheggio; quindi, in questo scenario, solo 200 utenti possono utilizzare l'app mobile TimeTec Access per aprire la barriera. Per il resto degli utenti, non sono quindi in grado di sbloccare la barriera tramite la loro app mobile TimeTec Access.

L'autista con uno smartphone è all'interno dell'auto

L'autista con uno smartphone è all'interno dell'auto

IoT distribuisce installazioni all'interno del collo di cigno

IoT distribuisce installazioni all'interno del collo di cigno

L'autista con uno smartphone è all'interno dell'auto

L'autista con uno smartphone è all'interno dell'auto

Figura 36: Scenario di accesso del veicolo

Il secondo esempio è i tornelli. Normalmente, i tornelli sono installati per impedire a persone non autorizzate di accedere all'area. Quando TimeTec BLE-5 è installato nel tornello; invece di schede / impronte digitali / password, tutti gli utenti possono ora utilizzare la loro app mobile per accedere al tornello.

TimeTec BLE-5 si installa all'interno del tornello e del suo controller

Figura 37: Scenario di accesso dei visitatori

Quando si implementa TimeTec BLE-5 sulle porte, il sistema di blocco è controllato da TimeTec BLE-5 come illustrato nello schema seguente:

Figura 39: Diagramma di installazione TimeTec BLE-5

Figura 39: Diagramma di installazione TimeTec BLE-5

Gli utenti non utilizzerebbero più impronte digitali, schede o password per sbloccare le porte, ma utilizzeranno invece l'app mobile TimeTec Access. Questo TimeTec BLE-5 è adatto per essere applicato per limitare l'accesso degli utenti in un'area protetta, che richiede l'autorizzazione.

Il sistema di controllo degli accessi IoT e la gestione dei dati

Quando il sistema si trova sul server cloud TimeTec Access, l'amministratore del sistema può gestire il sistema da qualsiasi luogo, in qualsiasi momento tramite qualsiasi computer o persino un tablet, purché il computer o il tablet sia connesso a Internet. Questa flessibilità consente all'amministratore di sistema di funzionare in modo efficace e assegnare l'amministrazione di livello secondario per accedere e gestire il sistema.

La gestione delle credenziali di accesso degli utenti diventa facile perché non è più legata a credenziali fisiche o credenziali biometriche. E questo riduce il costo o l'onere per la gestione e i residenti, nonché per la prenotazione o la prenotazione di strutture, il processo di check-in / out dei visitatori diventa conveniente.

Il meccanismo del flusso di dati viene consolidato, in base al quale il TimeTec BLE-5 viene installato in tutti i punti di accesso e riporta sempre lo stato (acceso, spento, aperto, chiuso ed ecc.) Al server cloud TimeTec Access. L'amministratore di sistema può successivamente configurare le regole di monitoraggio, ad esempio ogni volta che una porta della struttura non viene chiusa, il sistema deve inviare una notifica all'amministratore della struttura. Quindi, eliminando la necessità di assegnare una guardia di sicurezza per il monitoraggio costante.

Tutti i record in entrata e in uscita degli utenti da tutti i punti di accesso vengono caricati sul server cloud di TimeTec Access mentre i record vengono conservati nel database del server cloud e pronti per la revisione e l'esportazione in qualsiasi momento. Ancora più importante, il database del server cloud è più sicuro di qualsiasi database di computer.