O mecanismo de trabalho do TimeTec Access está utilizando a tecnologia de nuvem, por meio da qual um servidor de nuvem do TimeTec Access é projetado para que os administradores do sistema criem contas de login dos usuários usando endereços de e-mail válidos. No servidor de nuvem, o administrador do sistema pode configurar a lista de dispositivos de controle de acesso (TimeTec BLE-5) que já foram instalados nas portas, bem como configurar suas regras de acesso por tempo, anti-passback e etc. é melhor que o software em execução em um computador baseado no Windows, porque:

Otimize o poder de computação

Quando o administrador do sistema está usando um software de controle de acesso baseado em PC, ele precisa verificar os requisitos / especificações mínimos do software antes de poder comprar um computador para instalá-lo e executá-lo. Isso ocorre porque o software de controle de acesso requer um grande poder computacional para lidar com a massa de usuários / dados, regras de acesso complicadas e processos de monitoramento. O leitor / controlador de controle de acesso gera muitos registros de acesso de usuários. Ao usar um software baseado em nuvem, o administrador do sistema só precisa de um computador, um navegador da Web e uma conexão com a Internet para usar o mesmo software no sistema baseado em nuvem. Ele pode desfrutar de todos os recursos como a versão baseada em PC dentro do sistema baseado em nuvem e não precisa se preocupar com o poder de processamento do servidor em nuvem, porque o provedor do servidor em nuvem pode fornecê-lo sob demanda. Por outro lado, o fabricante do sistema de controle de acesso pagará pelo uso, para garantir que o administrador do sistema opere o software de controle de acesso perfeitamente.

Acesse de qualquer lugar a qualquer hora

O administrador do sistema não precisa mais estar presente no computador dentro do escritório de gerenciamento para usar o software de controle de acesso. O administrador do sistema pode acessar a conta do servidor da nuvem por meio de qualquer laptop ou tablet com acesso à Internet. Isso dá flexibilidade ao administrador do sistema ao concluir suas tarefas. Por exemplo, o gerenciamento deseja revisar os registros de acesso do Portão Principal; Portanto, o administrador do sistema pode gerá-lo a partir do servidor de nuvem em segundos. Da mesma forma, o administrador do sistema também pode permitir que o administrador de segurança faça login no servidor de nuvem para monitorar o tráfego humano no portão principal e o administrador de segurança pode usar um tablet para fazer o monitoramento, em vez de ficar sentado em frente ao computador.

Proteção e segurança para software e banco de dados

Ao usar o software de controle de acesso em um computador, o administrador do sistema deve certificar-se de que o sistema seja protegido por senha, livre de vírus e seu backup de banco de dados. Isso evita qualquer login não autorizado que possa colocar em risco o banco de dados. O backup frequente do banco de dados pode garantir uma perda mínima de dados quando o sistema / banco de dados está corrompido. No entanto, a guarda desses arquivos de backup de banco de dados gerará outro problema.

Ao salvar dados e informações na nuvem, a primeira preocupação é a proteção e a segurança dos dados. Portanto, é importante que o fabricante do sistema de controle de acesso escolha o provedor de servidor de nuvem correto. Dito isso, a Amazon é um dos melhores provedores de serviços de servidor em nuvem que pode fornecer proteção e segurança de dados excelentes para seus clientes. Quando os dados não são mais armazenados em um computador no escritório de gerenciamento, a comunidade residencial não precisa se preocupar com falhas de hardware, roubo ou danos.

Manutenção e atualização fáceis

Quando o software de controle de acesso é instalado em um computador, qualquer manutenção e atualização de software deve ser feita no site. Em muitos casos, a atualização do software falha devido às especificações de hardware do computador. Em casos como esse, o administrador do sistema deve aceitar o software sem atualizações adicionais ou aumentar o orçamento para comprar um novo computador.

Esse problema não aconteceria quando o software de controle de acesso estivesse em execução em um servidor de nuvem. Quando o sistema de controle de acesso está hospedado em um servidor de nuvem, o fabricante pode atualizar o sistema em um horário agendado. Assim, as comunidades residenciais não precisam se preocupar com as especificações de hardware do computador e as atualizações de software ao usar o software baseado em nuvem.

Um sistema online com mais possibilidade

O software de controle de acesso baseado no Windows armazena tudo dentro do banco de dados, que é isolado do outro sistema / software. Para permitir a ligação do banco de dados com o outro software / sistema, isso deve ser feito via rede local. Isso faz com que o sistema fique offline, isolado e sem integração com o sistema de terceiros.

Ao usar um software de controle de acesso em um servidor em nuvem, o banco de dados está em um servidor em nuvem. Portanto, o fabricante pode desenvolver API ou SDK, como canais de comunicação para o sistema de terceiros para integrar com o software. Por exemplo, um software de participação no tempo baseado em nuvem pode se conectar ao software de controle de acesso baseado em nuvem por meio de um SDK, para coletar os registros de acesso e gerar dados de atendimento. Um desenvolvedor de aplicativos móveis pode desenvolver um aplicativo e conectá-lo ao software de controle de acesso baseado em nuvem para gerar relatórios ou monitorar todo o acesso. Dessa forma, a execução de um software de controle de acesso em um servidor em nuvem o transforma em um banco de dados aberto que pode ser integrado a um sistema de terceiros.

O software baseado em nuvem é uma plataforma para o administrador do sistema configurar e gerenciar o software de controle de acesso. No entanto, o servidor de nuvem não deve executar nenhuma operação de verificação, mesmo que existam desenvolvedores que projetaram o servidor de nuvem para executar essa verificação.

Dito isso, normalmente é assim que ocorre uma verificação em um servidor em nuvem. Um dispositivo instalado em uma porta escaneará e analisará os dados de um usuário que envia o cartão para ele. O dispositivo envia os dados para o servidor de nuvem pela Internet e o servidor de nuvem verifica os dados com seu armazenamento. Se os dados do cartão forem válidos, o servidor de nuvem continuará a verificar a permissão de acesso da porta. Quando o servidor de nuvem confirmar tudo, ele retornará os dados de volta ao dispositivo e o dispositivo, por sua vez, concederá acesso ao titular do cartão.

Esse processo, embora seguro, gera uma carga de trabalho excessiva no servidor em nuvem. Para lidar com os processos de verificação, o fabricante precisará pagar mais ao provedor de serviços do servidor de nuvem e adquirir mais poder de computação. No final do dia, o custo retornará para a comunidade residencial. A velocidade de processamento deve ser a segunda preocupação, pois o processo de envio e devolução é concluído pela Internet, o que é muito dependente dos locais e dos provedores de serviços. A terceira preocupação é a disponibilidade da conexão com a Internet. Para um novo escritório ou prédio, o desempenho da conexão com a Internet é geralmente abaixo do par.

Portanto, para usar o software de controle de acesso em um servidor de nuvem, o proprietário do escritório ou edifício deve considerar a computação Edge como a solução secundária. Vamos discutir mais detalhes mais tarde.

Mas, por favor, tenha em mente que quando você está usando um navegador para rodar um software, isso não significa necessariamente que você está usando um software baseado em nuvem, já que o software poderia ser um sistema baseado na web. Existem fabricantes de sistemas de controle de acesso que reconstroem o software baseado em Windows de controle de acesso em um software baseado na Web. Um software baseado na web é melhor quando comparado ao software baseado no Windows; mas ainda assim, não está nem perto do software baseado em nuvem. O sistema ainda requer um computador com melhores especificações de hardware para instalação e requer uma conexão com a rede local na comunidade residencial, principalmente no escritório de gerenciamento. Tudo somado, fornece a sensação de "nuvem", mas não pode servir ao propósito da computação em nuvem. O administrador do sistema, por outro lado, ainda precisará se preocupar com:

| • |

As especificações do computador para instalar o software. |

| • |

A proteção e segurança do software e banco de dados |

| • |

O sistema offline |

A Edge Computing foi projetada para reduzir a carga de trabalho do servidor de nuvem, resolver a latência e melhorar o desempenho do sistema. O smartphone é o gadget mais adequado para fazer isso. Nós carregamos e usamos smartphones Mobile App quase todo o tempo em nossa vida diária e quase todo mundo tem um (alguns podem ter dois ou mais).

No TimeTec Access IoT Sistema de Controle de Acesso, um aplicativo móvel para smartphone serve 3 propósitos:

Como uma credencial de controle de acesso

Um administrador cria um nome de usuário de login e uma senha dos endereços de e-mail dos usuários para permitir que eles acessem o aplicativo móvel TimeTec Access. No mercado atual, se você for usuário de iPhone e tiver sua conta do iCloud; para usuários do Android, uma Conta do Google e essas duas contas podem ser usadas para se registrar no servidor em nuvem TimeTec Access. No entanto, o administrador do sistema pode usar os emails de trabalho dos usuários para registrar a conta também. O aplicativo móvel TimeTec Access faz o download de regras de acesso individuais e permissões atribuídas pelo administrador do sistema no servidor em nuvem TimeTec Access para seu armazenamento. Portanto, sempre que o usuário fizer login no aplicativo móvel TimeTec Access, ele recuperará as regras de acesso ou a permissão do usuário e será a credencial para o usuário individual.

Para executar o cálculo de regras de acesso ou permissões

Sabemos que o leitor / controlador de controle de acesso transporta microprocessador e firmware, com o cálculo / fórmula de controle de acesso dentro do firmware. O leitor / controlador de controle de acesso valida primeiro a credencial do usuário, antes de realizar um cálculo para autorizar os usuários para acesso. Com grande poder de computação no smartphone, os processos de validação e cálculo podem ser migrados para o aplicativo móvel TimeTec. Assim, o aplicativo móvel TimeTec Access torna-se o controlador de acesso para cada usuário. Ao contrário dos leitores / controladores de controle de acesso convencionais, que armazenam milhares de usuários e credenciais; para o aplicativo móvel TimeTec Access, ele só atende ao residente que fez login.

Para enviar o comando de desbloqueio para o dispositivo IoT

O leitor / controlador de controle de acesso é responsável pelo mecanismo de trava e desbloqueio em termos de barreira, porta e catraca. O aplicativo móvel TimeTec Access foi projetado para enviar um comando de desbloqueio para o TimeTec BLE-5, e o TimeTec BLE-5 envia seu sinal para abrir a barreira, porta e catraca. O aplicativo móvel TimeTec Access também pode enviar o comando de desbloqueio via Bluetooth, pois é o método de conexão mais comum para a maioria dos smartphones.

Agora, o smartphone e o aplicativo móvel TimeTec Access se tornaram as credenciais e o controlador de controle de acesso, além de serem exclusivos para cada usuário. Esse novo design de sistema oferece mais flexibilidade do que o sistema de controle de acesso atual, onde o administrador pode gerenciar a acessibilidade do usuário por barreira, porta ou portão por meio de um portal da web.

O administrador do sistema também pode criar um passe temporário para permitir o acesso do visitante em data e hora específicas. Através deste método, o visitante é obrigado a entrar no aplicativo móvel TimeTec Access, a fim de receber os direitos de acesso. Por exemplo, o dono de uma casa pode permitir que sua sobrinha o visite durante a semana, todos os dias das 10h às 14h, durante sua viagem de negócios no exterior. O proprietário da casa terá que informar o administrador do sistema para criar uma conta de visitante no servidor de nuvem e enviar um passe temporário para a sobrinha por meio do aplicativo.

Quando se trata de controle de acesso, a segurança sempre vem em primeiro lugar. Existem 4 camadas de proteção sendo aplicadas ao aplicativo móvel TimeTec Access e ao TimeTec BLE-5 para garantir sua segurança:

Credenciais de login

Desde que o aplicativo móvel TimeTec Access funciona como um controlador principal para todo o sistema, pelo qual os indivíduos podem adicionar ou gerenciar usuários e permissões de acesso; o aplicativo móvel TimeTec Access, portanto, exige que os usuários façam o login inserindo seu nome de usuário (endereço de e-mail válido) e senha antes de usá-lo. Além disso, as credenciais de login são armazenadas e verificadas no servidor de nuvem para aumentar ainda mais o aspecto de segurança.

Criptografia no comando do aplicativo móvel

Para proteger todos os tráfegos entre o TimeTec BLE-5 e o smartphone, aplicamos a criptografia para proteger todos os comandos enviados pelo smartphone para o TimeTec BLE-5. A criptografia usada é o AES de 256 bits para impedir que qualquer hacker invada o sistema.

Comunicação Bluetooth Segura

Além da criptografia de dados, também ajustamos a faixa Bluetooth ou a antena Bluetooth do TimeTec BLE-5 para impedir que pessoas não autorizadas de Bluesnarfing no TimeTec BLE-5. Por exemplo, se um smartphone deve ser conectado ao TimeTec BLE-5, os usuários devem estar dentro de um a dois metros do TimeTec BLE-5 para evitar que invasores interceptem a conexão Bluetooth. Dito isso, é importante que todos os usuários entendam a tecnologia e os riscos envolvidos durante o uso para uma melhor experiência do usuário.

Identificador Móvel (ID Móvel)

O segundo nível de proteção é o ID móvel. Basicamente, quando os usuários fazem o primeiro login no aplicativo móvel TimeTec Access, o aplicativo móvel captura e gera subsequentemente um ID exclusivo conhecido como identificador móvel (ID móvel), que é emparelhado com a conta do usuário. Portanto, se os usuários fizerem login em outro smartphone com a mesma credencial de login, o servidor em nuvem bloqueará o processo de login, pois detectará uma alteração na ID móvel. Portanto, os usuários precisarão inserir um código de pareamento enviado pelo servidor da nuvem em sua conta de e-mail registrada, se desejarem fazer login por meio de um novo smartphone.

Fora isso, os usuários só podem entrar em uma única conta a qualquer momento através do aplicativo móvel TimeTec Access. Uma única conta não pode ser acessada através de dois smartphones. No caso de um usuário entrar em um novo smartphone, o aplicativo móvel TimeTec Access solicitará que o usuário insira um código de confirmação. O servidor em nuvem enviará o código de confirmação para o endereço de e-mail registrado do usuário para confirmação e segurança.

Conforme discutido, o aplicativo móvel TimeTec Access fará o download de todas as regras de acesso e permissão depois que os residentes entrarem nele. O aplicativo móvel TimeTec Access pode determinar onde o usuário pode acessar sem verificar com o servidor de nuvem. Isso é muito importante quando o usuário está em um estacionamento no subsolo ou em um lobby de elevador, pois ainda pode usar o aplicativo móvel TimeTec Access, mesmo que a rede de dados móveis seja fraca. No entanto, o modo offline também traz algumas desvantagens para o sistema. Caso o administrador do sistema bloqueie o acesso de um usuário a um espaço e o usuário tenha ativado o modo avião para o smartphone, o servidor em nuvem TimeTec Access não poderá atualizar a “permissão de bloqueio” na conta do usuário. No entanto, há uma configuração para “Permitir Duração Offline” no servidor em nuvem TimeTec Access, que configura o aplicativo móvel TimeTec Access para verificar e atualizar seu conteúdo, dependendo do intervalo de tempo. Por exemplo, o administrador do sistema configura uma duração offline de 30 minutos e o aplicativo móvel TimeTec Access de todos os usuários atualizará seu conteúdo automaticamente a cada 30 minutos.

Embora existam produtos similares no mercado, há diferenças que precisamos destacar. A aparência pode ser semelhante, mas se a trava exigir um dispositivo de alimentação / controlador de porta para prender as portas, isso significa que os algoritmos e as regras de acesso correspondentes ainda estão armazenados no controlador do dispositivo / porta. Assim, quando os usuários fazem login em um aplicativo móvel, ele transforma o smartphone em um cartão de acesso, permitindo que os usuários enviem a ID do cartão para o controlador do dispositivo / porta para verificação por meio do smartphone. Para esse tipo de design, o fabricante simplesmente fornece uma nova credencial em vez de fornecer uma nova solução.

Existem fabricantes que desenvolvem o Mobile App para enviar as informações do usuário e do smartphone (por exemplo, nome de usuário e ID de IMEI) para um servidor de nuvem, e o servidor de nuvem autentica as informações com seu banco de dados. Se o residente tiver permissão para acessar, o servidor de nuvem enviará um comando de desbloqueio para o leitor / controlador de controle de acesso. Esse mecanismo de trabalho é seguro, mas os residentes precisarão aguardar até que um acesso seja concedido. E a velocidade depende dos dados móveis do smartphone e da conexão com a Internet. Assim, os instaladores devem justificar que a rede de dados móveis do smartphone é forte antes que eles possam instalar o sistema em um local, ou então, os usuários nunca conseguirão abrir a porta. Existem sistemas que usam conexão WiFi no canal de comunicação entre o smartphone e o controlador de acesso. O WiFi é uma conexão comum no smartphone, mas não pode ter melhor desempenho que o Bluetooth. Como tal, os usuários devem configurar o smartphone para se conectar ao WiFi de controle de acesso sempre que quiserem ter acesso. Da mesma forma, a maior parte da cobertura Wi-Fi é de longo alcance e isso oferece oportunidades para os hackers interceptarem o comando.

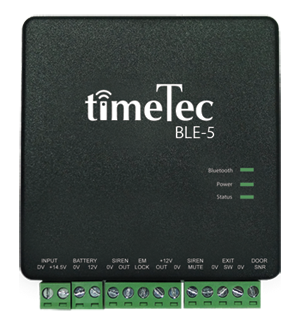

TimeTec BLE-5 é desenvolvido para controlar o mecanismo de bloqueio e desbloqueio em barreiras, portas e catracas. O TimeTec BLE-5 é um hardware menos potente porque não armazena nenhuma informação do usuário, nem mantém quaisquer regras de acesso. Em vez disso, apenas liga a fechadura electrónica, barreiras ou torniquetes para manter o ponto de acesso fechado o tempo todo. Além disso, também se conecta ao sensor magnético ou sensor de porta, para monitorar o status da porta. Caso a porta não esteja fechada ou forçada a abrir, o TimeTec BLE-5 irá capturar e gravar os dados em sua memória.

O TimeTec BLE-5 tem módulo WiFi para que eles estejam constantemente conectados ao servidor AWS IoT. Depois que o administrador do sistema concluir a configuração no servidor em nuvem do TimeTec Access, ele enviará as regras de acesso ao TimeTec BLE-5. Do outro lado, o TimeTec BLE-5 atualizará o status para o servidor de nuvem através da Internet.

Além disso, o componente TimeTec BLE-5 reduz significativamente o custo de hardware e simplifica a instalação. Consiste em um módulo de relógio em tempo real e um novo algoritmo de correspondência, que funciona para validar o comando de desbloqueio antes de desbloquear a trava eletromagnética, o trinco, a catraca e a porta de barreira. Este mecanismo de verificação de tempo no TimeTec BLE-5 também é projetado para verificar a data e hora do smartphone do usuário. Além disso, esse recurso pode impedir que os usuários alterem os dados e o tempo do smartphone, pois à medida que o smartphone envia o comando de comando / piso da porta de desbloqueio, ele também envia a data e a hora do smartphone. O TimeTec BLE-5 pode, assim, rejeitar a solicitação se a data e a hora do relógio forem diferentes da data e hora do smartphone.

TimeTec BLE-5 só funciona com smartphones que contêm o aplicativo móvel TimeTec Access. Em essência, eles se comunicam via Bluetooth, tecnicamente MESH comunicação que é semelhante ao mecanismo de trabalho Bluetooth Beacon e transmite-se o tempo todo. Assim, quando um usuário usa o aplicativo móvel TimeTec Access, ele “escutará a transmissão TimeTec BLE-5” e determinará sua ID (barreira, porta ou catraca). Quando o usuário pressiona um botão no aplicativo móvel TimeTec Access, o smartphone transmite um comando criptografado via Bluetooth, no qual somente o TimeTec BLE-5 relevante que entende o comando executará a ação, por exemplo, desbloqueando a barreira ou a porta.

O TimeTec BLE-5 conecta-se ao servidor de nuvem TimeTec o tempo todo, e o WiFi é usado como seu canal de comunicação porque o WiFi é o canal de comunicação mais estável e comum.

O cenário de implementação

O primeiro exemplo para instalar o TimeTec BLE-5 é no portão de barreira. Ao fazer isso, o administrador do sistema deve atribuir permissão de acesso para permitir que os usuários conduzam ao composto. Dito isto, a permissão deve ser limitada devido ao espaço do estacionamento; Portanto, nesse cenário, apenas 200 usuários podem usar o aplicativo móvel TimeTec Access para abrir a barreira. Para o resto dos usuários, eles são incapazes de desbloquear a barreira através do seu aplicativo móvel TimeTec Access.

O motorista com um smartphone está dentro do carro

O motorista com um smartphone está dentro do carro

IoT devide instala dentro do gooseneck

IoT devide instala dentro do gooseneck

O motorista com um smartphone está dentro do carro

O motorista com um smartphone está dentro do carro

Figura 36: Cenário de Acesso de Veículo

O segundo exemplo é catracas. Normalmente, as catracas são instaladas para evitar que pessoas não autorizadas acessem a área. Quando o TimeTec BLE-5 é instalado no torniquete; Em vez de cartões / impressão digital / senha, todos os usuários podem agora usar seu aplicativo móvel para acessar o torniquete.

TimeTec BLE-5 instala dentro do torniquete e seu controlador

Figura 37: Cenário de Acesso do Visitante

Ao implementar o TimeTec BLE-5 nas portas, o sistema de bloqueio é controlado pelo TimeTec BLE-5, conforme ilustrado no diagrama abaixo:

Figura 39: Diagrama de instalação do TimeTec BLE-5

Figura 39: Diagrama de instalação do TimeTec BLE-5

Os usuários não usariam mais a impressão digital, o cartão ou a senha para desbloquear as portas, mas, em vez disso, usarão o aplicativo móvel TimeTec Access. Este TimeTec BLE-5 é adequado para ser aplicado para restringir o acesso dos usuários em uma área segura, que requer permissão.

O sistema de controle de acesso IoT e gerenciamento de dados

Quando o sistema fica no servidor em nuvem TimeTec Access, o administrador do sistema pode gerenciar o sistema de qualquer lugar, a qualquer momento, através de qualquer computador ou até mesmo um tablet, desde que o computador ou o tablet esteja conectado à Internet. Essa flexibilidade permite que o administrador do sistema funcione de forma eficaz e atribua administrador de subnível para efetuar login e gerenciar o sistema também.

O gerenciamento de credenciais de acesso de usuários se torna fácil porque não está mais vinculado a credenciais físicas ou credenciais biométricas. E isso reduz o custo ou o ônus para a gerência e os moradores, bem como com a reserva ou reserva de instalações, o processo de check-in / out dos visitantes se torna conveniente.

O mecanismo de fluxo de dados se torna consolidado, em que o TimeTec BLE-5 é instalado em todos os pontos de acesso e sempre informando o status (ligado, desligado, aberto, fechado e etc) ao servidor em nuvem TimeTec Access. O administrador do sistema pode subsequentemente configurar regras de monitoramento, por exemplo, sempre que uma porta de instalação não for fechada, o sistema deve enviar uma notificação para o administrador do recurso. Assim, removendo a necessidade de atribuir um guarda de segurança para monitoramento constante.

Todos os registros de entrada e saída de usuários de todos os pontos de acesso são carregados no servidor de nuvem TimeTec Access enquanto os registros são mantidos no banco de dados do servidor de nuvem e prontos para revisão e exportação a qualquer momento. Mais importante ainda, o banco de dados do servidor de nuvem é mais seguro do que qualquer banco de dados de computador.